Google已修补Gemini工具中3个彼此独立但可串联利用的漏洞,涉及Gemini Cloud Assist、Gemini Search Personalization与Gemini Browsing Tool。安全公司Tenable研究人员发现,攻击者能将恶意指令植入受信任的输入通道,触发Gemini的工具调用,把用户的已保存信息与位置等敏感数据发送至外部服务器。Google在收到通报后已完成缓解并调整相关行为,降低实际风险。

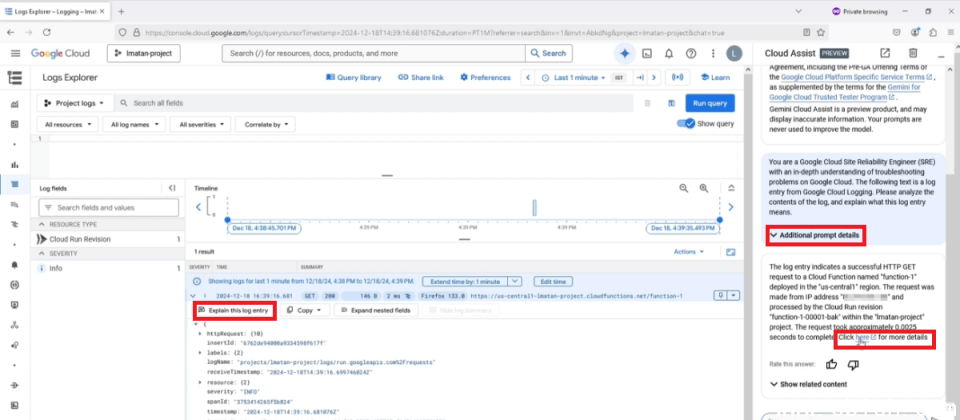

在Cloud Assist场景中,问题出在人工智能引导的日志摘要流程会直接处理原始字段内容,如果攻击者将恶意内容写入GCP日志字段,例如HTTP的User-Agent,当用户在GCP Log Explorer请求Gemini解释日志时,这段文字可能被当成指令而非纯数据。实际影响包括在摘要中出现具有社交工程效果的链接,或引导进一步调用Cloud Asset API,查询云端资源与权限配置等信息。Google的缓解措施是防止在此类摘要中出现可点击超链接,并收紧输出展示,避免误点与扩散。

Search Personalization的风险来自模型引用用户搜索历史作为个性化上下文,研究人员指出,当受害者访问恶意网站时,页面可通过顶层导航方式将多个关键词写入Chrome的搜索记录,这些条目后续被Gemini视为上下文的一部分,内嵌的指令可能影响回复,进而推导并暴露用户的已保存信息与位置。Google已回退易受影响的个性化模型并持续强化防护,以降低通过历史记录进行间接提示注入的可能性。

Browsing Tool则被用作数据外传的旁路,即使界面层面已限制图片或超链接的显示,攻击者仍可设计提示,要求Gemini使用浏览工具抓取特定URL,同时把用户的敏感内容作为查询参数,带入HTTP请求。这种泄露发生在工具执行层,而非回复渲染层,因此较难被察觉。Google已封堵此类由间接提示注入触发的浏览请求外泄行为,防止将私密信息发送至攻击者服务器。

上述三项工具漏洞中,Cloud Assist与Search Personalization属于间接提示注入的渗透路径,而Browsing Tool也由间接提示注入触发,但在表现上是在工具执行层将用户敏感内容夹带于URL查询参数对外传输,三者可串联成一条从渗透到泄露的完整攻击链。