sudo高危漏洞遭实际利用,美国政府紧急要求限期修复

今年6月,sudo团队发布了1.9.17p1版本,修复了本地权限提升漏洞CVE-2025-32462和CVE-2025-32463。其中,风险等级达到严重的CVE-2025-32463(CVSS 4.0评分为9.3),已被美国政府确认用于实际攻击行动,近期再度引发安全领域高度关注。

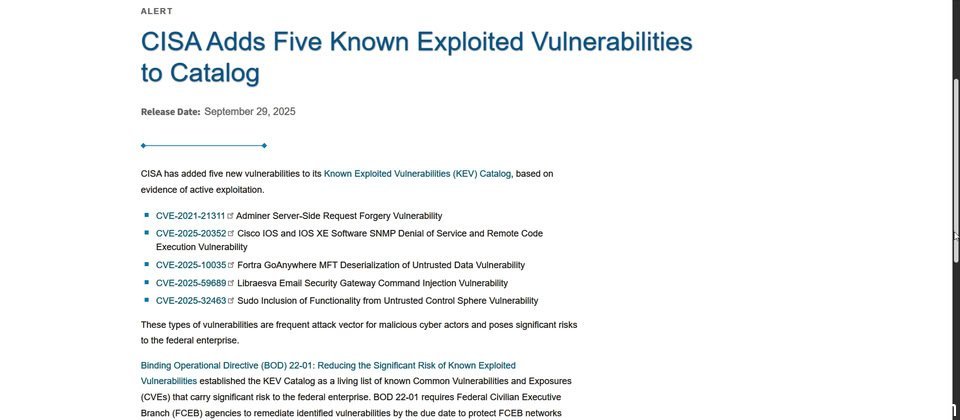

9月29日,美国网络安全与基础设施安全局(CISA)发出警告,指出已掌握5个安全漏洞存在被利用的迹象,并将其列入已遭利用漏洞目录(KEV),要求联邦机构必须在10月20日前完成修补,CVE-2025-32463即在其中。

尽管CISA未透露该漏洞的具体利用方式,但在通报此事的安全公司Stratascale于6月底公开技术细节后,不到一周时间,就有研究人员开发出概念验证(PoC)代码。而在CISA将其列入KEV的同一天,某安全博客公布了更为详尽的技术信息。

安全博客NullSecurityX指出,该漏洞的根本原因是逻辑错误,导致sudo在chroot环境中以root权限处理特定配置文件/etc/nsswitch.conf,使攻击者有机会恶意操控,并加载自制的.so库文件。

该博客披露了漏洞攻击的具体步骤:首先,攻击者设置chroot环境,构建伪造的根目录结构,并模拟名称服务切换器(Name Service Switch,NSS)的查找路径;随后,创建虚假的NSS配置文件/etc/nsswitch.conf,指向攻击者自定义的NSS模块。

接着,攻击者编译恶意.so文件并放置到指定的库路径中,通过执行sudo命令触发漏洞,最终导致系统加载恶意共享库,实现权限提升。