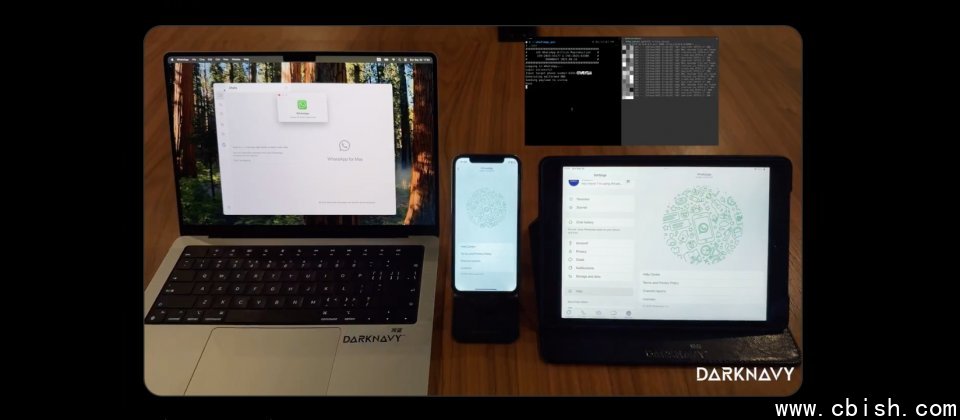

独立安全研究机构DarkNavy在X平台演示WhatsApp零点击攻击概念验证

独立安全研究机构DarkNavy在X平台上展示了针对WhatsApp的零点击攻击概念验证,该攻击链结合了WhatsApp应用与Apple系统中的两个关键漏洞,最终可在受害设备上执行任意代码。这两个漏洞分别为:WhatsApp的CVE-2025-55177,属于链接设备同步消息的权限校验缺失;Apple的CVE-2025-43300,则是ImageIO在处理图像文件时可能发生越界写入,进而导致任意代码执行。

美国网络安全和基础设施安全局(CISA)已将相关漏洞纳入已知被利用漏洞(KEV)清单,表明已有野外利用证据,建议用户尽快按照厂商指引完成更新。

根据WhatsApp官方安全通告,CVE-2025-55177影响iOS版WhatsApp低于2.25.21.73、iOS版Business低于2.25.21.78,以及WhatsApp for Mac低于2.25.21.78的版本。该漏洞可能允许无关第三方在无需用户交互的情况下,诱导受害设备从任意URL加载内容。官方研判此漏洞若与Apple平台操作系统层级的漏洞CVE-2025-43300结合,可能已被用于针对特定目标的攻击。

Apple于2025年8月20日发布多项操作系统安全更新,在iOS 18.6.2、iPadOS 18.6.2、macOS Sequoia 15.6.1与macOS Sonoma 14.7.8等版本中修复了CVE-2025-43300。Apple指出,该问题是ImageIO组件存在的越界写入缺陷,当系统处理特制图像文件时,可能导致内存破坏并被恶意利用。Apple表示已收到极少数高度针对性且技术复杂的攻击报告。后续Apple也向更旧型号设备推送了相关安全更新。

WhatsApp应用层缺乏权限校验,为零点击攻击提供了入口,使目标设备在未经用户点击操作的情况下自动加载攻击者指定的外部内容。随后,攻击链可借助操作系统层ImageIO的内存安全漏洞接力,最终实现攻击者控制代码的执行。

建议WhatsApp用户确认所使用的iOS版本不低于2.25.21.73、Business版本不低于2.25.21.78、Mac版本不低于2.25.21.78,并及时更新至最新版本。同时,Apple平台用户应安装包含CVE-2025-43300修复内容的最新系统更新,以降低安全风险。