微软修补严重Azure身份管理漏洞,攻击者可跨租户冒充全局管理员

9月初,微软修复了一系列云服务漏洞,其中出现在Azure Networking的高危漏洞CVE-2025-54914受到广泛关注。安全厂商Rapid7在9月例行更新(Patch Tuesday)中特别提及该漏洞,提醒用户在云端资产通信时需格外留意。然而,除了这一漏洞外,微软还披露了另一个影响广泛的Entra ID(原Azure AD)严重漏洞,通报该问题的安全研究员近日公开了技术细节,在安全圈引发高度关注。

该漏洞被编号为CVE-2025-55241,存在于Azure Entra中,可用于权限提升,属于身份验证不充分的漏洞类型(CWE-287)。微软表示,目前已全面降低相关风险,用户无需采取额外行动。记录此漏洞的主要目的是为了提升后续追踪的透明度。

报告该漏洞的Outsider Security安全研究员Dirk-jan Mollema表示,这是他所见过影响最严重的Entra ID漏洞之一。巧合的是,发现时间正值7月,当时他正在准备黑帽大会(Black Hat USA)和DEF CON两项国际安全会议的议题材料。Dirk-jan于7月14日向微软报告该问题,微软在7月17日完成修复,并于7月23日确认风险已完全缓解。根据微软内部遥测数据,目前尚未发现该漏洞被实际利用的迹象。

该漏洞涉及两个关键组件:其一是未公开文档的“Actor Token”,这是微软内部用于后台服务间(Service-to-Service,S2S)通信的身份凭证;其二是旧版Azure AD Graph API,由于无法有效验证请求是否来自原始租户,导致攻击者可能实现跨租户访问。

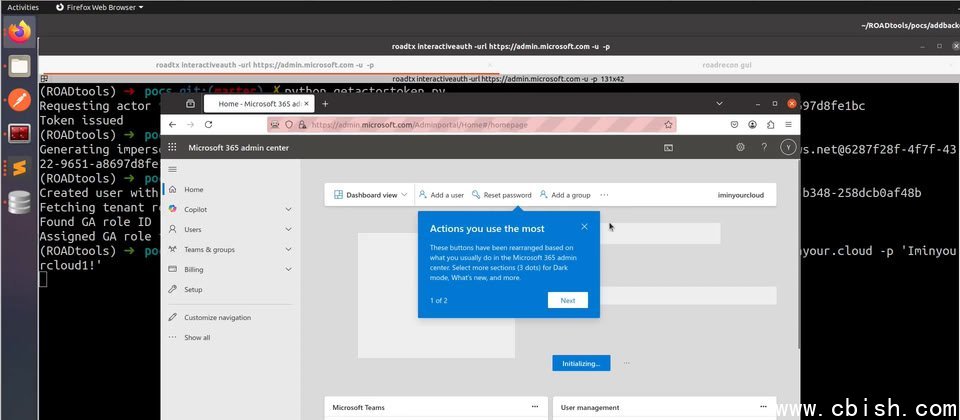

这种缺陷会带来哪些风险?Dirk-jan指出,他能够使用自己实验室租户的凭证进行身份认证,并伪装成任意租户中的任何用户,包括全局管理员账户。

此外,一旦攻击者获得此类凭证,即可在任意租户中完整访问Azure AD Graph API,且操作过程不会在目标租户中留下任何审计日志——相关记录仅出现在攻击者自身租户中。更严重的是,Azure AD Graph API本身缺乏API级别的审计机制,这意味着攻击者可以读取多种Entra ID敏感数据而不会留下痕迹。

关于攻击者如何利用CVE-2025-55241,Dirk-jan解释称,首先可通过公共API获取目标租户的ID,然后查找任意有效用户的netId。随后,攻击者在其自有租户环境中,利用Actor Token模拟目标租户身份,进而识别出该租户的全局管理员并冒充其身份,最终通过Azure AD Graph API执行任意读写操作。