为了改善软件开发安全,近年来有许多软件改以程序语言Rust开发,例如Google于Chrome採用新的字型渲染程序库Skrifa,就是以这种程序语言撰写而成。然而,攻击者也开始跟进,採用这种程序语言打造恶意程序。

例如,最近资安业者Trellix揭露的Myth Stealer,就是典型的例子。研究人员从去年12月下旬看到开发者于Telegram频道宣传、销售,初期提供免费试用,后来开发团队以租用的型式牟利。

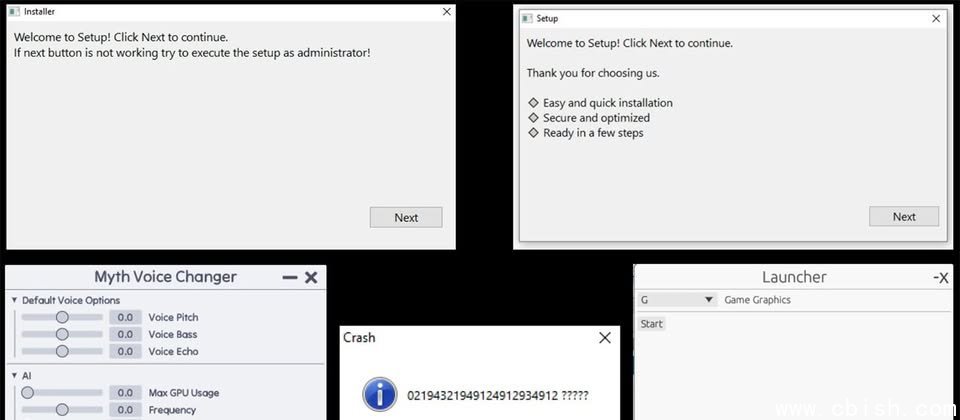

研究人员持续进行追蹤和调查后指出,骇客主要透过假的游戏网站散布Myth Stealer,一旦使用者下载、执行,此恶意软件会显示假的视窗,转移使用者的注意力,但实际上,骇客于后台透过XOR运算或AES演算法解开先前被加密的恶意程序码,并予以执行。此窃资软件同时针对Chrome与Firefox两大阵营的浏览器而来,搜括密码、Cookie,以及自动填入的资讯。附带一提的是,经营Myth Stealer的团队不光销售窃资软件,他们还提供买家出售窃得资料的管道:该团队建名为Myth Vouches & Marketplace的频道供买家运用。

值得留意的是,骇客为了迴避防毒软件的侦测,也不断加入相关的机制,除了上述提及的程序码混淆手法,他们也透过检查受害电脑的使用者名称及文件,来确认不是在研究人员的沙箱环境执行。此外,骇客也频繁更新窃资软件,以确保恶意软件检测平台VirusTotal所有的防毒引擎无法察觉异状。

针对攻击发动的流程,研究人员指出骇客将窃资软件伪装成与游戏相关的文件,通常会声称是少见的文件并受到密码保护,或是含有如何执行游戏说明资料的ZIP压缩档,此外,他们也看到骇客以单一的EXE文件散布,或是将窃资软件与游戏相关文件打包成RAR压缩档的情况。

附带一提的是,他们也看到骇客声称提供游戏作弊工具为幌子的手法,为了取信受害者,骇客还提供VirusTotal的连结,表示所有防毒引擎分析皆为无害。

此窃资软件引起研究人员注意的原因在于,骇客同时採用多种反分析机制(Anti-analysis techniques),其中包括运用Rust套件obfstr进行字串混淆、并检查受害电脑是否具有特定的使用者名称与文件,来判定自身是否处于沙箱环境,而根据研究人员列出的文件名称来判断,这些文件与VMware Tools、VirtualBox Guest Additions等虚拟机公用程序有关。

一旦确认在真实电脑执行,Myth Stealer就会终止与浏览器有关的处理程序,然后从特定的应用程序挖掘密码、Cookie、自动填入资料、信用卡资讯。为了解开浏览器存放的Cookie内容,骇客使用了远端除错功能,并透过Windows内建的API试图取得管理员帐号的特殊权限。此外,骇客后续替这款窃资软件加入新功能,其中包括挟持剪贴簿、萤幕截图,使得此窃资软件更加无孔不入。