为了利用合法工具掩盖攻击行为,黑客滥用远程管理工具(RMM)的情况越来越常见,现在有人进一步结合已知漏洞从事供应链攻击,渗透托管服务提供商(MSP)的下游客户环境。

英国安全公司Zensec揭露了勒索软件Medusa与DragonForce在当地的攻击活动。这些攻击者在今年上半年,利用已知漏洞CVE-2024-57726、CVE-2024-57727和CVE-2024-57728(CVSS风险评分介于9.9至7.2),针对尚未修补的远程管理平台SimpleHelp服务器下手。一旦受害组织以SYSTEM权限运行该远程管理工具,攻击者便能以极隐蔽的方式,利用从域控制器等关键资产获取的高权限身份,对下游客户展开攻击。

针对这两种勒索软件的攻击流程,Zensec指出,Medusa主要通过第三方供应商或托管服务提供商未修补或配置不当的SimpleHelp系统获得初始入侵通道。他们特别提到,所有事故中SimpleHelp均以SYSTEM权限运行,因此攻击者可利用被入侵的服务器作为中继点,进而接触下游客户。

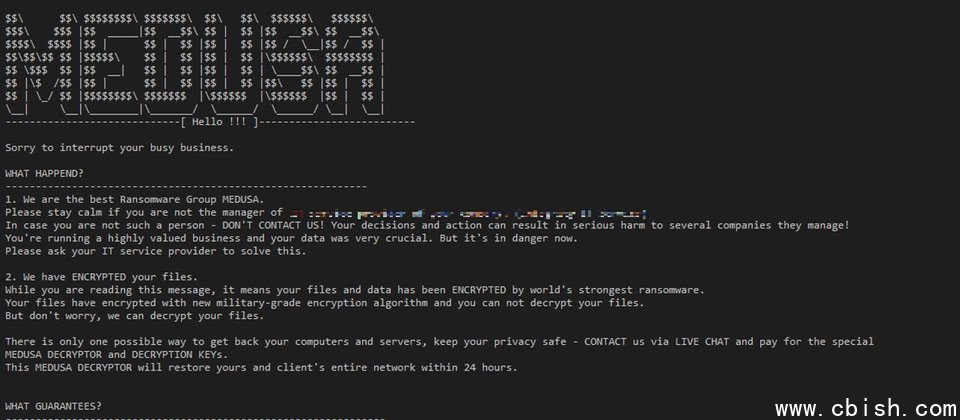

随后,Medusa会植入资产盘点工具PDQ Inventory和软件部署工具PDQ Deploy,用于推送经Base64编码处理的PowerShell命令,禁用或篡改防病毒软件Microsoft Defender的配置,并通过RClone窃取数据,最终对受害组织的计算机加密文件。

值得一提的是,在上述流程中,攻击者可能通过netscan.exe或其他网络扫描工具,寻找优先攻击的重要目标,例如文件服务器、备份服务器和域控制器,以便进行有针对性的横向移动,并确定攻击顺序。此外,Medusa有时还会安装AnyDesk,作为备用的远程访问通道。

Zensec特别指出,这些事件中被利用的SimpleHelp平台大多以SYSTEM权限运行,因此攻击者无需额外建立C2通信。

另一个勒索软件DragonForce的攻击者,虽然也通过SimpleHelp获得初始入侵通道并提升权限,但他们通常还会部署AnyDesk或其他远程管理工具,并创建本地管理员账户,以进一步控制并简化横向移动操作。

与Medusa的攻击情况类似,被入侵的远程管理平台同样以SYSTEM权限运行,因此DragonForce可执行文件传输、运行恶意程序,甚至暂存有效载荷。

不过,DragonForce提升权限的方式不同,他们会针对备份服务器Veeam执行脚本Get-Veeam-Creds.ps1,搜集凭证和账户密码。这些黑客主要使用名为Restic的备份工具将窃取的数据外传。

近期,也有相关活动披露黑客利用远程管理工具实施攻击,例如今年已攻击超过700家企业的勒索软件Qilin(Agenda),其作案过程中会使用ScreenConnect、AnyDesk和Splashtop等多种远程管理工具。