近年来不时有骇客针对UEFI开机系统下手,打造恶意程序发动攻击,从而绕过作业系统与端点防护机制的侦测,一旦UEFI韧体存在相关漏洞,就有可能成为骇客利用的对象,使得资安圈越来越关切、挖掘这类弱点。

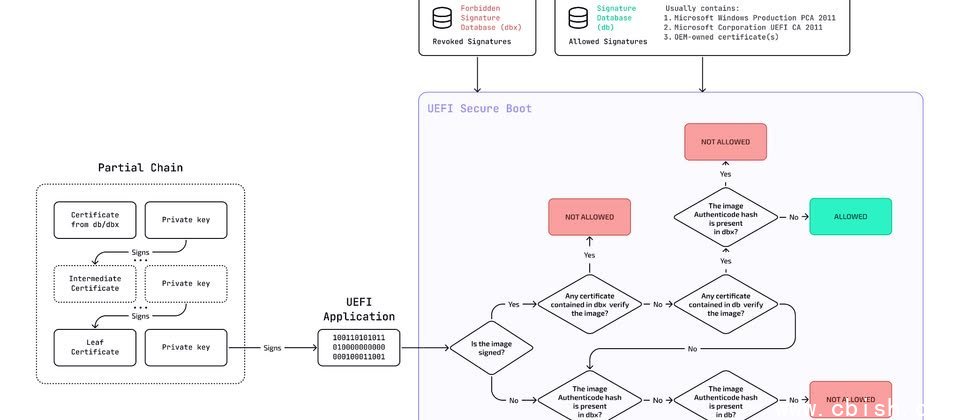

本週有两项与UEFI有关的漏洞揭露,其中又以卡内基美隆大学电脑紧急回应团队协调中心(CERT/CC)揭露的CVE-2025-4275相当值得留意,此弱点出现在系微(Insyde)的UEFI韧体H2O,攻击者能透过不受保护的非挥发性随机存取记忆体(NVRAM)变数SecureFlashCertData,而能于电脑注入数位凭证,使得攻击者能绕过安全开机(Secure Boot)的防护机制。一旦成功利用漏洞,攻击者就能在作业系统载入之前,执行未经签章或恶意程序码,从而植入持久性的恶意软件与核心层级的Rookit程序,CVSS风险达到7.8分,Insyde也发布资安公告,推出新版韧体修补这项漏洞。

值得留意的是,上述手法植入的恶意软件与Rookit,使用者无法透过重开机或是重灌作业系统清除,甚至能够成功迴避EDR系统的侦测,或是在该系统载入之前完全停用。

另一项能绕过安全开机的漏洞,是由资安业者Binarly找到的记忆体中断漏洞CVE-2025-3052,此漏洞同样影响Insyde H2O的UEFI韧体,起因是他们发现由微软提供第三方UEFI凭证签章的特定模组能触发漏洞,一旦攻击者成功利用,就有机会在电脑开机的过程执行未签署的程序码,绕过安全开机机制,风险值为6.7,微软获报后于本週发布的6月例行更新(Patch Tuesday)提供修补程序。

针对这项漏洞发现的过程,Binarly指出是他们在恶意软件分析平台VirusTotal找到存在弱点的UEFI应用程序,此工具原专为特定厂牌的电脑设计,但由于其中的特定模组採用了广泛信任的Microsoft Corporation UEFI CA 2011金钥签署,而能在大多数电脑上运作。漏洞形成的原因也与NVRAM有关,上述模组从NVRAM变数IhisiParamBuffer读取资料后,未进行验证就当作记忆体指标使用,导致攻击者可控制写入任意记忆体位置。