随着全球出境旅游复苏,不法分子也盯上了相关行业,开展网络攻击,其中旅馆业成为主要目标。在微软半年前披露针对旅馆员工的ClickFix钓鱼攻击后,攻击者似乎开始将目标转向旅客。

安全公司Sekoia披露了一项名为“I Paid Twice”的钓鱼攻击活动。攻击者先通过泄露的Booking.com账户,或通过WhatsApp发送信息,提前掌握旅客的个人信息与订房资料,使钓鱼行为更容易得手。攻击流程始于一封恶意邮件,攻击者伪装成Booking.com,发送给旅馆的预订部门或管理部门。若收件人点击邮件中的链接,就可能遭遇ClickFix攻击,导致电脑被入侵并植入木马PureRAT(又称PureHVNC或ResolverRAT)。一旦得手,旅馆的Booking.com账户通常会被转卖,供其他黑客用于向旅客发送钓鱼邮件。

此次攻击最早可追溯至今年4月,持续至10月上旬。攻击者多利用企业泄露的邮箱,假借临时订房或旅客咨询的名义,向旅馆发送钓鱼邮件。

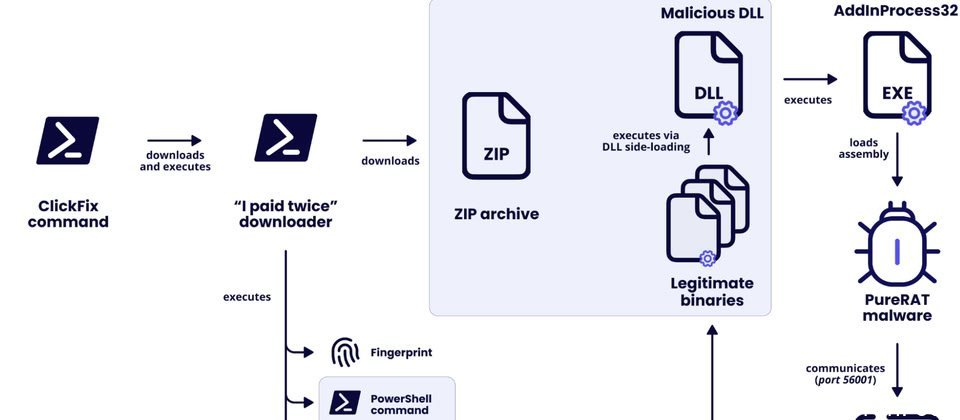

一旦收件人点击链接,就会被引导至一个具有异步功能的JavaScript网页。该网页使用Booking.com的品牌标识伪装,要求用户按屏幕提示完成reCAPTCHA验证。然而,若用户照做,实际是复制并执行了PowerShell指令,为攻击者后续操作铺路。

该PowerShell指令会收集受感染电脑的系统信息,下载并解压ZIP文件,然后执行EXE程序,并通过DLL侧载技术运行PureRAT。该恶意软件允许攻击者远程控制受害电脑,包括操控键盘与鼠标、截取摄像头与麦克风画面、记录键盘输入、上传和下载文件,以及远程执行命令或程序。

Sekoia通过与合作伙伴的调查发现,攻击者随后通过WhatsApp或电子邮件直接接触旅馆客户。这些消息均包含准确的预订信息,声称旅客的银行卡信息在验证过程中出现安全问题,要求其立即确认。为促使旅客尽快行动,攻击者还威胁称若不处理,预订将被取消。一旦旅客按指示操作,便会跳转至钓鱼网站,填写信用卡信息。Sekoia指出,这些受害旅客实际上支付了两次住宿费用:一次支付给旅馆,另一次支付给了犯罪分子。此外,攻击者不仅针对使用Booking.com的旅馆和旅客,也已扩展至另一家订房平台Expedia。