窃密软件(Infostealer)的活动日益猖獗,如今攻击者不仅用于窃取各类账户密码和用户数据,还会进一步判断被感染的电脑是否具有高价值,再决定是否进行后续攻击。

安全公司eSentire在今年11月监测到一个名为Evalusion的恶意软件攻击活动,攻击者利用ClickFix手法获取初始入侵渠道,继而在受害电脑上部署窃密软件Amatera Stealer,并通过NetSupport RAT实现远程控制。

与许多窃密软件类似,Amatera Stealer具备广泛的资料窃取能力,涵盖加密货币钱包、浏览器、即时通讯软件、FTP客户端程序以及邮件客户端。但该窃密软件的特殊之处在于,其开发者整合了WoW64系统调用机制,以绕过多数杀毒软件、EDR及沙箱系统中采用的用户模式挂钩(Hooking)机制。

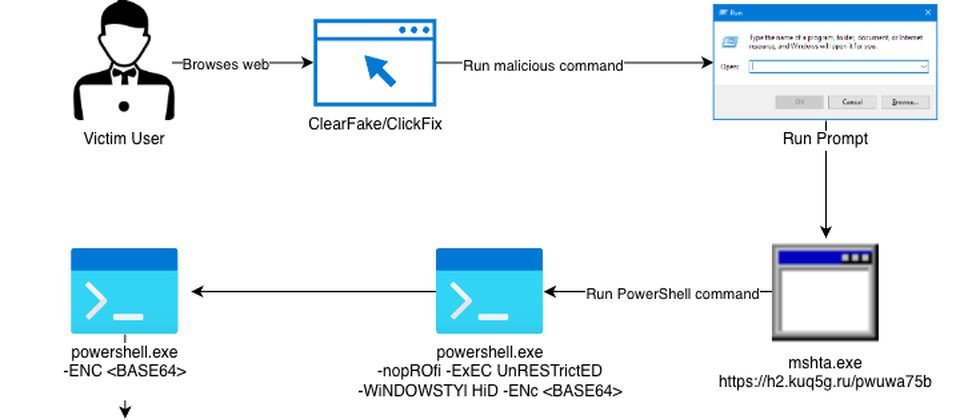

攻击过程如下:黑客通过钓鱼网页接触受害者,假借完成验证码为由,诱导用户复制并执行指定命令,从而启动感染链。攻击者通过mshta.exe执行PowerShell命令,下载由.NET开发的恶意下载工具,再从云存储服务MediaFire获取恶意载荷加载工具Pure Crypter进行解密,随后在特定进程(msbuild.exe)中注入Amatera Stealer,使其在内存中运行。该窃密软件不仅窃取本地存储的个人信息,还会利用PowerShell下载NetSupport RAT。

Amatera Stealer的窃取范围极为广泛,eSentire指出,它能从浏览器中挖掘149种以上的加密货币钱包,并从至少43款密码管理器中截取账户密码,其能力与Lumma Stealer或Meduza等主流窃密软件相当。

值得注意的是,除了窃取数据功能外,Amatera Stealer还具备后门能力,可执行其他有效载荷,包括通过URI传递的PowerShell命令、注入的Shell Code,以及从C2服务器下载的EXE或PS1文件。

在通信方面,该窃密软件使用Windows API,采用AES-256 CBC算法加密通信内容,并通过TLS协议与特定Windows函数建立C2连接,以此规避基于特定Windows API挂钩检测HTTP流量的防御机制。

然而,攻击者并非对所有受感染设备都部署NetSupport RAT。他们通过Amatera Stealer执行特定PowerShell指令,仅当目标计算机位于域环境中,或存在加密货币钱包及其他高价值文件时,才会下载并激活该远程控制工具。