上週专精工业控制系统(ICS)的资安业者Claroty指出,Rockwell Automation旗下的可程序化逻辑控制器(PLC)设备ControlLogix 1756存在高风险层级的安全绕过漏洞CVE-2024-6242,攻击者能藉由通用工业协定(CIP)路由,突破该厂商设下的插槽限用受信任元件(Trusted Slot)保护机制,从而对PLC的处理器卡发送提升权限的命令,CVSS风险评分为8.4(4.0版CVSS风险评分为7.3)。

对此,Rockwell表示,採用1756机箱的ControlLogix及GuardLogix设备,以及ControlLogix的I/O模组,也存在相同的弱点,他们发布新版韧体予以修补。

美国网路安全暨基础设施安全局(CISA)也发布资安公告,指出这项漏洞是因为存在其他缺乏保护的存取通道所致,他们也提出缓解措施,若是IT人员无法即时套用相关韧体更新,应该透过最佳安全实践,以及限缩可用的CIP命令来降低风险。

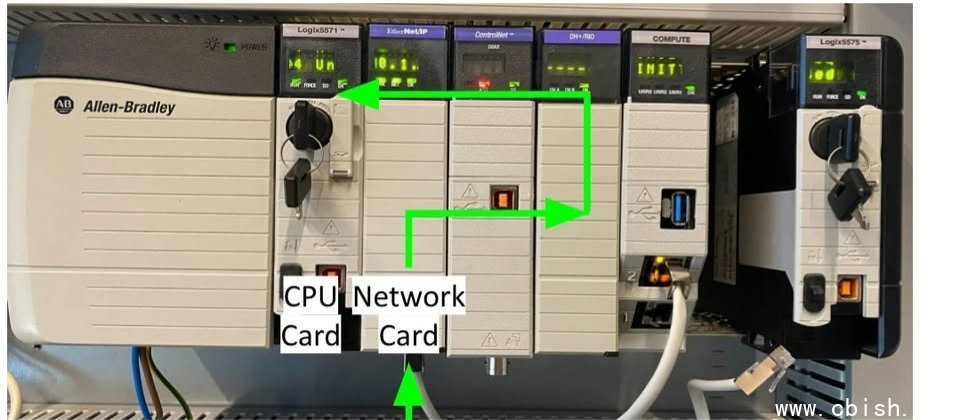

而对于这项漏洞发生的原因,Claroty表示,此设备的插槽都透过背板连接,并使用CIP进行路由,他们发现可以藉由特製的CIP封包,在存取处理器之前透过受信任的功能卡进行路由,而能穿越Rockwell设下的安全机制,在1756机箱的背板插槽之间进行「跳转」。

Rockwell设置的受信任插槽机制如何运作?Claroty表示,ControlLogix 1756支援多张网路卡连接人机介面(HMI)仪表板、工程师的工作站电脑,以及其他装置。为了确保仅有其中一台连线的装置对PLC下达命令,Rockwall导入受信任插槽的功能,藉由机箱强制执行特定的安全政策,仅有得到授权的插槽能与其他装置进行沟通,从而防堵未经授权的存取,或是疑似窜改的迹象。

一旦启动这种防护机制,控制器对于不受信任来源路径的通讯,将会予以拒绝。当任何人想要透过可程序化软件存取控制器,都必须在连接的模组进行身分验证。不过,有部分模组可指定为受信任插槽,而能自由与部署在相同机箱的其他插槽通讯。

但他们发现,处理器只会对最后一个插槽进行检查,研究人员得以利用这项缺陷,使用不受信任的网路卡与处理器进行通讯。