Elastic安全研究实验室发现,Windows的智慧应用程序控制(Smart App Control,SAC)和SmartScreen筛选工具存在弱点,可能让攻击者可以不触发任何安全警告或是弹出视窗的情况下,获得初步的存取权限。

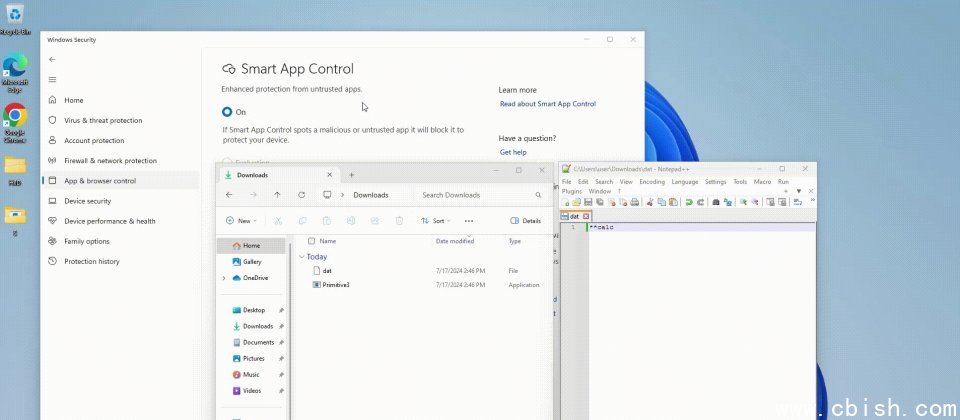

SmartScreen是微软在Windows 8内建的作业系统功能,用于检查具有网页标记MotW(Mark of the Web)的文件,预防网路钓鱼和恶意程序码攻击。而微软在Windows 11进一步引入智慧应用程序控制功能,以阻挡恶意和不受信任的应用程序。

智慧应用程序控制是较SmartScreen更为进阶的防护机制,当应用程序执行时会查询微软云端服务上的资料,确认其安全性才允许执行,当智慧应用程序控制不知道应用程序是否安全,便只有具有效程序码签章才会被允许执行。在启用智慧应用程序控制时,SmartScreen会取代并停用。

研究人员发现了使用程序码凭证来签署恶意软件,绕过智慧应用程序控制的方法。而且在智慧应用程序控制功能出现之前,攻击者就已经使用这种方法来迴避侦测,最近攻击者甚至还取得扩充验证(Extend Validation,EV)来签署应用程序。

由于扩充验证凭证需要经过身分认证,而且只能储存在专门设计的硬件装置上,因此要盗用这些凭证并不容易,但是攻击者找到可以冒充企业来购买这些凭证的漏洞,研究人员指出,恶意软件SolarMarker背后的恶意组织,在攻击中使用了超过100个不同的签章凭证。

研究人员公开了三种针对基于声誉的恶意软件保护系统的攻击方法,第一是利用良好声誉的应用程序来绕过安全系统,第二则是将受控制的二进位文件插入系统中,乍看之下无害,但实际却可以执行恶意行为,这些二进位文件在初期获得良好声誉,使其能够规避侦测,在适当时机发动攻击。第三种则是窜改文件内容,攻击者利用部分修改并不会影响文件声誉的漏洞,进行恶意操作。

另外,资安人员还发现一种称为LNK Stomping的攻击手法,攻击者可以利用Windows捷径文件进行攻击。LNK Stomping是透过修改.lnk文件的目标路径或结构,让系统在进行安全检查之前移除MotW标籤,进而绕过SmartScreen和智慧应用程序控制的检查。

智慧应用程序控制和SmartScreen都存在一些根本的设计缺陷,允许攻击者在没有安全警告,且与用户互动极少的情况下,获得初步存取权限,研究人员提醒企业安全团队还是要仔细检查下载的内容,不要完全仰赖作业系统原生的安全功能。