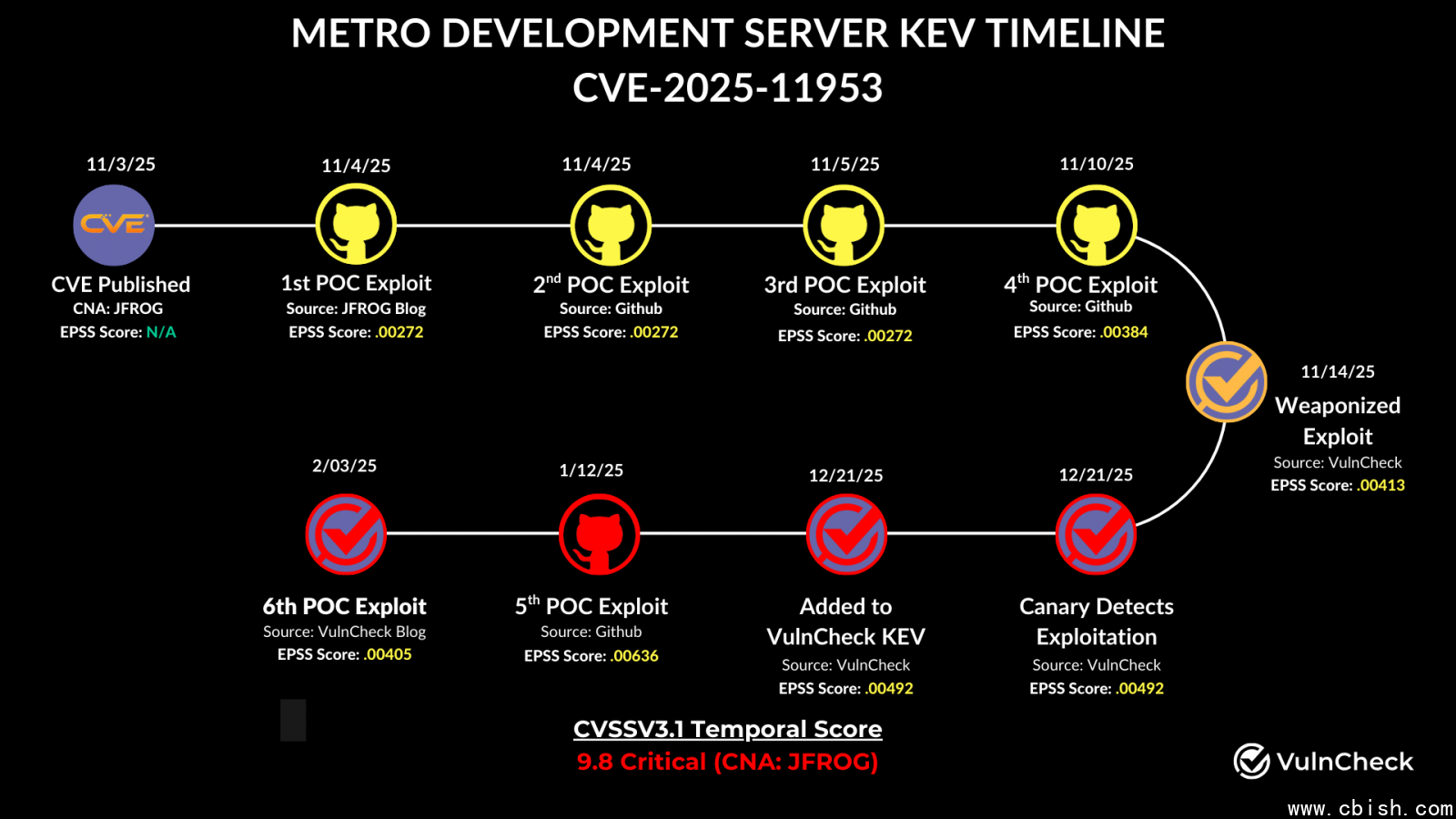

去年11月,安全公司JFrog披露了一个高危安全漏洞CVE-2025-11953(后被命名为Metro4Shell),该漏洞存在于热门NPM包React Native Community CLI(@react-native-community/cli)中,CVSS风险评分为9.8分(满分10分)。在多名研究人员公布概念验证代码(PoC)后,如今已有安全公司警告该漏洞已被实际利用。

根据安全公司VulnCheck的调查,自2025年12月下旬起,首次观察到利用Metro4Shell的攻击行为,并于2026年1月初及下旬持续发现相关活动,表明该漏洞已被武器化并投入真实攻击。

为何CVE-2025-11953被称为Metro4Shell?原因在于该漏洞影响React Native项目中常用的Metro开发服务器。VulnCheck指出,Metro服务器默认可能绑定到外部可访问的网络接口,并开放/open-url功能端点,导致未经身份验证的远程攻击者可通过特制请求,在目标主机上直接执行任意系统命令,其风险等同于远程代码执行漏洞。

值得注意的是,尽管相关概念验证代码已在社区公开,且攻击活动已持续一段时间,但由于多数风险评估指标仍显示其被利用可能性较低,该漏洞在初期并未引起安全界的高度重视。VulnCheck认为,这类发生在开发环境中的漏洞,常因与生产系统无直接关联,导致实际威胁程度被低估。

在攻击手法方面,VulnCheck观察到攻击者采用完整的攻击链,而非简单扫描测试。攻击者利用Metro4Shell漏洞触发CMD或PowerShell,下载经过Base64编码的多阶段恶意程序,并尝试修改Microsoft Defender设置,将特定目录加入排除列表,以降低恶意行为被检测的概率。

后续加载的恶意程序会与C2服务器建立连接,下载并执行其他恶意组件。VulnCheck分析显示,相关恶意软件多为经UPX打包的可执行文件,解包后发现其使用Rust语言编写,并具备反分析设计,表明攻击者具备一定技术水平。

VulnCheck的研究还披露了多组与本次攻击行动相关的IP地址和恶意程序哈希值,显示攻击者已构建固定的攻击基础设施,并同时针对Windows和Linux平台展开攻击,扩大潜在影响范围。

VulnCheck强调,Metro4Shell事件凸显开发与测试环境已成为攻击者实际瞄准的攻击面。由于相关服务器常被误认为仅限内部使用,防护与监控级别普遍不足,一旦不慎暴露于公网,即可能成为攻击者快速渗透的关键入口。该公司呼吁企业与开发团队立即排查是否存在对外暴露的Metro开发服务器,并采取限制访问、更新或关闭服务等应对措施,同时将开发基础设施纳入整体安全治理与监控体系,以降低遭受攻击的风险。