原始背景图片取自/Sandro Katalina on Unsplash

Google于2月3日发布Chrome浏览器更新,修复安全漏洞CVE-2026-1861与CVE-2026-1862。依据NVD页面汇总的CISA ADP评分,两项漏洞的CVSS 3.1风险评分均为8.8,属于高风险(High)等级,分别涉及多媒体处理库与JavaScript引擎的内存安全问题,若被攻击者成功利用,可能引发堆内存破坏,导致浏览器崩溃,甚至在特定条件下用于执行任意代码。

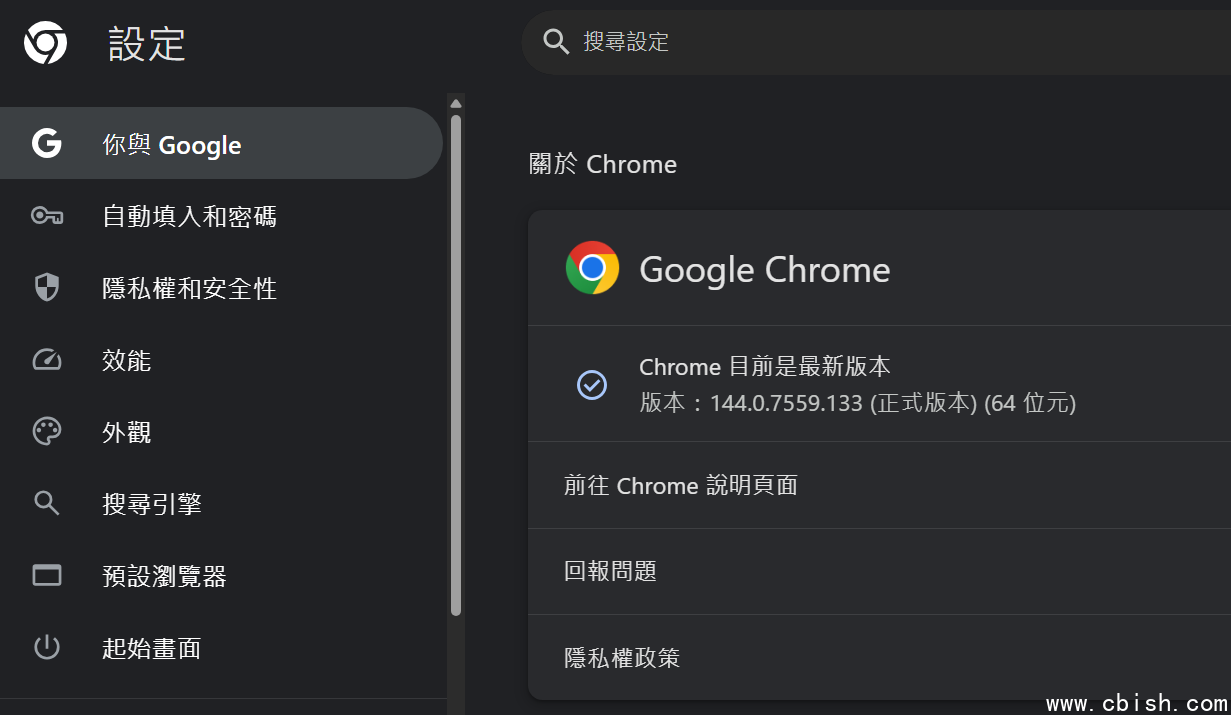

根据官方公告,Chrome团队已通过稳定通道更新桌面版Chrome至144.0.7559.132/.133(Windows、macOS)与144.0.7559.132(Linux)版本,完成相关漏洞修复;Android版Chrome也发布144.0.7559.132版本,并纳入与桌面版对应的一批安全补丁。

从漏洞细节来看,CVE-2026-1861发生在Chrome所使用的开源视频编码库libvpx中,属于堆缓冲区溢出(Heap Buffer Overflow)问题,对应的漏洞分类为CWE-122,这类漏洞在特定情况下,可能因处理恶意构造的网页内容而导致内存破坏,影响浏览器的正常执行流程。

另一项漏洞CVE-2026-1862则位于Chrome的V8 JavaScript引擎,属于类型混淆(Type Confusion)问题。从漏洞分类CWE-843的角度看,类型混淆指程序在处理对象或数据类型时错误判断实际类型,可能导致非预期的内存访问行为,这类问题在浏览器环境中历来被视为具有较高利用风险的漏洞类型。

Chrome团队表示,相关漏洞的详细技术信息将在多数用户完成更新前保持保密,以降低补丁尚未普及前被恶意利用的风险。

GBHackers援引Google的说法指出,在补丁发布时,尚未观测到CVE-2026-1861与CVE-2026-1862出现实际攻击行为。不过,由于问题涉及libvpx与V8等Chrome核心组件,相关漏洞仍可能在特定条件下被用于浏览器层面的攻击场景,实际影响程度取决于攻击手法与运行环境。

一般情况下,Chrome会自动下载并安装最新版本,但仍建议用户重启浏览器,以确认补丁已生效。企业环境中的安全与IT人员,应检查内部终端设备是否仍使用旧版Chrome,并通过集中管理或终端管理机制完成版本升级,以降低浏览器漏洞成为攻击跳板的风险。