TP-Link本周发布安全更新,修补受欢迎的家用Wi-Fi无线路由器Archer BE230多达10项高风险操作系统命令注入漏洞。

本次修补的漏洞存在于TP-Link路由器操作系统中,影响Archer BE230 v1.2版本。Archer BE230是一款广受欢迎的家用Wi-Fi 7双频路由器,在中国大陆也有销售。

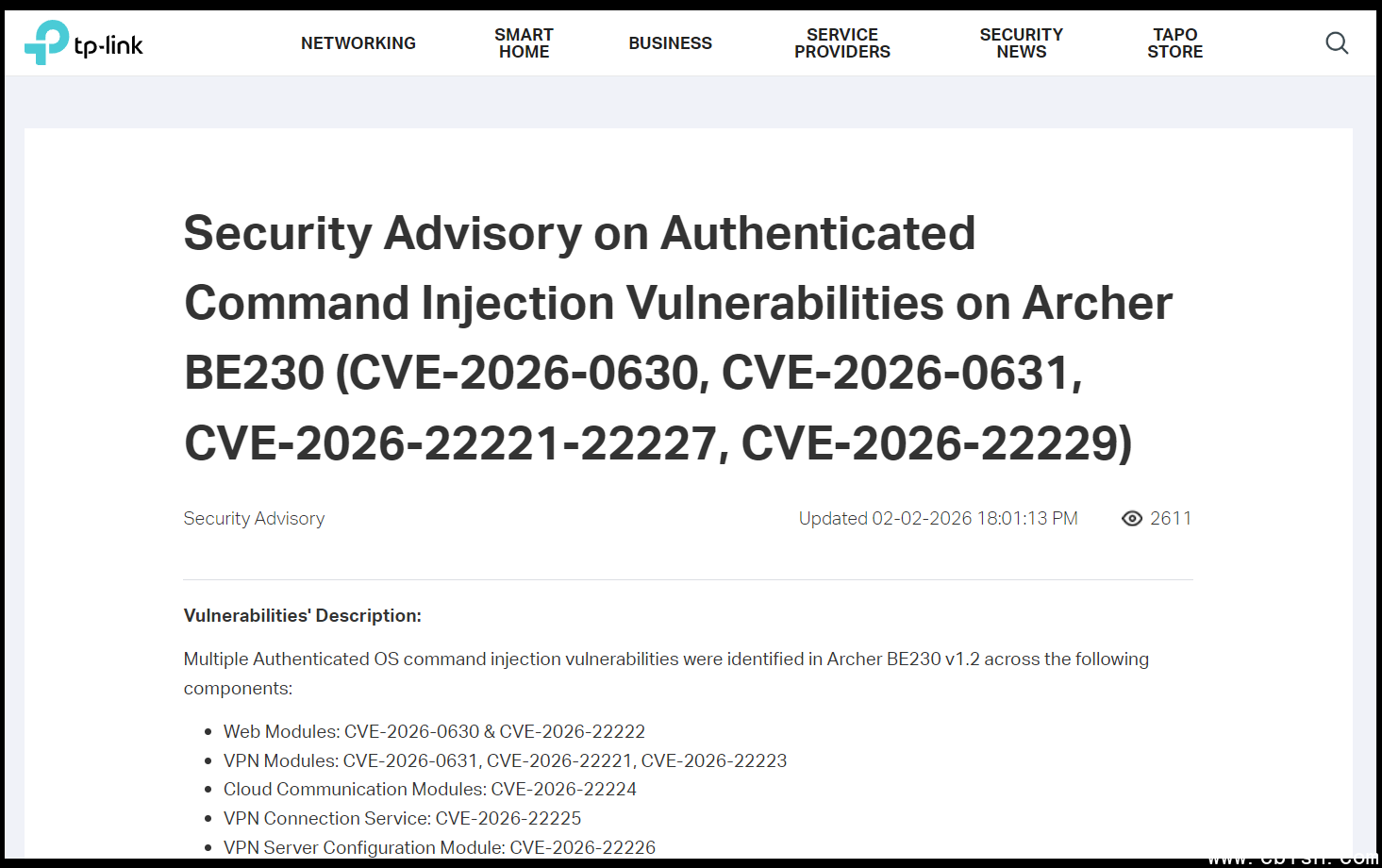

这10项漏洞覆盖Archer BE230 v1.2的多个模块,由外部研究人员jro、caprinuxx和sunshinefactory通报。其中包括网页模块(CVE-2026-22222、CVE-2026-0630)、VPN模块(CVE-2026-22223、CVE-2026-0631)、云通信模块(CVE-2026-22224)、VPN连接服务(CVE-2026-22225)、VPN服务器配置模块(CVE-2026-22226)、配置备份恢复功能(CVE-2026-22227)以及VPN客户端配置文件(CVE-2026-22229)。

这些漏洞源于TP-Link管理界面或特定模块未对用户输入进行充分校验,导致经过身份验证的攻击者可通过Web、VPN或云通信接口注入并执行系统命令。攻击者需先通过管理员身份验证,但CVE-2026-22229漏洞即使无需物理接触设备(通过导入伪造的VPN客户端配置文件到Archer BE230)也可能被利用。

成功利用这些漏洞的攻击者可完全控制TP-Link Archer BE230设备,造成配置完整性破坏、网络安全受损及服务不可用等严重后果。除CVE-2026-22229的CVSS 4.0风险评分为8.6外,其余漏洞风险评分均为8.5。

TP-Link已发布Archer BE230固件1.2.4版以修复上述漏洞。厂商强烈建议用户尽快从官网下载并安装最新固件。目前TP-Link未说明这些漏洞是否已被实际利用。

安全媒体建议管理员设置强密码、关闭不必要的远程管理访问功能,并定期更新固件以保障设备安全。