去年黑客组织ShinyHunters频频作案,众多受害企业均为云端CRM平台Salesforce的用户,企业数据泄露事件持续发生。今年该组织最新一波攻击采用语音钓鱼(Vishing)手段,冒充企业IT人员拨打电话,诱骗员工交出单点登录(SSO)凭证,从而访问各类应用系统并窃取内部数据。近期有安全公司警告,过去一个月已有超过100家企业成为目标。最新调查指出,多个与ShinyHunters相关的黑客团体参与了相关活动,使用不同手法窃取敏感数据并实施勒索。

谷歌旗下的安全团队Mandiant与谷歌威胁情报团队指出,此次攻击至少涉及三组人员:UNC6661、UNC6671和UNC6240。他们均通过语音钓鱼获取单点登录凭证和多因素认证(MFA)码,以此作为入侵企业系统的初始入口,重点针对SaaS服务窃取敏感信息并实施勒索。尽管攻击手法相似,但这些团伙可能相互协作,也可能存在竞争或冒充关系。同时,他们不断寻找企业更敏感的数据,并升级勒索手段。谷歌呼吁企业积极部署FIDO2安全密钥和通行密钥(Passkey)等更强健的多因素认证机制,以应对此类威胁。

关于这些黑客组织的运作方式,谷歌指出,UNC6661与UNC6671均冒充IT人员开展语音钓鱼攻击,但UNC6661在窃取数据后,会将后续勒索工作交由UNC6240执行,而UNC6671则自行向受害组织勒索。另一个明显区别在于,部分UNC6671留下的勒索信息并未署名“ShinyHunters”。

谷歌提到,UNC6661的活动与身份验证服务商Okta披露的安全事件有关,并披露了更多细节。这些黑客会致电企业员工,谎称需要更新多因素认证配置,诱使员工访问伪造的凭证收集网站,从而获取SSO凭证和MFA验证码,并使用自己的设备完成身份验证。

在获得初始访问权限后,黑客从受害企业的各类SaaS平台窃取数据,有时会专门搜索包含特定关键词的文件,如POC、confidential、internal、proposal、salesforce、vpn等。他们也会针对Salesforce中存储的个人身份信息(PII)下手。根据ShinyHunters数据泄露网站的内容,部分受害企业的Slack数据也被锁定。

UNC6661在完成身份验证后,往往会清除相关痕迹。谷歌在一次事件中发现,黑客在获取员工Okta账户权限后,启用了该员工Google Workspace账号的ToggleBox Recall插件,永久删除了Okta发送的设备绑定通知邮件,使员工无法察觉其设备已被绑定另一台用于身份验证的新设备。

此外,UNC6661还会利用被入侵的邮箱账号发起钓鱼攻击,扩大危害范围。谷歌在部分活动中发现,黑客利用已控制的邮箱向关注加密货币的公司发送钓鱼邮件,并删除发送记录以掩盖恶意行为。

后续的勒索由UNC6240执行,他们使用统一的Tox即时通讯账户进行谈判、发送署名为“ShinyHunters”的勒索信,并使用Limewire存储部分窃取的数据。部分受害企业的网站还遭遇了DDoS攻击。

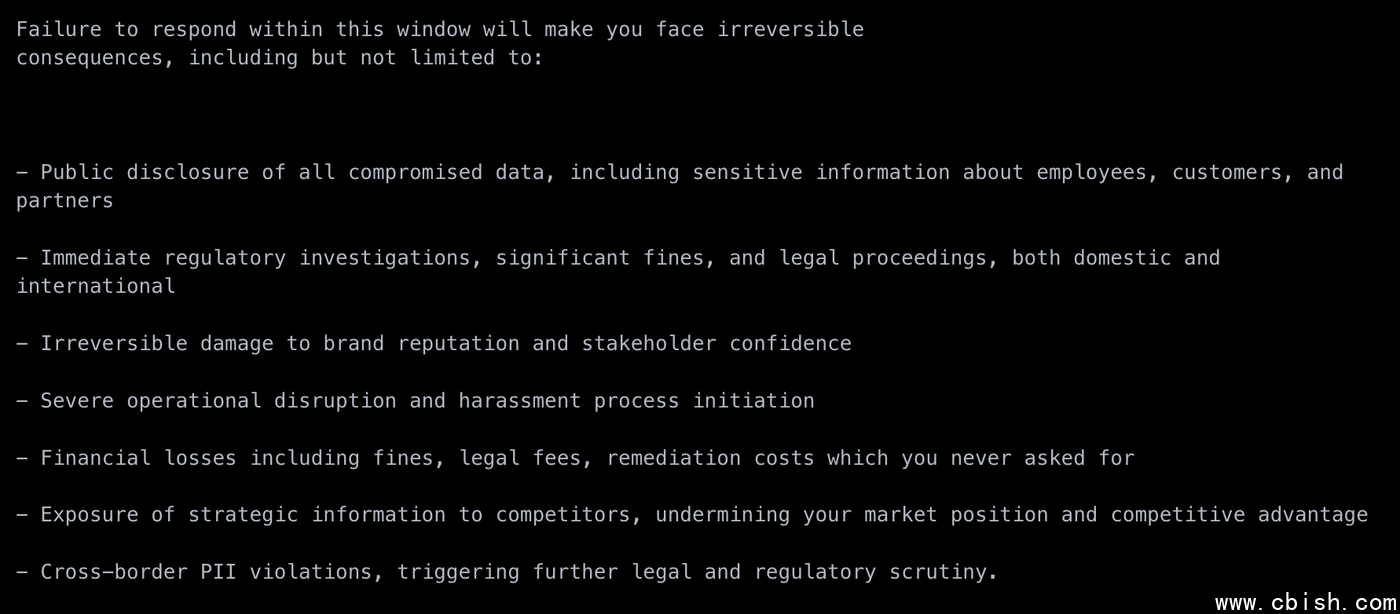

对于另一团伙UNC6671发起的攻击,谷歌指出,黑客在获取单点登录账户权限后,常使用PowerShell从SharePoint和OneDrive下载内部数据。此外,这些黑客的勒索手段更为激进,甚至可能对受害企业的员工进行骚扰以达到目的。