微软印度及南亚区首席安全顾问Anujh Tewari说明攻击者正运用AI强化传统网络攻击,指出防御者需应对攻击规模化与高速化挑战。

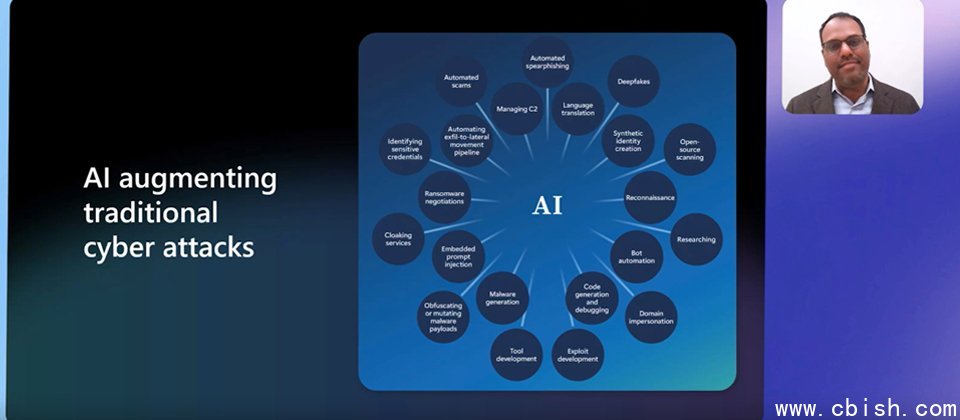

安全界长期关注攻击者如何运用AI强化攻击行动,例如打破语言障碍,或制作可信度更高的社会工程邮件与Deepfake语音。去年底微软发布新一年度数字防御报告,让我们特别感兴趣的是,报告中对这一趋势进行了更具體的全面整理,一共列出21项受到AI加持的攻击手法或技术,过去我们很少看到如此细致的分类,相当难得。为了方便阅读,我们进一步将这21项内容归纳为四大类别,例如:

●用于助长社会工程与身份欺诈。涵盖自动化诈骗、自动化鱼叉式网络钓鱼、语言翻译、深度伪造技术(Deepfake)、合成身份建立、域名仿冒。

●用于恶意软件与攻击工具开发。涵盖恶意软件生成、代码生成与调试、漏洞利用开发、混淆或变异恶意软件载荷。

●用于情报侦察与研究。涵盖开源扫描、侦察、研究、识别敏感凭证。

●用于攻击操作与横向移动。涵盖管理C2服务器、机器人自动化、隐匿服务、自动化数据外泄至横向移动管道、勒索软件谈判,甚至是嵌入式提示注入。

域名仿冒威胁扩大,微软提出4大应对策略

近期微软印度及南亚区首席安全顾问Anujh Tewari亦针对这方面进行解析。他强调,现在攻击者正随着AI时代进步,利用AI来扩大攻击规模,一旦发现某次攻击效果不错,就可以迅速复制攻击模式。

以网络钓鱼为例,微软观察到,AI已使网络钓鱼攻击的点击率提高4.5倍,而且2025年的手段已不限于电子邮件,攻击者会通过Teams等协作工具直接拨打电话,冒充IT人员要求访问权限;在管理C2服务器方面,过去需由人工逐步操作的攻击流程,现在只需将数据喂给AI就能自动执行;在域名仿冒方面,过去攻击者必须自行寻找可用域名,现在AI缩短了这类作业的时间与成本。

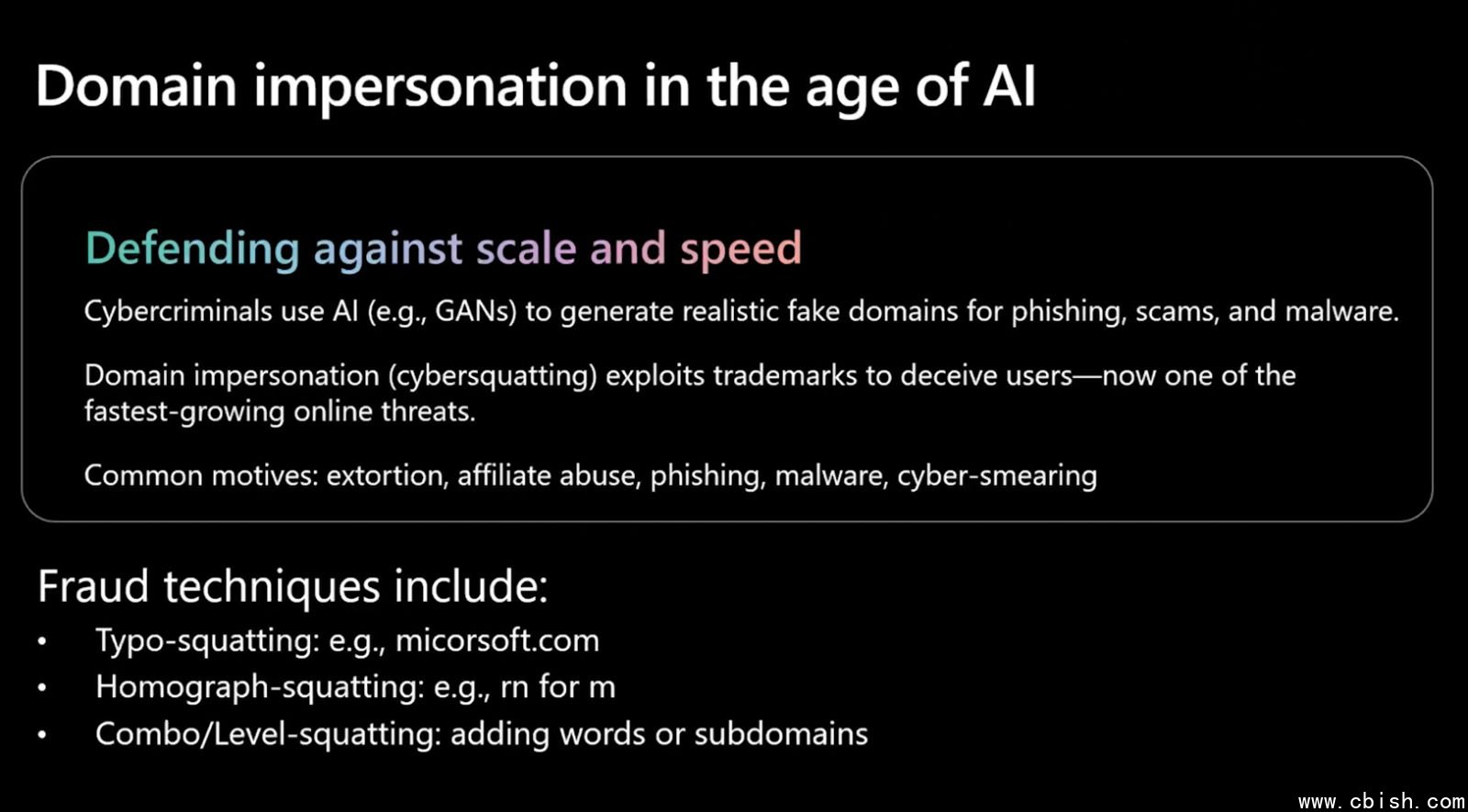

值得注意的是,他还指出域名仿冒(Domain Impersonation)情形将越来越普遍,值得各界提高警惕。由于过去在讨论社会工程攻击时,多半聚焦于“语言翻译”、“鱼叉式网络钓鱼”、“诈骗”与“Deepfake”等手法,“域名仿冒”虽同样属于社会工程的重要环节,却往往容易被忽略。也因此,Anujh Tewari此次对域名仿冒的进一步剖析,特别引起我们的重视。

一般而言,较容易被用户识别的钓鱼网址,往往与品牌名称无明显关联;相比之下,“域名仿冒”则是攻击者刻意设计并抢先注册与品牌高度相似的网址,借此降低受害者的警觉心,这类行为有时也被称为Cybersquatting,也就是俗称的网络蟑螂。

域名仿冒的目的多元,包括用于网络钓鱼、诈骗、恶意软件传播,或勒索、网络抹黑等行为。

Anujh Tewari强调,微软已观察到,现在犯罪分子开始利用生成对抗网络(GANs)等AI技术,自动学习合法域名的命名逻辑,生成高度逼真的虚假域名。常见的域名仿冒手法,大致可分为三类,包括:●拼写错误域名抢先注册(Typo-squatting),通过刻意拼错字母来混淆视听;●同形异义字抢先注册(Homograph-squatting),例如rn与m相似字形混淆;●组合层级抢先注册 (Combo/Level-squatting),增加额外单词或子域名。

另外值得一提的是,多年前我们报道BEC诈骗形态时也提到类似逻辑的手法,像是字形混淆变化、字符增减变化、位置调换与直接假冒,不过当时针对的是伪冒电子邮件地址的部分。

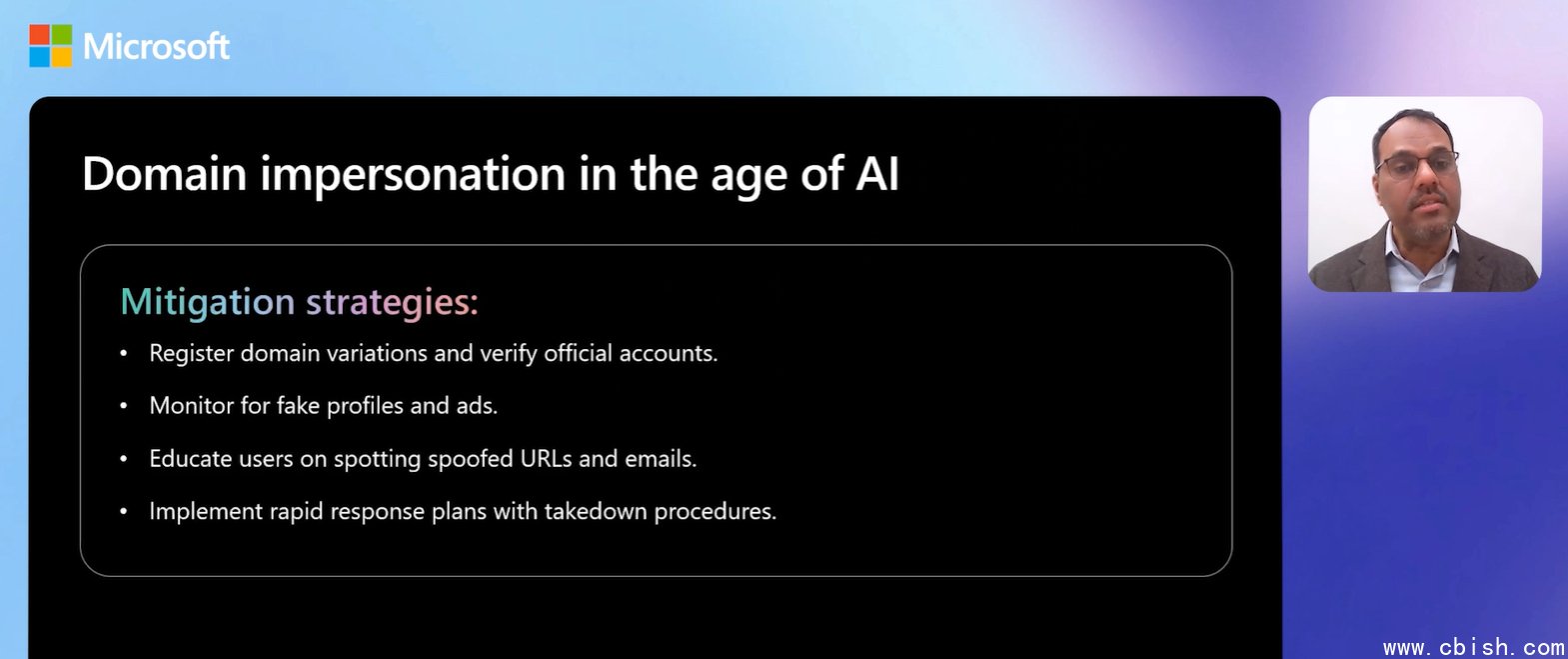

这样的态势意味着,域名仿冒情形将更为普遍。我们该如何应对?Anujh Tewari提出4大建议,并说明这也是微软的经验与做法,可作为企业应对相关威胁的参考。这4大建议是:(一)预先注册相似域名,并确保公司官方账号皆完成身份验证。(二)持续监控社交平台上的假冒账号与恶意广告。(三)强化使用者对伪造网址与钓鱼邮件的辨识能力。(四)建立快速响应机制,在发现威胁时能即时启动通知下架或封锁流程。

另外Anujh Tewari亦提醒,AI正全面加速网络攻击的速度、规模与精确度,但AI也正在重塑网络防御。文⊙罗正汉

对于防御者而言,关键在于强化异常信号的早期掌握,并导入AI驱动的自动化响应机制。他建议可从下列3个方向思考,例如:将响应处理与威胁抑制自动化,提升威胁检测的速度与精准度,以及识别检测缺口并随攻击者行为持续演进。而微软本身也是采取相同策略,运用AI强化身份系统、云端工作负载与AI Agents的安全防护。