为了以合法手段掩盖非法活动,黑客利用受害企业组织部署的应用程序、操作系统内置组件,或企业常用工具实施“生活无痕攻击”(LoL)。近期,滥用远程管理工具(RMM)的情况突然变得极为频繁。

周一,安全公司Proofpoint披露了一起针对运输业和物流企业的攻击行动,正是这种攻击模式的典型案例。攻击者通过网络入侵窃取账户及权限,冒充合法身份竞标货物,并与犯罪团伙合作,在运输途中窃取货物并转售牟利。在整个攻击流程中,合法远程管理工具的滥用是关键环节。Proofpoint强调,虽然本次调查的事件发生在北美,但此类网络犯罪在全球各地均会发生,其中事件最频繁的地区包括巴西、墨西哥、印度、美国、德国、智利和南非。

相关攻击最早可追溯至今年1月,但Proofpoint在过去两个月内已发现近20起类似事件。由于每次得手往往造成数百万美元的损失,该情况已引起相关部门高度重视。攻击者所使用的远程管理工具种类繁多,包括ScreenConnect、SimpleHelp、PDQ Connect、FleetDeck、N-able和LogMeIn Resolve,且常组合使用。其中一种常见手法是通过PDQ Connect下载并安装ScreenConnect与SimpleHelp。

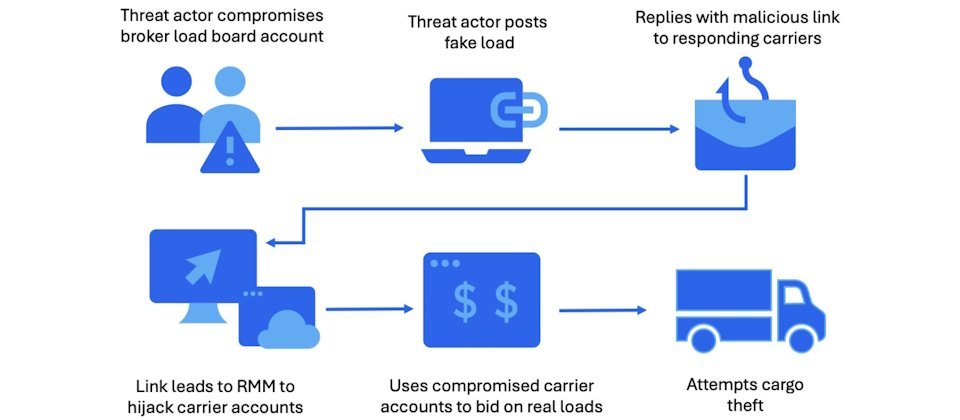

攻击者如何传播远程管理工具并将其用于攻击流程?主要仍通过钓鱼邮件进行。根据手法差异,Proofpoint大致将其分为三种类型:第一种是入侵货运行业的在线匹配平台(Load Board),攻击者利用泄露的账户发布虚假货运信息,随后向有意向承运的卡车公司或司机发送包含恶意域名的电子邮件。

此外,攻击者也可能直接针对电子邮件下手。一种方式是利用泄露的邮箱,将恶意内容和链接插入既有邮件对话中;另一种则是直接对货主、货运中介及供应链整合商发动钓鱼攻击。

上述攻击所发送的邮件具有共同特征:邮件中的链接通常会引导用户下载可执行文件或MSI安装包,从而在受害主机上部署远程管理工具,使攻击者获得完全控制权。

值得注意的是,Proofpoint认为这一系列活动可能与此前发现的安全事件有关,例如去年5月至8月期间,攻击者曾向运输和物流企业散布窃密软件Lumma Stealer与StealC,以及RAT木马NetSupport、恶意程序DanaBot和Arechclient2。但Proofpoint无法确认这两起攻击是否由同一团伙实施。

远程管理工具被大规模滥用的情况,也在10月底安全公司Fortinet发布的2025年上半年事件响应(IR)报告中得到印证。报告特别指出,攻击者偏好利用泄露的有效账户和合法的远程管理工具实施攻击,因为这能帮助他们融入受害组织的正常业务活动,使攻击行为更难被察觉。