安全公司Netcraft发现两大订阅制网络钓鱼套件租赁服务Lucid与Lighthouse近期快速扩张,研究期间已监测到超过17,500个钓鱼域名,波及74个国家共316个品牌。

PhaaS(网络钓鱼即服务)将钓鱼模板、发布流程与反监控机制打包成服务,以订阅或租赁方式提供。这类商品化恶意工具可让不具备专业技术背景的攻击者快速搭建仿冒网站。近年来类似套件数量持续增加,Netcraft自2023年起追踪Darcula后,观察到同类平台不断涌现。2025年6月更出现单月高峰,当月由PhaaS驱动的钓鱼主机名占检测总数的13.5%。

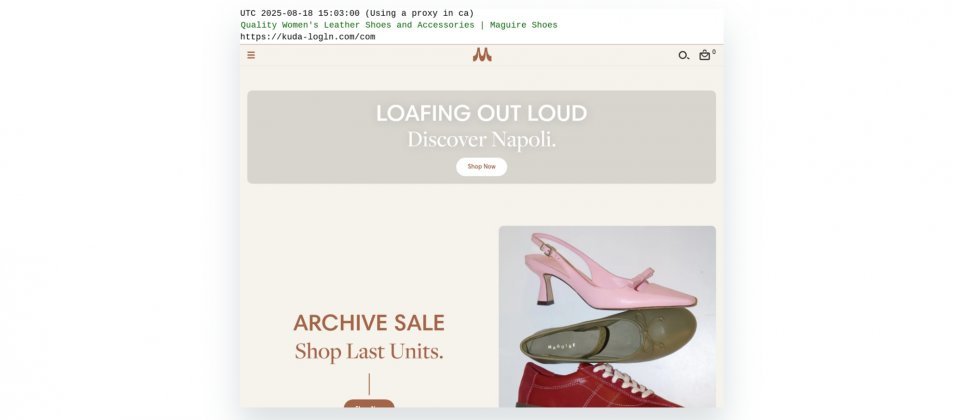

Lucid是高流量PhaaS平台之一,其模板涵盖金融、政府、邮政与道路收费等行业,模板以主题名称管理,例如针对金融机构Kuda的模板标记为kuda295。为避免被安全研究人员或拦截系统发现,Lucid通常设置三项访问条件进行保护:必须包含指定路径如/servicios,来源需来自特定代理国家,并且使用移动设备User-Agent访问。三者任一不符时,通常会返回一个看似正常的虚假电商页面,以混淆侦测行为。Netcraft报告指出,Lucid目前已用于攻击63个国家的164个品牌。

Lighthouse由开发者WangDuoYu维护,具备频繁更新和可定制化模板功能,报告指出该平台可通过模板收集双因素认证凭证,其订阅价格从每周88美元到每年1,588美元不等。研究人员判断,一系列采用高度HTML混淆技术的攻击活动与Lighthouse有关,判断依据包括攻击所用模板与官方演示素材的一致性,以及在示例视频中常见的测试域名test-24.top上确实观测到了部署痕迹。

该平台的反监控页面采用了与Lucid相同的“LOAFING OUT LOUD”虚假电商模板,仅在HTML细节上略有差异。Lighthouse相关URL被监测到用于攻击50个国家的204个品牌,研究还发现其与Telegram上名为Haozi团伙的成员存在关联,提示该工具链或用户群体之间存在交叉。

技术层面,这两个PhaaS平台共用的策略是通过模板化流程大规模复制仿冒页面,并利用地理位置、路径参数及移动设备User-Agent等条件筛选访问者,以此隐藏真实钓鱼内容,增加普通扫描器和自动化探测的难度。对防御方而言,若仅通过静态抓取或单一User-Agent方式进行检测,极易被导向虚假电商落地页而遗漏关键证据。

Netcraft已通过基础设施关联分析、模板比对与自动化流程缩小检测盲区,但同时强调,PhaaS的商业化特性及其快速迭代能力,正导致攻击规模与复杂程度同步上升。