黑客搭建僵尸网络用于发动DDoS攻击的情况时有发生,近年来也出现了分工趋势,开始有人提供DDoS攻击外包服务(DDoS-for-hire),提供相关基础设施及操作界面,让买家可以直接租用,快速发起DDoS攻击。

安全厂商Darktrace披露了一个名为ShadowV2的僵尸网络,黑客专门针对AWS EC2环境,寻找暴露在互联网上的Docker进程作为突破口,部署恶意软件进行控制,随后将其用于DDoS攻击外包服务。其特点是将DevOps技术融入攻击流程中。攻击者使用Python构建C2框架,并将其部署在云端开发环境GitHub Codespaces上。此外,他们还利用Python开发恶意程序分发工具,通过Docker多阶段部署流程实现初始入侵。在恶意程序方面,则采用Go语言编写RAT木马,并实现了RESTful注册与轮询机制。

此次攻击引起Darktrace关注的原因在于所使用的工具和手法极为复杂。攻击者采用了HTTP/2 Rapid Reset技术,并结合可绕过Cloudflare防御功能“攻击模式”(Under Attack Mode, UAM)的机制,同时实施大规模HTTP洪水攻击。Darktrace指出,这些技术的组合运用,显示出攻击者已具备将DDoS技术与其他漏洞利用手段融合的能力。

值得一提的是,Darktrace提到黑客还为买家打造了与主流云服务平台高度相似的操作界面。他们基于OpenAPI规范,使用FastAPI和Pydantic构建了完整的登录页面和管理界面。Darktrace形容,该基础设施已接近于一个成熟的“DDoS即服务”(DDoS-as-a-Service)平台。

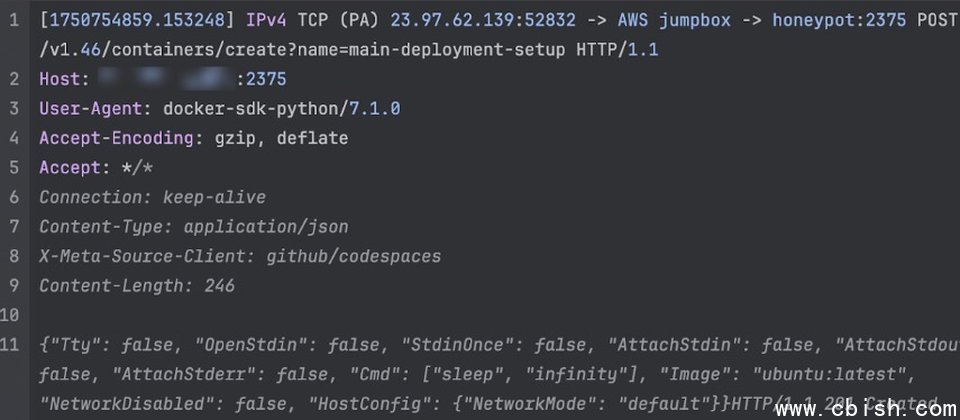

在攻击流程方面,攻击者首先从GitHub Codespaces中的Python脚本启动,利用Python Docker SDK库与Docker交互并创建容器。但不同于以往攻击中常见的从Docker Hub拉取镜像或上传预置镜像的方式,此次攻击者先生成具有通用配置的容器,安装必要工具后,再制作新的镜像,并通过环境变量参数完成部署。Darktrace推测,攻击者采取如此复杂的流程,很可能是为了规避痕迹留存。

至于部署在容器内的恶意程序,这是一个由Go语言编写的ELF二进制文件,每秒向C2服务器发送一次POST请求以传递心跳信号,每5秒发起一次GET请求,用于获取新指令并执行。