今年6月,安全研究员Mr.d0x揭露了ClickFix钓鱼手法的变种“FileFix”。该手法滥用浏览器调用文件上传功能,黑客诱导用户将恶意命令粘贴到Windows资源管理器的地址栏并执行,使整个过程无需离开浏览器。尽管原始的ClickFix攻击仍广泛存在,但已有黑客开始将FileFix用于实际攻击。

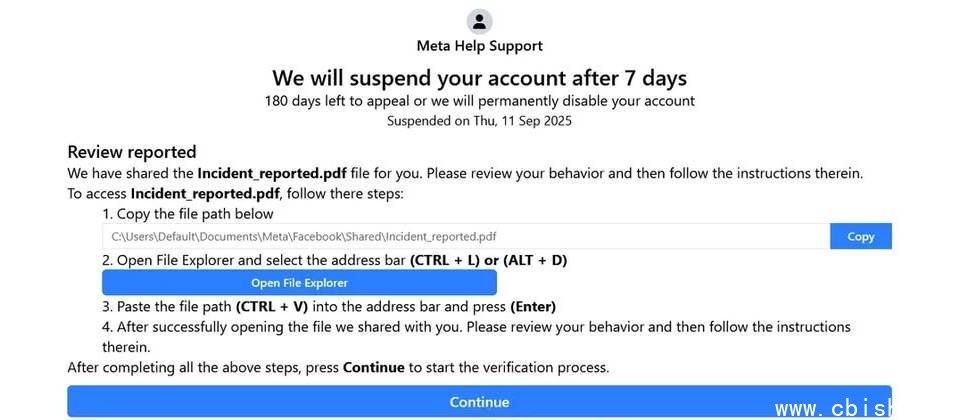

安全厂商Acronis披露,目前有人正在积极实施FileFix钓鱼攻击。他们发现黑客搭建伪造的Facebook安全通知页面,声称用户的账号即将被删除,必须按照PDF文件中的指示提交申诉。但实际上,一旦用户照做,就会被引导粘贴并执行恶意命令,触发感染链条,最终在电脑中植入窃密软件StealC。

此次攻击手法相当复杂。首先,黑客建立了复杂的钓鱼基础设施,搭建了多达16种语言的钓鱼网站,并采用反分析技术和混淆手段以规避检测;其次,他们利用隐写术(Steganography),将第二阶段的PowerShell脚本和经过加密的有效载荷隐藏在看似无害的JPG图片中。

相关活动在最近两周迅速发展,Acronis观察到多种变种和不同的有效载荷。根据对基础设施的调查,黑客的攻击目标覆盖全球,许多国家都出现了疑似受害者,表明此类攻击正在加速扩散。

值得注意的是,为了欺骗用户误以为自己粘贴的是事件报告的PDF文件路径,攻击者在有效载荷末尾加入了特定变量,包含大量空格和虚假的文件路径,使得资源管理器的地址栏只显示文件路径,而无法看到真正的恶意命令。Acronis特别指出这一点,还有另一个原因:大多数ClickFix攻击中,黑客会使用“#”符号实现目的,若仅以此特征进行检测,则无法发现这种FileFix攻击。

此外,攻击者用于存放并诱导受害者下载恶意图片的渠道也发生了变化。在这两周的活动中,他们从原先使用的恶意域名,转向代码托管平台BitBucket,不仅借此规避检测,也省去了持续注册和维护恶意域名的麻烦。