骇客锁定企业组织散布窃资软件,其中一种管道就是看上他们多半有经营脸书或其他社群网站的粉丝专页,谎称违反着作权(copyright infringement)为诱饵来从事网钓攻击,如今有资安业者提出警告,由于借助AI的力量,并搭配事前充分的侦察,攻击手法变得更难防範。

此事是源于资安业者Morphisec,他们揭露窃资软件Noodlophile Stealer最近一波攻击行动,骇客犯案的範围,遍及亚太地区、美国、欧洲、波罗的海国家,而散布这款恶意程序的方式,就是透过前述的违反着作权网钓来进行。但不同的是,骇客疑似透过广泛的侦察,在信中列出脸书的网页ID,以及公司所有权等资讯,并针对攻击目标,透过AI将信件内容翻译成特定的语言。这样的攻击手法,在过往以侵权为幌子的攻击行动里,算是相当罕见。

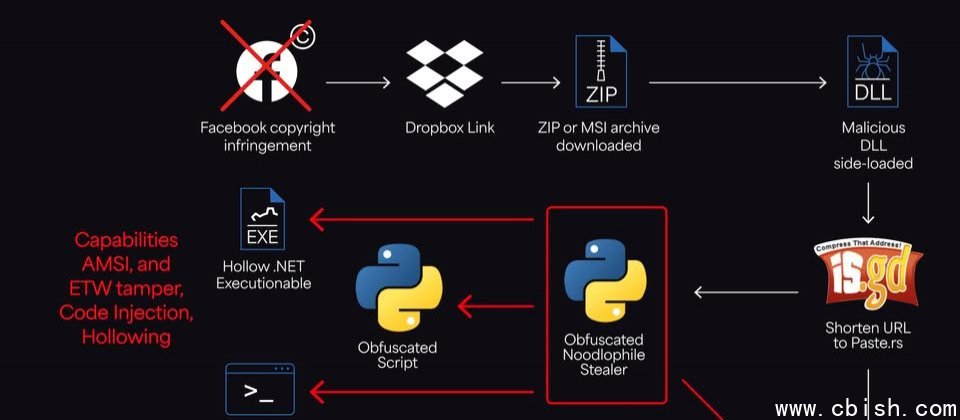

为了躲过资安系统的拦截,这些邮件通常以Gmail寄送,并挟带了伪装成侵权证据的PDF文件连结,嵌入信件的内容,并带有缩图无法正常显示的情况。一旦收信人点选,攻击者就会透过Haihaisoft PDF Reader或其他同样具备合法签章,但存在弱点的应用程序,以DLL侧载的手法传递恶意酬载。

骇客大多将这些恶意酬载上传到Dropbox,并以短网址服务TinyURL重新导向做为遮罩,这些有效酬载的内容,骇客通常会混淆副档名,像是将批次指令码重新命名为.DOCX,或是自解压缩档重命名.PNG。

特别的是,Morphisec提及骇客的DLL侧载手法与其他攻击有所不同,其中一种是先载入一小段占位程序码(Stub),再根据汇入位址表格(Import Address Table,IAT)存取恶意DLL文件的手法,称为Recursive Stub Loading;另一种被称为Chained DLL Vulnerabilities,攻击者先以侧载手法载入存在弱点的合法DLL文件,使得恶意程序码能以此在受信任的处理程序执行。

附带一提的是,攻击者的指令码并非直接从特定网址下载有效酬载,而是从Telegram群组的简介取得所需的URL;再者,他们利用了Telegram架设C2。

针对Noodlophile Stealer本身的功能,主要是以.NET打造而成,并能迴避视窗作业系统内建的反恶意程序扫描介面(AMSI)、事件记录追蹤器(ETW),甚至有可能躲过EDR的侦测。Morphisec指出骇客正积极开发的现象,根据其程序码基础(Codebase),他们正着手加入萤幕截图撷取、键盘侦录、文件外洩、处理程序监控、网路资讯收集、文件加密,以及浏览器扩充功能侦查、挖掘上网记录内容。

这些骇客散布Noodlophile Stealer已有前例,今年5月,他们假借提供生成式AI应用程序为诱饵,针对小型企业及创作者发动攻击。