透过脸书粉丝页出现版权争议为诱饵来散布恶意程序的手法,最近几年陆续有资安业者和研究人员公布相关事故,其中有一起本週揭露的事故相当值得留意,因为攻击手法大幅精进,骇客试图以更难察觉的策略犯案。

除此之外,本週美国联邦调查局(FBI)针对俄罗斯骇客的攻击行动提出警告,也相当值得留意,因为骇客用了7年前公布的已知漏洞,这代表尚有不少设备没有套用修补程序而成为目标。再者,近期多次出现在新闻版面的处理器大厂英特尔(Intel),有研究人员公布内部网站的资安漏洞,而再度成为各界的焦点。

?

【攻击与威胁】

恶意软件Noodlophile Stealer透过版权争议为诱饵散布

骇客锁定企业组织散布窃资软件,其中一种管道就是看上他们多半有经营脸书或其他社群网站的粉丝专页,谎称违反着作权(copyright infringement)为诱饵来从事网钓攻击,如今有资安业者提出警告,由于借助AI的力量,并搭配事前充分的侦察,攻击手法变得更难防範。

此事是源于资安业者Morphisec,他们揭露窃资软件Noodlophile Stealer最近一波攻击行动,骇客犯案的範围,遍及亚太地区、美国、欧洲、波罗的海国家,而散布这款恶意程序的方式,就是透过前述的违反着作权网钓来进行。但不同的是,骇客疑似透过广泛的侦察,在信中列出脸书的网页ID,以及公司所有权等资讯,并针对攻击目标,透过AI将信件内容翻译成特定的语言。这样的攻击手法,在过往以侵权为幌子的攻击行动里,算是相当罕见。

为了躲过资安系统的拦截,这些邮件通常以Gmail寄送,并挟带了伪装成侵权证据的PDF文件连结,嵌入信件的内容,并带有缩图无法正常显示的情况。一旦收信人点选,攻击者就会透过Haihaisoft PDF Reader或其他同样具备合法签章,但存在弱点的应用程序,以DLL侧载的手法传递恶意酬载。

FBI示警,俄罗斯骇客锁定思科路由器7年前的老旧已知漏洞下手

美国联邦调查局(FBI)本周警告,俄罗斯骇客正滥用思科产品7年前的漏洞,来攻击全球公部门及企业的基础架构。

FBI近日侦测到和俄罗斯情治机关FSB Center 16相关的骇客,滥用执行思科Cisco Smart Install软件的旧式网路设备漏洞CVE-2018-0171,以及简单网路管理协定(SNMP)来攻击思科用户。

FBI去年以来侦测到攻击者蒐集美国多个基础架构产业的数千台思科网路装置配置档。若思科系统没有修补漏洞,则可被修改配置档而允许非授权存取。攻击者就可能用来侦查网路,这也曝露了攻击者感兴趣的协定和应用,其中多半和工控系统相关。

其他攻击与威胁

◆针对勒索软件Warlock兜售的资料,英国电信业者Colt坦承含有用户个资

◆法国电信业者Orange上个月资料外洩调查出炉,85万客户受影响

?

【漏洞与修补】

英特尔内部网站存在一系列漏洞,恐导致27万员工资料曝光,该公司表示已修复

最近处理器大厂英特尔(Intel)不断出现在新闻版面,从8月上旬美国总统川普(Donald Trump)呼吁执行长陈立武辞职,到8月中旬传出美国政府有意入股、日本软件银行集团(SoftBank Group)宣布买下该公司价值20亿美元股票,而有可能对台积电等大厂造成威胁。如今有资安人员公布调查结果,指出该公司内部网站存在弱点,有可能导致全部员工的资料曝光,再度引起外界关注。

本週资安研究员Eaton Zveare指出,他从去年10月至12月,在处理器大厂英特尔旗下的内部网站找到一系列资安漏洞,使得外部攻击者有机会将该公司27万员工的敏感资讯外流,今年2月底Eaton Zveare确认英特尔已完成修补,因此他决定公布相关细节,并指出Intel漏洞悬赏专案的範围只有针对Intel.com网域,并不包含其他该公司持有的网站,且导致帐密资料曝露、外洩的弱点,亦未在专案的悬赏範围,因此他并未得到奖励,而是只有收到自动回覆的感谢邮件。

对此,我们也向英特尔进行确认,该公司表示,针对2024年10月外部安全研究人员通报,英特尔多个入口网站出现漏洞一事,他们已在收到通知后立即採取修正措施,并在当时迅速完成全面修复。英特尔始终坚定承诺,持续评估并加强安全措施,以保护英特尔的系统,以及客户与员工的资讯安全。

Mozilla发布Firefox大改版142,修补5项高风险资安漏洞

Mozilla本周发布Firefox 142桌机版本,以解决多项安全问题,包含5个高风险漏洞。

这次修补的漏洞被登记为CVE-2025-9179到CVE-2025-9187,5项高风险漏洞中,又以CVE-2025-9179最值得留意,此漏洞发生在Audio/Video GMP元件存在无效指标(pointer)中,攻击者可造成处理加密媒体资料的GMP行程记忆体毁损,引发沙箱逃逸,取得比内容处理程序(content process)更多的权限。值得留意的是,虽然这项漏洞Mozilla列为高风险,但根据美国网路安全暨基础设施安全局(CISA)的评估,此漏洞风险值达到9.8(满分10分),为重大层级,相当危险。

值得留意的是,这次Mozilla公告的漏洞,大部分也影响Firefox长期支援版(ESR),以及收信软件Thunderbird,他们也发布Firefox?ESR?140.2、128.14、115.27,以及Thunderbird 142、ESR 140.2、128.14、115.27,修补上述漏洞。

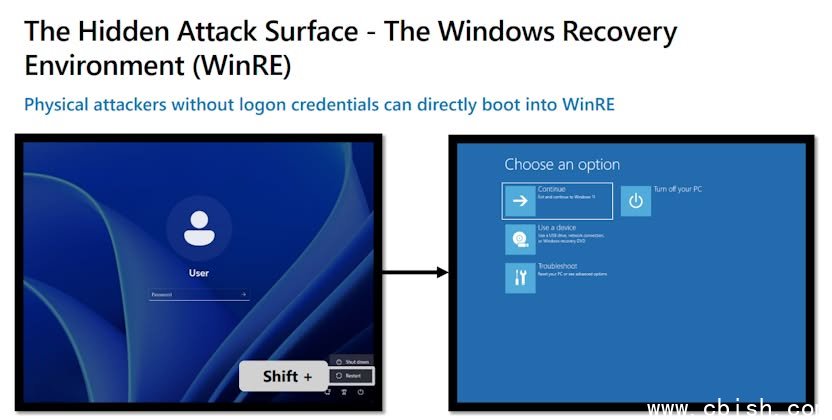

研究人员揭露资安弱点BitUnlocker,攻击者有机会透过WinRE绕过磁碟防护机制

最近几年,微软的全磁碟加密机制BitLocker多次成为骇客下手的目标,其中一种手法是充当文件加密工具,加密受害企业资料后藉此勒索,因此,这类元件的安全性,也成为研究人员关注的焦点,在去年底资安研究员Thomas Lambertz于Chaos Communication Congress大会(CCC)揭露能绕过Bitpixie(CVE-2023-21563)的攻击手法,有研究人员在近日举办的黑帽大会Black Hat USA 2025议程当中,公布能透过系统复原机制突破这种资料保护措施的弱点。

最近几年,微软的全磁碟加密机制BitLocker多次成为骇客下手的目标,其中一种手法是充当文件加密工具,加密受害企业资料后藉此勒索,因此,这类元件的安全性,也成为研究人员关注的焦点,在去年底资安研究员Thomas Lambertz于Chaos Communication Congress大会(CCC)揭露能绕过Bitpixie(CVE-2023-21563)的攻击手法,有研究人员在近日举办的黑帽大会Black Hat USA 2025议程当中,公布能透过系统复原机制突破这种资料保护措施的弱点。

微软安全性测试与防御研究团队(STORM)指出,他们发现能透过Windows修复环境(WinRE),截取BitLocker的机敏资讯的一系列弱点BitUnlocker,STORM强调,这些漏洞存在于软件,攻击者不需侵入硬件就能达到目的,只要实际接触到目标电脑,就有机会藉由重开机进入Windows修复环境来触发漏洞,过程中无须登入电脑。对此,微软于今年7月的例行更新(Patch Tuessday)发布修补程序。

BitUnlocker总共被登记为4项漏洞,分别是:CVE-2025-48800、CVE-2025-48003、CVE-2025-48804,以及CVE-2025-48818,CVSS风险评分皆为6.8,攻击者可在实际接触目标电脑的情况下,利用这些漏洞,从而在未经授权的情况下绕过BitLocker的防护机制,存取受到加密保护的资料。

?

【资安产业动态】

安卓虚拟机管理程序pKVM通过SESIP第5级最高安全认证

Google公开其安卓虚拟机管理程序pKVM(Protected Kernel-based Virtual Machine)已取得 SESIP 5级认证。官方表示,这是第一个针对大规模消费性电子装置部署,而通过此等级的软件安全系统。其目的在替关键性隔离工作负载建立更可验证的安全基础,涵盖装置上人工智慧工作负载与敏感资料处理等应用情境。

对于承载高敏感资料或关键应用的系统而言,通过第5级认证意味着该平台获得国际标準的最高背书,也对供应链法遵与市场信任提供强力保障。Google指出,许多现行TEE(Trusted Execution Environment)尚未达到同等级的正式认证,此次通过可作为开放原始码且高保证的基础,降低开发者在敏感场景导入隔离执行环境的不确定性。

其他资安产业动态

◆【iThome 2025 CIO大调查(上)|GAI战略3:风险控管】破5成领先企业首重两手对策,迎战今年4大GAI迫切威胁

其他执法行动

◆骇客组织Scattered Spider成员被捕,恐面临10年徒刑

◆美国逮捕、起诉22岁的殭尸网路Rapper Bot经营者

?

近期资安日报

【8月21日】AI浏览器可被诱骗,引导至冒牌电商网站自动下单

【8月20日】骇客打造串连SAP NetWeaver两大漏洞的作案工具

【8月19日】勒索软件Crypto24用EDR厂商工具卸载EDR代理程序