为了避免防毒软件、EDR等资安防护系统妨碍勒索软件执行加密的工作,骇客往往会试图设法干扰这些防护系统的运作来达到目的,其中一种较常见的手法被称为自带驱动程序(BYOVD),但如今有人不仅打造能突破相关防护机制的作案工具,甚至企图透过厂商提供的公用程序来移除EDR用户端软件。

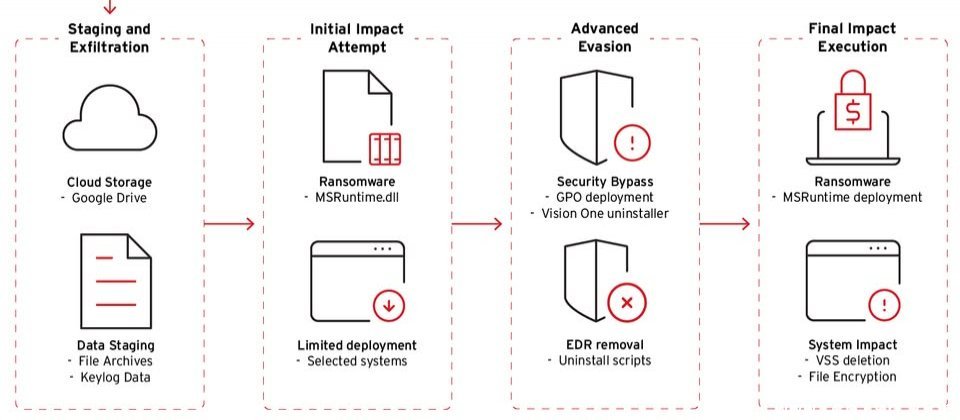

例如,最近资安业者趋势科技揭露的勒索软件骇客组织Crypto24攻击行动,就是这种型态的例子这些骇客专挑大型企业的高层下手,犯案範围横跨亚洲、欧洲、美国,他们锁定金融服务、製造、娱乐、科技产业而来。其中最特别的部分,就是骇客使用自製的EDR反制工具RealBlindingEDR变种,以及滥用群组原则公用程序gpscript.exe,企图远端从网路共享资料夹执行Trend Vision One的移除工具XBCUninstaller.exe。

不过,XBCUninstaller.exe有别于一般的系统弱点滥用活动,攻击者必须在受害电脑将权限提升为管理员后,才能尝试利用gpscript.exe执行。换句话说,该工具必须取得管理员权限才能运作,而且无法被攻击者当作初始入侵管道。

活动时段,这群骇客也有一定的作息规律,因为他们经常在离峰时间从事活动,而能够迴避侦测,并且设法达到最大的破坏程度。附带一提的是,他们的作案工具相当多元且複杂,包含用于横向移动的PSExec、建立持续远端存取管道的AnyDesk、各式后门程序及恶意软件、键盘侧录工具,以及用于资料外洩的Google Drive。

趋势科技认为,Crypto24代表了勒索软件攻击活动的转变,因为他们展现高度的成熟操作能力,巧妙地将PSExec、AnyDesk等合法工具用于寄生攻击(LOLBins),且与恶意软件结合,而能够融入受害企业正常的IT作业,并在离峰时段执行精準攻击,骇客不光加密文件,还利用键盘侧录工具收集帐密,以及透过云端文件共享服务外流内部资料。

对于骇客使用改造版RealBlindingEDR来阻止端点代理程序回传资料,也代表攻击者具备绕过端点防御机制的能力,此工具疑似导入存在弱点的未知驱动程序,而能达到高度迴避侦测的目的。值得留意的是,该恶意程序不只能对趋势科技的解决方案下手,还能瘫痪其他28个厂牌的端点防护系统运作。

究竟攻击者如何入侵受害组织,趋势科技没有说明,但指出一旦骇客取得初始入侵管道,就会启用预设管理帐号,并建立具有通用或常见名称新帐号,加入具有特殊权限的群组。附带一提的是,他们滥用Windows内建的net.exe命令来建立、窜改帐号,或是重设密码,这么做使得受害组织想要藉由定期资安稽核察觉异状,变得更加困难。

接着他们透过1.bat与WMIC进行侦察,从而寻找高价值目标,然后,藉由PsExec提升权限,并以键盘侧录工具WinMainSvc.dll、勒索软件载入工具MSRuntime.dll从事后续活动。

值得一提的是,骇客滥用EDR厂商提供的部署工具,已非首例,今年5月保险业者怡安(Aon)指出,勒索软件Babuk为了迴避SentinelOne端点代理程序的系统侦测与防窜改能力,他们竟滥用此EDR系统的端点代理程序安装档来达到目的,不过,Crypto24又将相关的手法升级,因为他们还能进一步移除EDR的代理程序。