EDR系统发展多年,已日趋成熟,市面上的解决方案百家争鸣,但另一方面,骇客也对这类系统的架构越来越了解,不仅发展出多款妨碍EDR运作或绕过侦测机制的作案工具,他们还进一步滥用厂商提供的公用程序进行破坏,这样的现象值得相关资安业者、IT人员留意,因为若是规画不够周延,有可能成为攻击者迴避侦测的破口。

已被用于攻击行动的资安漏洞也相当值得留意,例如,今年3月微软修补的微软管理主控台(MMC)漏洞CVE-2025-26633(MSC EvilTwin),俄罗斯骇客EncryptHub迄今仍用于攻击行动;N-able上週修补的远端监控管理(RMM)平台N-central重大漏洞CVE-2025-8875、CVE-2025-8876,美国政府发现已被积极利用,但全球仍有近900台系统尚未修补。

?

【攻击与威胁】

勒索软件Crypto24锁定大型企业组织而来,透过迴避侦测工具、EDR厂商的公用程序犯案

为了避免防毒软件、EDR等资安防护系统妨碍勒索软件执行加密的工作,骇客往往会试图设法干扰这些防护系统的运作来达到目的,其中一种较常见的手法被称为自带驱动程序(BYOVD),但如今有人不仅打造能突破相关防护机制的作案工具,甚至企图透过厂商提供的公用程序来移除EDR用户端软件。

例如,最近资安业者趋势科技揭露的勒索软件骇客组织Crypto24攻击行动,就是这种型态的例子这些骇客专挑大型企业的高层下手,犯案範围横跨亚洲、欧洲、美国,他们锁定金融服务、製造、娱乐、科技产业而来。其中最特别的部分,就是骇客使用自製的EDR反制工具RealBlindingEDR变种,以及滥用群组原则公用程序gpscript.exe,企图远端从网路共享资料夹执行Trend Vision One的移除工具XBCUninstaller.exe。不过,XBCUninstaller.exe有别于一般的系统弱点滥用活动,攻击者必须在受害电脑将权限提升为管理员后,才能尝试利用gpscript.exe执行。换句话说,该工具必须取得管理员权限才能运作,而且无法被攻击者当作初始入侵管道。

趋势科技认为,Crypto24代表了勒索软件攻击活动的转变,因为他们展现高度的成熟操作能力,巧妙地将PSExec、AnyDesk等合法工具用于寄生攻击(LOLBins),且与恶意软件结合,而能够融入受害企业正常的IT作业,并在离峰时段执行精準攻击,骇客不光加密文件,还利用键盘侧录工具收集帐密,以及透过云端文件共享服务外流内部资料。

俄罗斯骇客EncryptHub滥用MSC EvilTwin漏洞,意图散布窃资软件Fickle Stealer

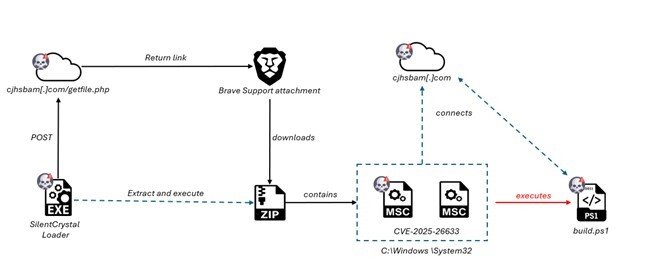

微软在3月例行更新(Patch Tuesday)修补多达7项零时差漏洞,其中有一项被用于攻击行动的微软管理主控台(MMC)漏洞CVE-2025-26633(MSC EvilTwin),当时通报此事的资安业者趋势科技指出,已有外号为EncryptHub的俄罗斯骇客组织(别名Larva-208、Water Gamayun)将其用于实际攻击行动,并揭露利用的手法。如今有其他资安业者指出,这些骇客持续利用这项漏洞犯案,结合社交工程手法散布恶意程序。

资安业者Trustwave近期发现这些骇客最新一波活动,攻击者伪装成IT人员,向目标发出微软协作平台Teams的请求,一旦成功建立远端连线,就会将恶意酬载部署于受害电脑。

在调查过程里,骇客也试图调整漏洞利用的相关工具,从原本的PowerShell指令码改用Go语言打造的恶意程序载入工具SilentCrystal,来部署触发MSC EvilTwin漏洞的MSC文件,比较不寻常的是,攻击者滥用浏览器业者Brave的支援平台,在此寄放内藏恶意MSC档的ZIP压缩档。此外,他们也以Go语言打造后门程序,此后门可与C2服务器连线,亦能利用SOCKS5代理服务器隧道模式充当C2基础设施。

N-able服务器重大漏洞已遭利用,逾800台主机仍尚未修补

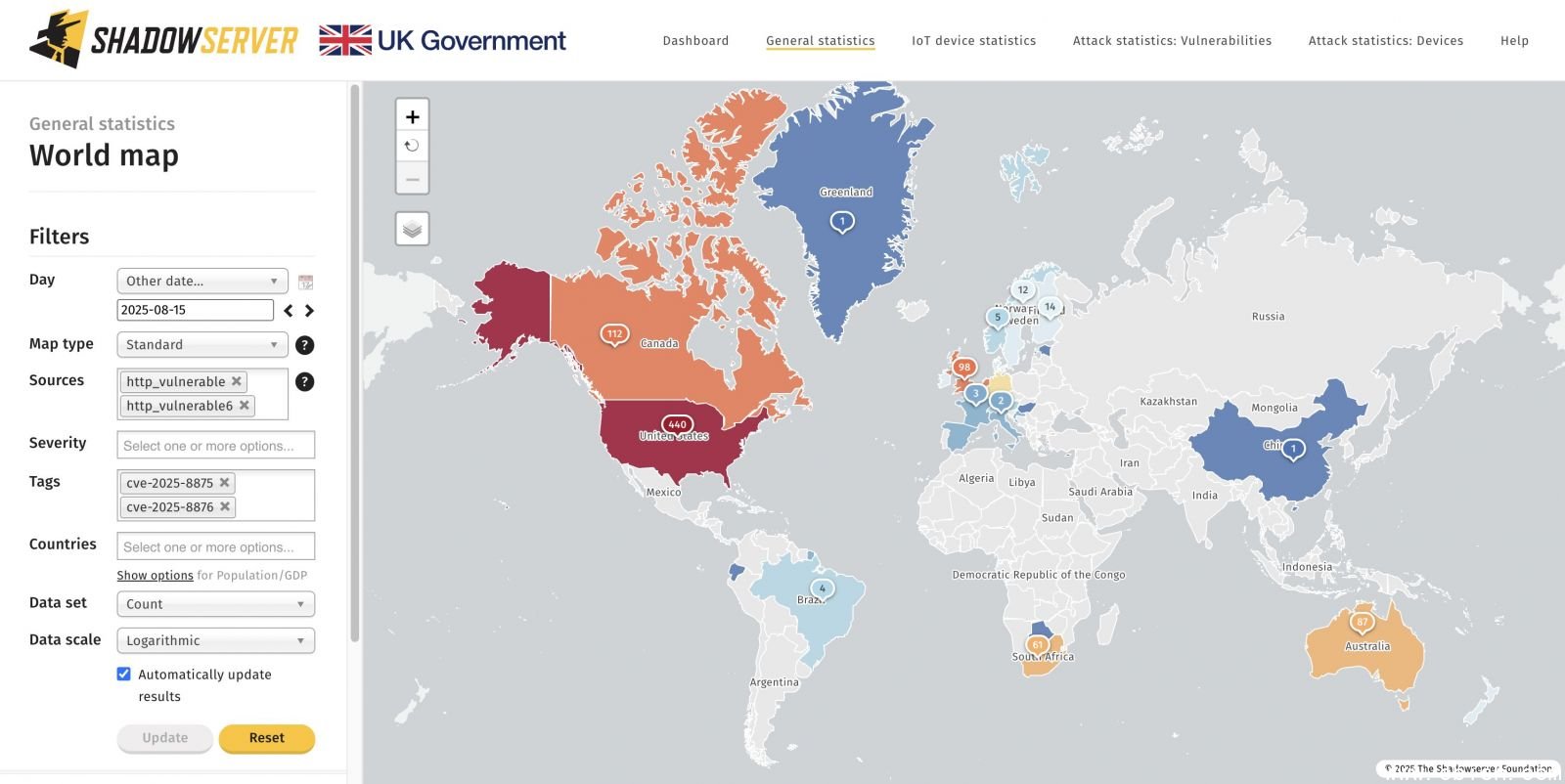

8月13日N-able发布远端监控管理(RMM)平台N-central更新2025.3.1版,修补重大层级的CVE-2025-8875、CVE-2025-8876,这些漏洞涉及不受信任的资料反序列化,以及输入验证不当,可被用于本机执行任意程序码,或是作业系统命令注入,4.0版CVSS风险皆达到9.4分(满分10分),同日美国网路安全暨基础设施安全局(CISA)指出他们掌握已有积极利用的证据,将上述漏洞列入已遭利用的漏洞列表(KEV),限期联邦机构一週内完成修补,后续Shadowserver基金会提出警告有许多IT人员尚未进行修补,迄今全球仍有近900个N-central存在相关漏洞而曝险。

8月17日Shadowserver基金会提出警告,他们在15日发现全球仍有1077个IP位址部署的N-central平台当中,使用旧版的应用系统而面临这些资安漏洞的风险,其中最严重的国家包含了美国、加拿大、荷兰、英国,分别有440台、112台、110台、98台。

这样的情况到了17日略为趋缓,降至880台,超过半数(460台)位于北美、欧洲有284台居次。

云端人资管理平台Workday传出CRM系统遭骇

8月15日HR云端平台大厂Workday公告,近日公司使用的客户关係管理(CRM)系统遭骇客存取,导致资料外洩。

Workday说明事件起于员工遭社交工程攻击。骇客冒充IT或HR部门人员利用文字简讯或电话联繫员工,诱使他们提供帐号密码或是个人资讯。之后该公司发现骇客成功存取Workday的第三方CRM系统。他们很快就终止了骇客活动,也新增防护措施。Workday强调,没有迹象显示客户租户或是储存的资料遭骇客取得。

根据资安新闻网站Bleeping Computer取得Workday发送给受影响客户的信件,这起事件发生在8月6日。

其他攻击与威胁

◆今年4月修补的CLFS零时差漏洞已遭利用,勒索软件骇客RansomExx声称提供ChatGPT应用程序为诱饵,散布恶意程序PipeMagic

◆安联人寿美国分公司资料外洩事故出现新的调查结果,110万人个资曝险

◆恶意软件Noodlophile透过版权争议为诱饵散布

?

【漏洞与修补】

联想USB网路摄影机存在漏洞,可被用于发动BadUSB攻击

10年前资安研究室Security Research Labs(SR Labs)于黑帽大会揭露BadUSB攻击手法,攻击者藉由改写USB控制器,就能将USB装置用于不法,不久后有两名研究人员DerbyCon展示概念验证手法,使得这种资安威胁受到外界关注,但过往通常是攻击者打造特製的装置来进行,如今有资安业者指出,他们能透过特定型号的USB网路摄影机来进行这类攻击。

资安业者Eclypsium于资安大型会议DEF CON 33(DEF CON 2025)议程里,揭露名为BadCam的网路摄影机漏洞,攻击者一旦利用这个弱点,就能远端秘密注入键盘输入的内容,并在受害电脑的作业系统之外从事攻击行动。此漏洞被登记为CVE-2025-4371,影响联想特定型号的网路摄影机。对此,联想发布资安公告说明,指出该漏洞影响510 FHD与Performance FHD两款装置,攻击者有机会在实际接触到装置的情况下,透过USB连线写入任意韧体,该公司发布4.8.0版韧体进行修补。

针对上述漏洞发生的原因,Eclypsium指出,这些网路摄影机执行Linux作业系统,但不会验证韧体,使得攻击者有机可乘,将其变成BadUSB装置,这是首度出现将正常USB装置用于恶意行为的案例。

其他漏洞与修补

◆Elastic旗下EDR系统存在零时差漏洞,攻击者可用来迴避侦测、执行恶意程序,触发BSOD画面

◆Zoom修补Windows用户端应用程序重大漏洞,攻击者可用于提升权限

?

【资安产业动态】

防诈更进一步,数发部与Line联手推出政府机关官方Line帐号认证计画

为防範诈骗集团假冒政府机关或公务人员名义,透过Line向民众行骗,数发部今天(8月19日)与Line台湾公司联手,推动政府机关Line官方帐号认证机制,

数发部数位政府司长王诚明指出,不少诈骗手法冒用名人大头照假冒名人,或是利用伪冒的帐号以政府机关的名义向民众进行诈骗,例如过去曾有不少报导,为歹徒假冒市长、区长或里长,开设群组向民众进行诈骗的案例。从某一县市通报假冒政府Line帐号的案例共310件,其中有71件为疑似伪冒案件,比例约有23%,伪冒的服务类型包括卫生医疗、警政、社会福利等和民众生活相关。

为防範伪冒Line帐号诈骗的手法,Line@帐号目前推动的官方帐号识别,对于企业或大型政府机关的官方帐号旁显示绿盾,而针对个人申请的官方帐号,例如政府机关的公务人员如社工的官方帐号,经过身分认证后给予其官方帐号蓝盾识别。

?

近期资安日报

【8月18日】台湾网站主机代管业者传出遭骇客组织UAT-7237入侵

【8月15日】俄罗斯骇客发动网路间谍行动,锁定前苏联国家挖掘网域控制器与系统帐密

【8月14日】ShinyHunters、Scattered Spider狼狈为奸