今年1月、4月资安业者Ivanti修补旗下SSL VPN系统Ivanti Connect Secure(ICS)重大层级资安漏洞CVE-2025-0282、CVE-2025-22457(CVSS风险皆为9.0),台湾资安业者杜浦数位安全(TeamT5)今年3月侦测到中国APT骇客用来发动大规模攻击,在台湾、日本、韩国等12个国家造成灾情,骇客攻击的範围涵盖近20个不同的产业,并提及骇客可能仍持续控制受害组织的环境,最近有资安组织公布新的调查结果,指出利用这两个漏洞相关的攻击行动,在去年就已出现。

日本电脑紧急应变小组(JPCERT/CC)指出,他们针对今年2月、4月公布的恶意软件SpawnChimera、DslogdRAT着手进行深度调查,结果找到更多专门针对ICS零时差漏洞而来的恶意程序及作案工具,骇客从去年12月开始,利用CVE-2025-0282与CVE-2025-22457从事攻击,散布恶意程序MDifyLoader、Cobalt Strike、Vshell、Fscan,值得留意的是,相关活动迄今仍在持续进行。

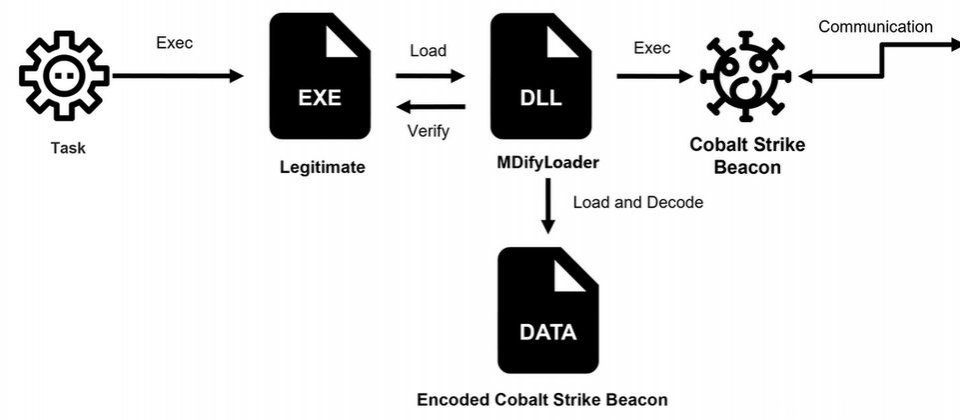

对于骇客如何入侵受害组织,JPCERT/CC并未说明,但提到一旦成功,攻击者就会试图部署Cobalt Strike并执行。骇客先透过工作排程执行合法的执行档,以DLL侧载手法执行恶意程序载入工具MDifyLoader,载入加密的资料并解码,得到Cobalt Strike的Beacon,然后于记忆体内执行。针对此恶意程序载入工具的来历,它源自于开源的libPeConv,使用RC4演算法解密文件,其金錀来自特定执行档的MD5杂凑值,因此此工具必须搭配EXE执行档才能运作,附带一提的是,骇客在MDifyLoader所有功能插入许多垃圾程序码,导致资安系统自动侦测的难度大幅增加。

而对于骇客使用的Cobalt Strike,在执行过程会运用1个位元组的XOR金钥进行解密,此Beacon的组态文件经RC4演算法处理,需搭配写死的金钥「google」解锁。至于Vshell、Fscan两个作案工具,分别是远端存取木马(RAT)和网路扫描工具,两者皆可公开取得。其中,Vshell为Go语言打造而成的跨平台RAT,但特别的是,这波攻击使用的Vshell会侦测作业系统语言是否为中文(但JPCERT/CC并未提及是简体或正体中文);而Fscan同样以Go语言开发,骇客滥用Python主程序,以DLL侧载手法执行恶意程序载入工具python311.dll,从k.bin解开Fscan,并于记忆体内执行。

在这些骇客成功入侵受害组织的网路环境之后,他们会对AD服务器、FTP服务器、微软SQL Server、SSH服务器下手,藉由暴力破解取得帐密资料。此外,骇客也会试图运用永恆之蓝(EternalBlue、MS17-010)漏洞,渗透尚未修补的SMB服务器。透过上述活动取得的帐密,他们再藉由RDP与SMB横向移动到其他系统,从而在整个网路环境部署恶意程序。

此外,骇客为了能持续在网路环境活动,他们会建立新的网域帐号,并新增到现有的群组来达到目的;再者,他们也会将恶意软件注册为系统服务,或是工作排程,以便在受害主机开机,或是特定事件出现时启动。