安全公司Fortinet在12月的例行更新中,修复了重大漏洞CVE-2025-59718和CVE-2025-59719,引发广泛关注。然而,三天后便传出该漏洞已被用于实际攻击。本周,该公司指出,一个五年前的安全漏洞近期再次被利用,成为焦点。

12月24日,Fortinet发出警告,称其监测到2020年7月已修复的安全漏洞CVE-2020-12812正被攻击者利用。攻击者针对特定配置的FortiGate防火墙设备实施攻击,绕过身份验证机制。该公司呼吁IT人员尽快排查设备是否已被入侵。

CVE-2020-12812是FortiOS操作系统中SSL VPN模块的漏洞,源于身份验证机制存在缺陷。攻击者可通过更改用户名的大小写,绕过第二重验证(FortiToken),从而登录系统。受影响的版本包括FortiOS 6.4.0、6.2.0至6.2.3,以及6.0.9及以下版本。Fortinet对该漏洞的CVSS评分定为5.2(中等风险),但其他公开漏洞数据库则持不同看法:美国国家漏洞数据库(NVD)和网络安全与基础设施安全局(CISA)均将其严重性认定为“严重”级别,CVSS评分为9.8。CISA早在2021年11月3日就已将此漏洞列入“已遭利用漏洞”(KEV)清单。

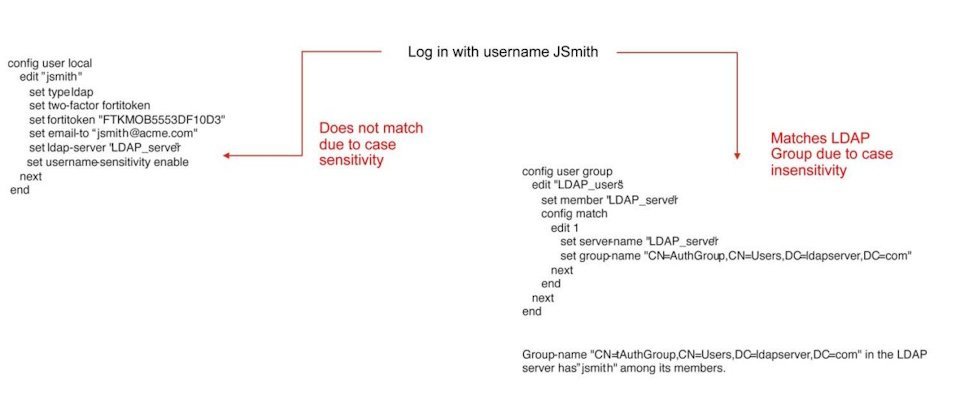

针对该漏洞的利用条件,Fortinet指出,被攻击的设备需满足以下特定配置:首先,FortiGate上必须配置了启用双因素认证(2FA)的本地用户账户,且该账户的身份验证需通过LDAP进行;其次,该用户必须属于LDAP中的某个特定组(如域用户、IT运维组等);此外,该用户在FortiGate上也必须归属于与LDAP相同的组,且该组必须配置了可用于管理员登录、SSL VPN或IPsec VPN连接的认证策略。

一旦满足上述条件,攻击者即可利用用户名大小写不一致的特性触发漏洞。例如,若正常用户名为jsmith,攻击者可尝试输入Jsmith、jSmith或JSmith。由于FortiGate不会将登录信息与本地账户匹配,系统会转而查询次要配置中的群组(如Auth-Group),并尝试从LDAP服务器获取信息。即使管理员已启用双因素认证,或已禁用该账户,只要攻击者提供正确的密码,仍可通过身份验证。

为防范此类攻击,IT人员应依据FG-IR-19-283指南及时应用安全更新。如无法升级系统,必须在所有FortiGate本地账户中禁用相关配置;此外,若企业无需使用备用的LDAP组,建议彻底移除这些配置。