一年前,安全公司趋势科技曾发出警告,称国家级黑客组织Earth Kasha(又称MirrorFace)针对多个厂商的SSL VPN系统发起攻击,其中目标包括安瑞科技(Array Networks)旗下的Array AG系列设备。如今,新的漏洞利用活动再次出现。

12月3日,日本计算机应急响应协调中心(JPCERT/CC)发布安全警告,指出Array AG设备中的DesktopDirect功能存在一个未分配CVE编号的命令注入漏洞。该中心在8月发现相关攻击活动,攻击者利用此漏洞部署Web Shell。该漏洞影响ArrayOS AG 9.4.5.8及更早版本,安瑞科技已于今年5月发布9.4.5.9版本进行修复,并呼吁IT人员尽快升级系统以防范风险。

JPCERT/CC表示,已收到日本企业组织的攻击事件通报。攻击者来自IP地址194.233.100[.]138,在受害设备的特定路径/ca/aproxy/webapp/下植入由PHP编写的Web Shell,随后创建新的管理员账户,并借此入侵企业内部网络。

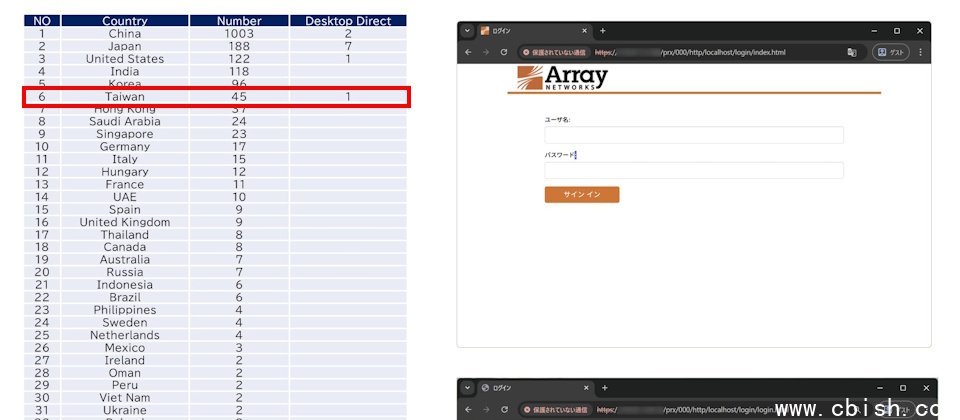

该漏洞的影响范围有多广?Macnica威胁情报研究员濑治山丰(Yutaka Sejiyama)指出,全球共有1,831台可通过互联网访问的Array AG设备,其中超过半数位于中国,日本和美国次之,中国大陆排名第6,共有45台。值得注意的是,只有在启用DesktopDirect功能后,设备才会暴露于该漏洞风险中。濑治山丰确认,在中国大陆、日本、美国和中国台湾地区均存在受影响设备,其中以日本数量最多。

回顾此前,一年前趋势科技指出,Earth Kasha曾利用重大漏洞CVE-2023-28461(CVSS风险评分9.8)攻击Array AG设备,通过虚拟版本vxAG试图在受害组织内部部署后门程序Lodeinfo,相关活动最早可追溯至2023年。美国网络安全与基础设施安全局(CISA)同月将CVE-2023-28461列入“已遭利用漏洞”(KEV)清单,要求联邦机构限期完成修补。