针对Palo Alto Networks旗下SSL VPN平台GlobalProtect的大规模扫描活动,一个月内已出现两起,近日又出现新一轮攻击引起关注。

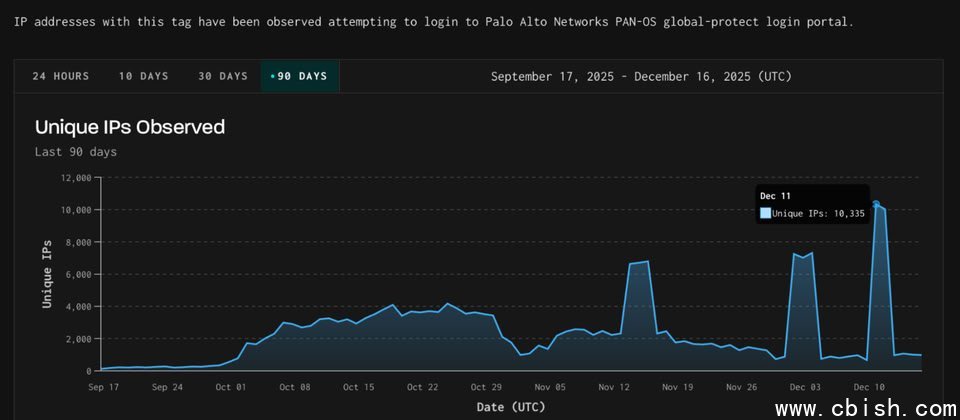

威胁情报公司GreyNoise发出警告,称在12月中旬监测到为期两天的自动化凭据扫描活动,攻击者先后锁定Palo Alto Networks和思科的SSL VPN身份验证基础设施,大规模使用脚本尝试登录。12月11日,监测到专门针对GlobalProtect入口网站的自动登录尝试,在16小时内产生约170万次会话,主要目标为美国、巴基斯坦和墨西哥。这些攻击来自10,335个IP地址,流量几乎全部源自德国主机托管服务商3xK GmbH。GreyNoise指出,与许多攻击通过分散终端进行不同,此次攻击集中利用云托管基础设施。我们已通过公关渠道向Palo Alto Networks求证,该公司表示已知晓GreyNoise的调查结果,强调此次攻击是针对弱密码的自动化登录尝试,并未利用GlobalProtect的漏洞,也未导致相关环境被入侵,呼吁用户遵循最佳实践,采用强密码和多因素认证(MFA)。

关于攻击者采取自动化攻击的依据,GreyNoise归纳出多个特征:所有登录尝试均使用标准化的请求特征,反复使用常见用户名和密码组合;大部分用户代理字符串(User Agent String)均包含相同、基于Firefox的浏览器标识。由于用户代理字符串、请求结构和时间高度一致,表明攻击者使用脚本探测防护较弱的GlobalProtect入口网站,而非进行交互式访问或漏洞利用。

该公司还指出,用户代理字符串的异常之处在于,在3xK GmbH的环境中使用此类方式执行自动登录并不常见,这也是判断其为异常行为的另一依据。值得注意的是,次日出现攻击者尝试对思科SSL VPN端点进行暴力破解,攻击来源IP地址从此前不足200个激增至1,273个。两起事件的TCP流量指纹相同,且均来自3xK GmbH,极可能是同一团伙所为。

针对思科SSL VPN系统的大规模登录行为,是以凭证为基础的自动化身份验证尝试,遵循标准的SSL VPN登录流程,包括使用CSRF令牌(Token)、通过参数填写用户名和密码,这种行为模式与脚本型密码喷洒或账户填充攻击一致。

近一个月内,针对GlobalProtect的大规模登录尝试已发生两次。11月14日,扫描活动急剧增加,单日流量暴增40倍,5天内共出现230万次针对GlobalProtect登录页面URI的连接;12月2日,新一波攻击出现,攻击者利用超过7000个来自3xK GmbH的IP地址发起攻击。次日,攻击者转向SonicWall防火墙设备,针对其操作系统SonicOS的API进行大规模扫描。