资安公司Cybereason发表威胁分析报告指出,老牌殭尸网路Phorpiex近期再度现身,并被观察到成为散布LockBit 3.0勒索软件的载体。Phorpiex在受感染主机上自动下载并执行LockBit勒索程序,无需骇客进行后续操作,由于该攻击流程高度自动化,与传统勒索攻击仰赖人工作业的模式有所不同,因此受到关注。?

Phorpiex又名Trik自2010年起即活跃于各类攻击活动,最早是以垃圾邮件推送及挖矿行为为主,近年则被用于交付恶意程序。根据Cybereason观察,该工具近来在技术变动不大,甚至仍保留删除Windows下载区域标记档,以掩盖恶意文件真实来源的老旧行为。

而LockBit勒索软件自2019年出现以来,作为勒索软件即服务模式的代表性家族,在全球多起重大攻击中被广泛使用。儘管该集团在2024年初曾遭多国执法单位联手刬除,基础设施与部分成员遭到查缉,但其攻击活动并未因此停止。此次透过Phorpiex交付LockBit 3.0的案例,也是其捲土重来的证据之一。

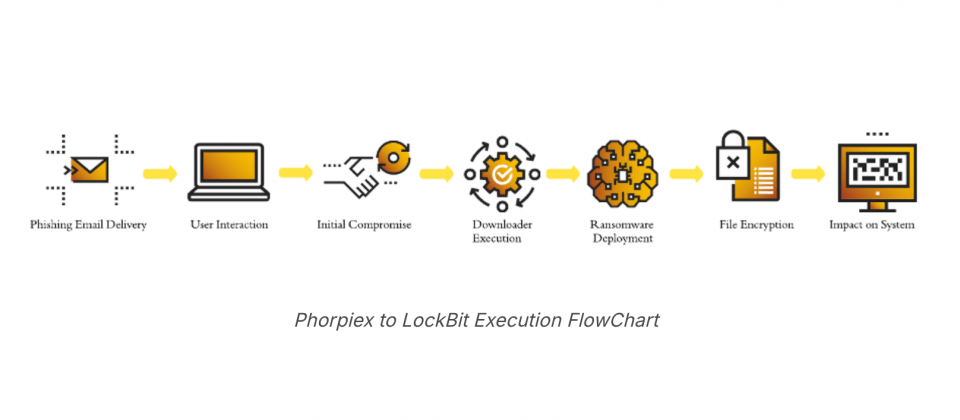

Phorpiex藉由钓鱼邮件传送ZIP压缩档,文件内含不同的载入器变体。LockBit版本的压缩包内为.SCR副档名的伪装图片档,一旦启动即连线至位于俄罗斯的C2服务器,尝试下载并执行名为lbbb.exe的勒索程序。在下载前,载入器会先删除URL快取记录,以确保从远端重新下载文件时不受本机快取干扰,接着执行下载与启动程序。

该载入器进一步利用字串加密及动态函式解析来隐藏其真正行为,仅在执行时才解密与载入所需的系统元件。所有下载文件会存放于系统的暂存资料夹,并赋予随机档名以躲避特徵比对扫描,最后删除记录来源资讯的附加文件,以抹除可供追查的线索。

除了LockBit版本,Phorpiex也被用来投递其他恶意程序,如TWIZT与早期的GandCrab。TWIZT会透过捷径档触发下载程序,并建立空白JPEG判断是否重複感染,而GandCrab版本则具备反侦测与关闭防毒的功能。研究人员比较这些变体,说明Phorpiex易于重用的特性,无论用于哪种攻击,核心操作如自我複製、启动自动执行与删除痕迹几乎一致,显示其具高度模组化特性,能被不同攻击者灵活利用。