资安公司Socket揭露一项针对Telegram机器人开发者的供应链攻击事件,攻击者透过在NPM平台发布与热门函式库名称相近的恶意套件,诱导开发者误用,进而在Linux系统中植入具持久性存取能力的SSH后门,并将系统资讯回传至攻击者服务器。

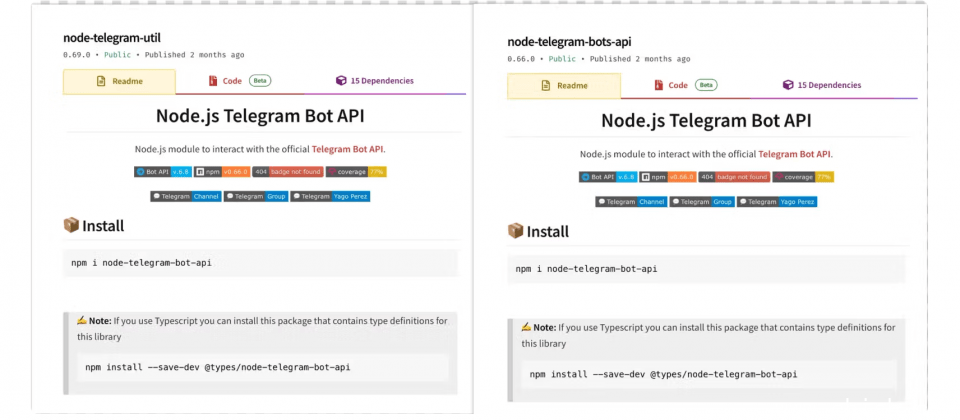

攻击者锁定使用node-telegram-bot-api函式库进行开发的社群,推出三个伪冒套件,名称分别为 node-telegram-utils、node-telegram-bots-api与node-telegram-util。这些恶意套件複製原函式库的说明文件与GitHub页面连结,甚至以Starjacking手法借用原专案超过19,000星数背书,在NPM页面侧栏混淆视听,让开发者在浏览与安装时难以察觉异常。

一旦安装这些恶意套件,系统便会自动执行一段隐藏在函式库初始化过程中的addBotId()非同步函式。该函式会在侦测到执行平台为Linux时进行多项操作,包括写入两组预设的攻击者SSH公钥至~/.ssh/authorized_keys,形成无需密码的远端登入后门,即使其中一组金钥遭到移除,攻击者仍可透过备援金钥重新取得存取权限。此外,恶意程序也会回传系统使用者帐号名称与外部IP至远端服务器,作为确认感染成功的指标。

根据研究人员的分析,该后门程序码共约40行,嵌入于正常函式库的架构,具高度隐蔽性。开发者在汇入套件时,如果没有进行程序码审查或相依性检测,就可能忽略隐藏的恶意逻辑。更严重的是,单纯移除套件并不会清除被植入的SSH金钥,系统仍存在风险。

目前三个恶意套件的总下载量仅约300次,但由于其锁定对象为开发者本机与服务器环境,当遭渗透就可能成为进一步攻击其他内部系统的跳板,风险大于一般用户端感染事件。研究人员建议开发团队落实相依套件来源的稽核流程,善用扫描工具等多层防护措施,在专案建置与套件汇入阶段拦截可疑元件,将安全性检查前移至开发初期阶段,可以更好地确保软件供应链完整性。