图片来源:

图片来源: Varonis

资安业者Varonis揭露一种新攻击手法,透过窃取cookies绕过多因素验证(multiple factor authentication,MFA)而能骇入企业Microsoft 365存取文件、信件。

Varonis威胁实验室研究人员设计出名为Cookie-Bite的手法,利用自製Chrome浏览器扩充程序及自动化指令窃取用户Cookies,且能重複使用来冒充合法使用者,无需密码,还能多次存取云端服务。

研究人员以概念验证说明,如何以Cookie-Bite手法骇入Azure存取Microsoft 365服务如Outlook、Teams。首先是建立能听取验证事件、并在受害用户存取login.microsoftonline.com时,窃取Azure Entra ID的session cookies。窃取的目标包括协助完成MFA的ESTSAUTH,以及维持「保持登入状态」ESTSAUTHPERSISTENT,ESTSAUTH效期仅24小时,ESTSAUTHPERSISTENT则可持续90天。该扩充程序听到login.microsoftonline.com的连线,撷取前述两种cookies,利用Google Form将cookie JSON资料传送给攻击者。

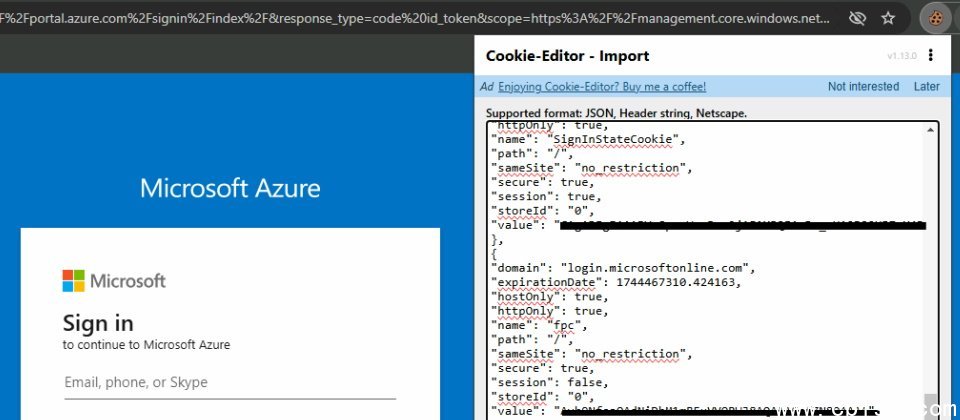

其次是建立PowerShell script,可在每次使用者开启Chrome时,都自动载入该恶意扩充程序。最后,研究员(或攻击者)可利用合法的Chrome扩充程序如Cookie-Editor,将窃来的二个cookies注入自己的浏览器。接下来,他就能被视为经过验证的合法用户,而不需再经过MFA,可自由存取M365、Outlook、Teams或Azure Portal等企业资源,甚至可使用第三方工具TokenSmith、ROADtools和AADInternals等来提升权限、进行横向移动和非授权App注册。

研究人员表示,除了Azure外,只要知道该用什么凭证,同样的手法也可用来攻击Google Cloud、AWS、GitHub、Okta等云端平台。例如Google Workspace的是SAPISID、AWS Management Console的是aws-userInfo、Okta SSO为sid,GitHub为user_session。

要防止Cookie-Bite攻击,企业管理员应监控任何异常登入,最好能设定条件式存取政策(conditional access policies,CAP)以限制特定IP和装置登入云端。此外,应限制PowerShell script,改用Python或VBScript。Chrome扩充程序管理方面,管理员最好也能执行Chrome ADMX政策,只允许事前许可的扩充程序执行。