资安公司Cleafy揭露一款名为SuperCard X的Android恶意软件,能利用NFC中继技术,伪造实体信用卡进行诈骗交易。这款恶意软件採用恶意软件即服务(MaaS)模式,具备低侦测率与即时资料传输能力,已在多起案例中被用于未经授权的POS消费与ATM提款。

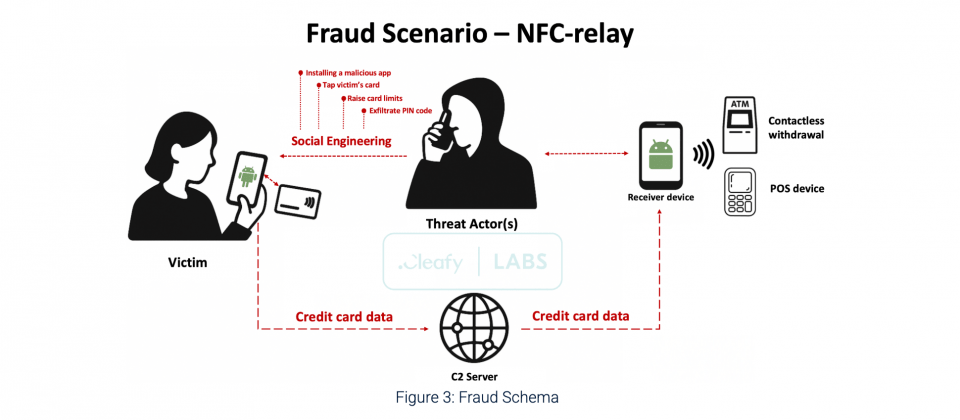

根据研究人员的分析,SuperCard X有两个主要元件,其一是部署在受害者装置上的Reader,以及安装在攻击者端的Tapper。Reader应用程序会在用户授权NFC权限后,于背景中拦截卡片感应时传输的资料,并透过HTTP协定与C2服务器进行通讯,将资料即时转发至Tapper端。攻击者可藉由Tapper应用模拟实体卡片,对POS或ATM进行交易操作,绕过实体卡验证流程。

此一中继攻击的技术核心,与NFCGate开源专案有高度相似之处。研究团队发现SuperCard X与2024年ESET所揭露,曾于捷克出现的NGate恶意软件,在程序码与功能模组上重叠,推测SuperCard X可能沿用开源工具或前代恶意软件进行包装,并导入商业化平台运营逻辑,使其具备模组化、帐号管理与区域部署的弹性。

攻击者通常先透过SMS或即时通讯软件发送银行警告讯息,引导受害者拨打指定电话,进一步在电话交谈,诱导受害者透露PIN码或解除卡片交易限制。随后,受害者会在攻击者指示下,安装看似安全工具的恶意应用程序,也就是Reader模组本体。安装完成后,攻击者便会要求受害者将信用卡靠近手机,藉此完成卡片资料的撷取。

由于SuperCard X主程序所请求的Android权限,仅包含NFC存取与标準网路存取权限,未使用如SMS拦截、萤幕叠加等典型银行木马常见的高风险权限,使得现有的防毒产品难以侦测其恶意行为。该应用甚至採用mTLS进行C2连线的双向认证,防堵未授权装置或研究人员分析通讯内容。

研究人员指出,SuperCard X在不同地区出现多种客製化版本,例如义大利版本移除登入页面的注册功能,改由攻击者事先建立帐号并提供给受害者使用,以降低操作难度并简化诈骗流程。此外,新版中也删除了原本导向Telegram频道的资讯,显示该恶意软件已进入更成熟的运作阶段,具备规模化部署与更强的反侦查能力。