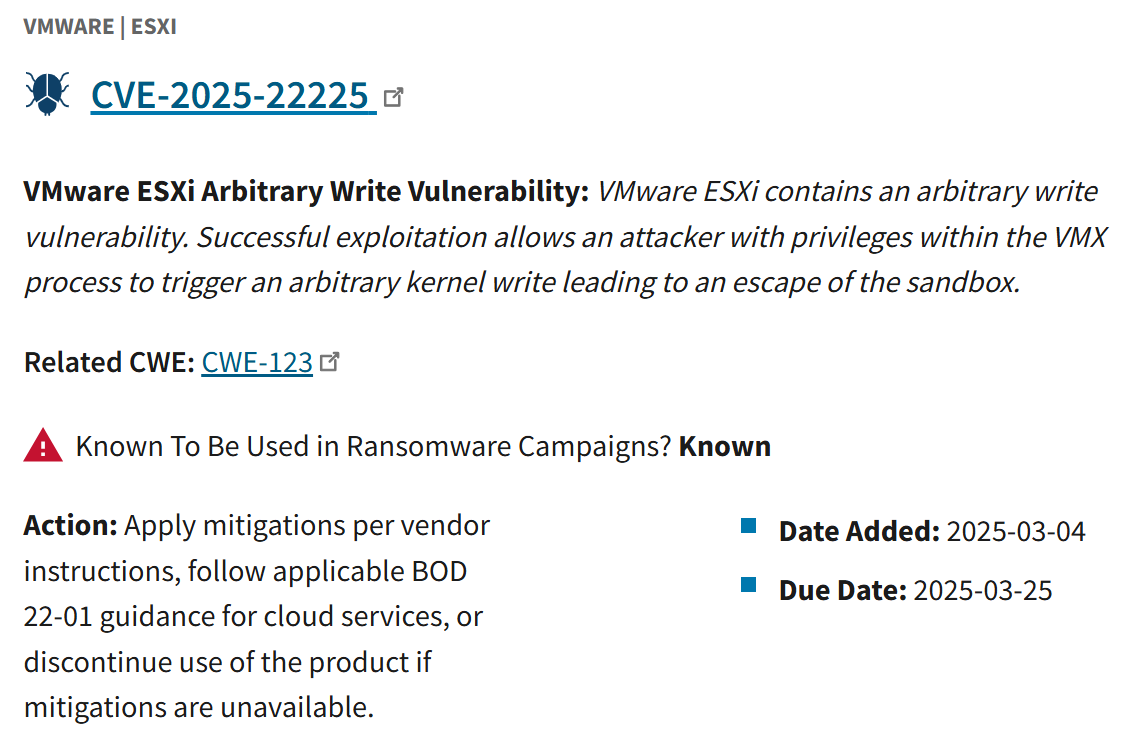

美国网络安全与基础设施安全局(CISA)于2025年3月首次将VMware ESXi高危安全漏洞CVE-2025-22225纳入“已知被利用漏洞”(Known Exploited Vulnerabilities,KEV)目录。今年2月上旬,CISA进一步更新KEV信息,正式标注该漏洞已被勒索软件攻击活动利用。

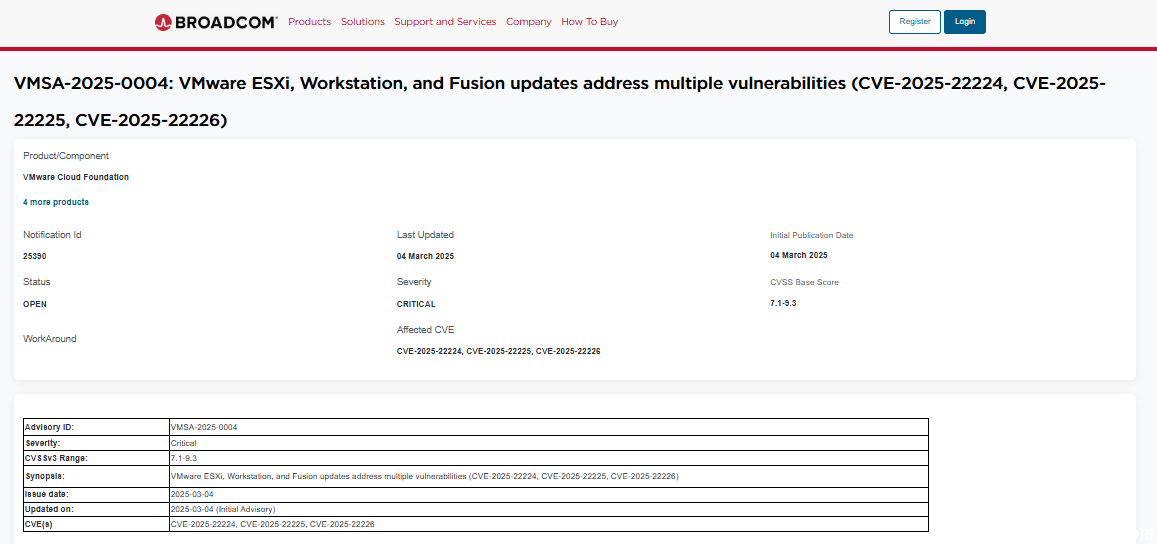

CVE-2025-22225的CVSS v3.1风险评分为8.2分,属于高危(High)等级漏洞。Broadcom在2025年3月发布的安全公告指出,若攻击者在VMX处理程序中具备高权限,可能触发内核层级的任意写入行为,从而从虚拟机的沙箱逃逸,影响宿主机安全。受影响产品包括VMware ESXi、vSphere、Workstation、Fusion、Cloud Foundation以及Telco Cloud Platform等虚拟化平台。

Broadcom当时也同步修复了另外两项漏洞CVE-2025-22224与CVE-2025-22226。其中,CVE-2025-22224属于TOCTOU(时间检查到时间使用)竞争条件问题,CVE-2025-22226则涉及信息泄露风险。厂商指出,具备管理员或root权限的攻击者可能通过串联多个漏洞,突破虚拟化环境的沙箱隔离机制。

此外,安全公司Huntress的调查表明,这组VMware ESXi漏洞可能早在2024年2月就已经遭到实际利用,显示相关攻击行动发生时间早于漏洞正式公开与修复。

在CISA更新的KEV条目中,CVE-2025-22225被标注为“已知被勒索软件攻击活动利用”,并列出了具体的修复与缓解要求。CISA指出,受影响单位应按照厂商指引应用补丁或采取缓解措施,并遵守具有约束力的运营指令BOD 22-01;若无法有效降低风险,则应考虑停止使用相关产品。

由于VMware虚拟化产品在企业环境中部署广泛,且常承载关键业务系统与敏感数据,长期成为勒索软件团伙与国家级威胁行为者锁定的攻击目标。CISA过去也曾多次针对VMware漏洞发布修复指令,例如在2025年10月底,要求政府机构修复VMware Aria Operations与VMware Tools的一项高危漏洞CVE-2025-41244,该漏洞被指出自2024年10月起即遭零日攻击方式利用。

今年1月下旬,CISA也将VMware vCenter Server的一项重大漏洞CVE-2024-37079列为已遭实际利用状态,其CVSS v3.1风险评分高达9.8分,并要求联邦机构在指定期限内完成修补,显示VMware相关漏洞仍是高强度攻击行动的核心目标之一。

此外,安全公司GreyNoise近日披露,CISA在2025年间曾将多达59项漏洞标注为已被勒索软件利用,但未逐一对外发布公告。该分析也引发外界关注,KEV目录所披露的威胁态势,可能仍低于实际攻击活动的规模,企业与政府单位需更主动盘点现有环境中的潜在风险。