专门通过 Visual Studio Code(VS Code)扩展插件传播的蠕虫程序 GlassWorm,自去年10月中旬出现以来,短短三个月内,黑客已发动了四波攻击。然而,在最新一波攻击中,黑客的手法再次发生重大变化:他们不再使用自己的市场账号,而是劫持其他开发团队的账号,通过推送恶意更新来散布 GlassWorm。

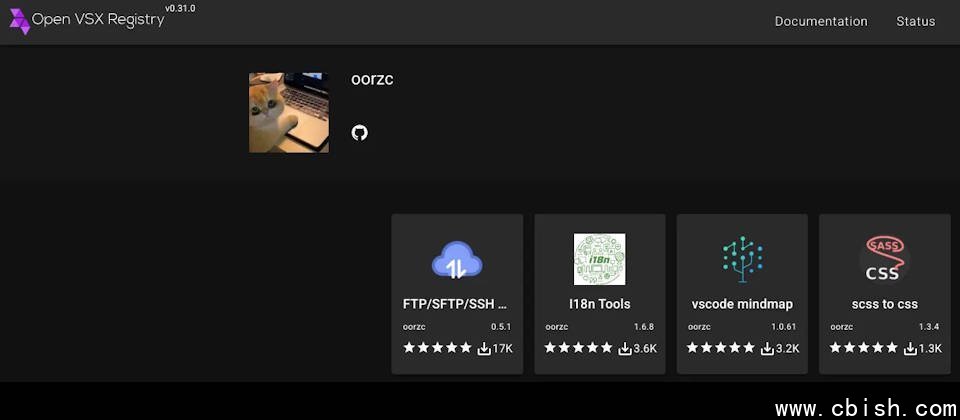

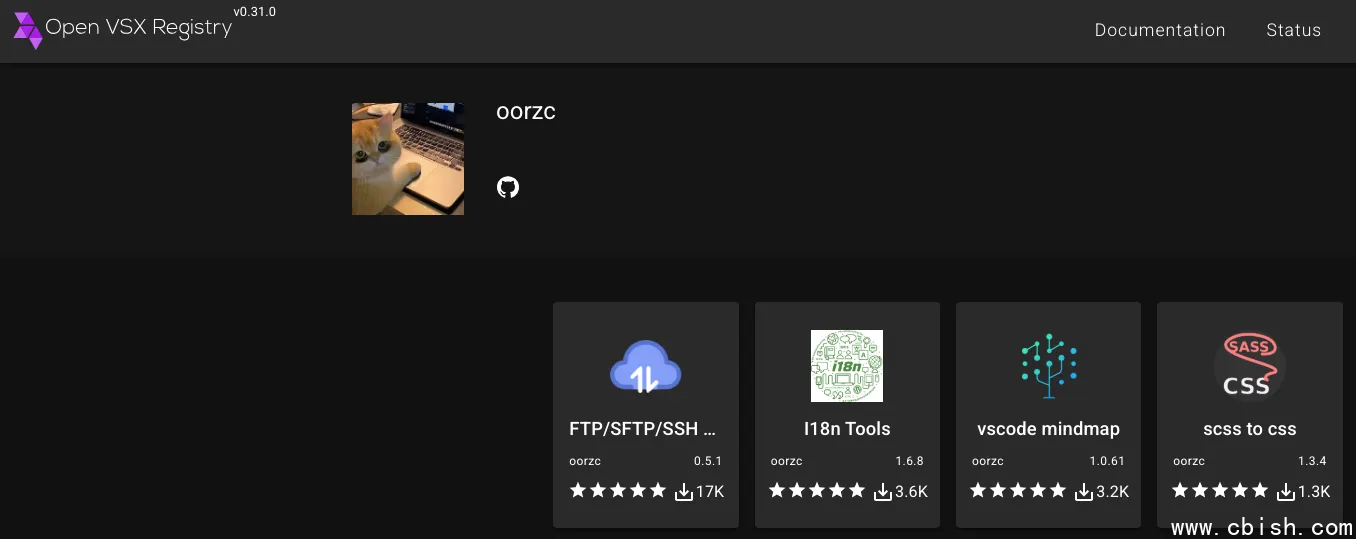

安全公司 Socket 指出,他们在1月30日于 Open VSX 仓库发现四个存在问题的扩展插件,其中嵌入了 GlassWorm 的加载工具。这些插件由同一开发团队 oorzc 维护,但与以往的 GlassWorm 攻击事件不同的是,这些插件的开发团队已运营两年,在出现恶意组件的新版本前,一直保持正常状态,累计下载量超过2.2万次。因此,Socket 推断 oorzc 的 Open VSX 账号很可能已被黑客入侵并滥用。该公司已向 oorzc 及 Open VSX 安全团队确认,该推断属实。

这些恶意插件分别为:oorzc.ssh-tools v0.5.1、oorzc.i18N-Tools-Plus v1.6.8、oorzc.mind-map v1.0.61,以及 oorzc.scss-to-css-compile v1.3.4。黑客通过恶意更新引入多阶段的恶意代码加载器,可在运行过程中解密嵌入的代码并执行。此外,恶意程序利用区块链平台 Solana 获取命令与控制(C2)服务器信息,这一点与以往的 GlassWorm 行为一致。值得一提的是,黑客在攻击目标筛选时,刻意排除了位于俄罗斯地区的用户。

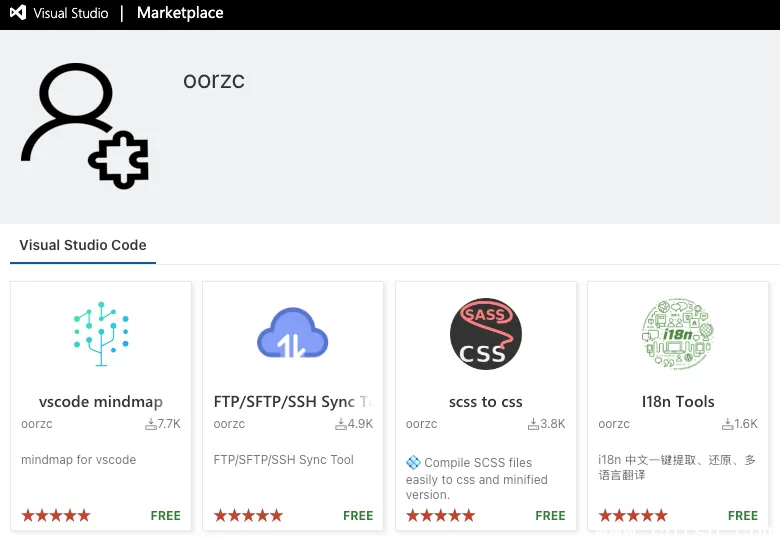

另一个佐证 oorzc 是正规开发团队的依据是:该团队也在微软运营的 VS Code 扩展市场中维护着与 Open VSX 仓库相同的四款插件,累计下载量达1.8万次。不过,Socket 强调,黑客仅窃取了该团队的 Open VSX 凭据,其 VS Code 扩展市场的账号并未受影响。

对此,Eclipse 基金会与 Open VSX 安全团队根据 Socket 的通报内容,检查了受影响的扩展插件,确认相关活动是由泄露的访问令牌(Token)引发,导致未经授权的插件被发布。他们已禁用部分令牌并移除了有问题的新版本插件。

针对这些恶意插件的攻击目标,Socket 指出主要为 macOS 系统用户。GlassWorm 具备窃取软件功能,可收集多种浏览器的 Cookie、浏览记录及保存的账号密码;同时还能针对八种桌面端加密货币钱包、钥匙串(Keychain)、备忘录(Apple Notes)、Safari 数据,甚至 FortiClient 的 VPN 配置文件,以及用户的桌面、文档、下载文件夹等内容进行窃取。

除了窃取上述个人数据,黑客还会尝试获取开发人员的凭证和配置信息,这可能导致企业云账户被入侵,或让攻击者在企业内部网络中横向移动。GlassWorm 的有效载荷还会从开发人员的工作流程中截取身份验证相关资源,例如 NPM 配置、GitHub 身份验证凭据,以及 CI/CD 系统的密钥等。