去年12月,Fortinet修补了两项严重级别的安全漏洞CVE-2025-59718与CVE-2025-59719(CVSS风险评分均为9.8分),影响多款启用FortiCloud单点登录(SSO)机制的设备,包括防火墙FortiGate、网页应用防火墙FortiWeb、网页安全网关FortiProxy,以及网络设备管理平台FortiSwitchManager。然而,一个月后,即传出攻击者自1月15日起仍可通过单点登录账户篡改防火墙配置。1月22日,Fortinet承认此前的修补不完整,并发现已修补上述漏洞的防火墙已被入侵。该公司于1月27日将黑客利用的攻击路径登记为新的CVE编号进行管理。

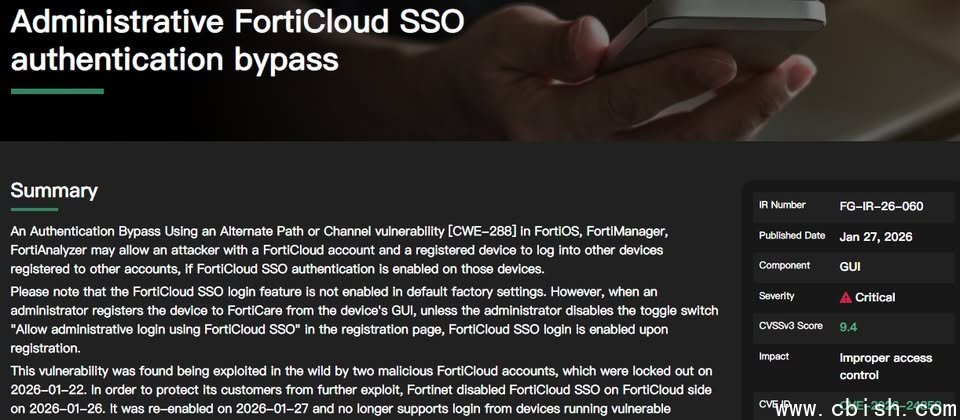

根据Fortinet发布的最新安全公告,FortiCloud单点登录存在身份验证绕过漏洞CVE-2026-24858。该漏洞影响FortiOS 7.0及以上版本的防火墙、FortiProxy、FortiSwitchManager,以及安全事件记录分析与报告平台FortiAnalyzer;FortiOS、FortiSwitchManager、FortiAnalyzer 6.4版本不受影响。Fortinet评估其CVSS风险评分为9.4分,美国国家漏洞数据库(NVD)则标示为9.8分。同日,美国网络安全与基础设施安全局(CISA)将此漏洞列入已遭利用漏洞清单(KEV),要求联邦机构在1月30日前完成应对措施。

Fortinet指出,CVE-2026-24858是其PSIRT团队在调查攻击事件时发现的全新攻击路径,攻击者可针对已完成修补CVE-2025-59718与CVE-2025-59719的设备继续发起攻击。该漏洞属于“替代路径或通道”导致的身份验证绕过缺陷,攻击者可利用已注册的设备及FortiCloud账户,登录其他同样启用了FortiCloud SSO功能的设备。

虽然相关设备默认未启用FortiCloud单点登录机制,但如果管理员在将设备注册至技术支持平台FortiCare时,未在注册页面手动关闭“允许使用FortiCloud SSO进行管理员登录”选项,系统将在注册过程中自动启用该功能,从而扩大风险暴露面。

针对漏洞被实际利用的情况,Fortinet透露已发现两个恶意FortiCloud账户,并于1月22日将其封禁。随后,该公司于1月26日一度全面停用FortiCloud单点登录机制,并于1月27日重新启用,但仅允许已完成修补CVE-2026-24858的设备使用。Fortinet同时公布了入侵指标(IoC),指出攻击者使用的FortiCloud账户与源IP地址,并说明黑客在成功入侵后,会在受害设备上创建多个本地管理员账户,并下载设备配置文件。

在补丁进度方面,Fortinet目前仅针对部分版本发布了更新,包括FortiOS 7.4.11、FortiManager 7.4.10,以及FortiAnalyzer 7.4.10,其余版本对应的补丁尚未正式发布。