比利时鲁汶大学KU Leuven旗下的安全研究团队COSIC披露了一个名为WhisperPair的漏洞,指出多款支持Google快速配对(Fast Pair)的蓝牙耳机与音箱,因设备端实现不完整,可能在用户未同意的情况下被附近攻击者强制配对并接管。研究团队指出,受影响设备可能多达数亿台,涉及多家厂商及不同芯片方案。

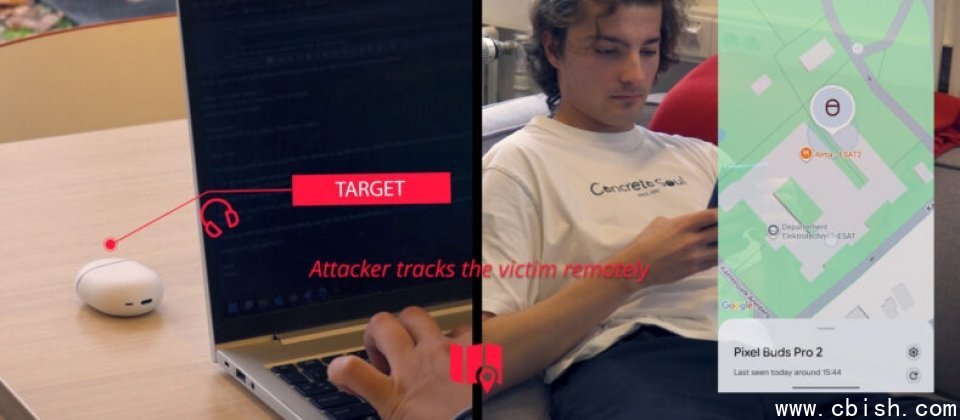

研究团队表示,攻击者只需在蓝牙有效范围内,即可在数秒内完成接管。测试中位数耗时约10秒,最远可在14米外实施攻击。一旦被接管,攻击者不仅可能插入或干扰音频输出,还可能利用设备内置麦克风窃听,增加通勤通话或办公室线上会议等场景的隐私泄露风险。

WhisperPair漏洞的成因在于快速配对流程中的状态检查未被设备端严格执行。根据快速配对规范,当发起端设备发送启动配对请求时,若设备未处于配对模式,应忽略该请求。但许多设备未正确实施该检查,导致未经授权的设备仍可启动配对流程,并最终通过常规蓝牙配对完成绑定。

此外,若设备支持Google查找网络(Find My Device),且该设备从未与任何Android设备完成配对,攻击者可将其绑定至自己的Google账户,并利用群体定位反馈追踪设备位置。研究团队指出,若攻击者利用查找网络实施追踪,受害者可能数小时甚至数天后才在手机上收到提示,且提示内容可能显示为“自己的设备”,导致用户误以为是正常通知而忽略,从而延误应对时机。

WhisperPair漏洞存在于蓝牙设备端,而非手机端,因此即使使用iPhone的用户,只要连接了受影响的音频设备,同样可能面临被强制配对的风险。研究团队还指出,即便在部分Android手机上关闭快速配对扫描或提示功能,也无法彻底解决问题,根本解决方式仍取决于设备固件是否获得更新。

COSIC已于2025年8月向Google通报该漏洞,漏洞编号为CVE-2025-36911。研究团队表示,部分产品已发布修复更新,但仍存在大量未更新设备,因此呼吁用户主动向设备厂商确认固件更新情况。