拥有众多用户的NoSQL数据库管理系统MongoDB,其开发团队近期发布安全公告,修复了重大安全漏洞CVE-2025-14847。该漏洞可通过客户端触发,存在于MongoDB服务器的zlib实现中,可能导致未通过身份验证的攻击者利用未初始化的内存栈问题。4.0版本的CVSS评分为8.7,3.1版本的CVSS风险评分为7.5,官方呼吁用户尽快升级至新版以应对。

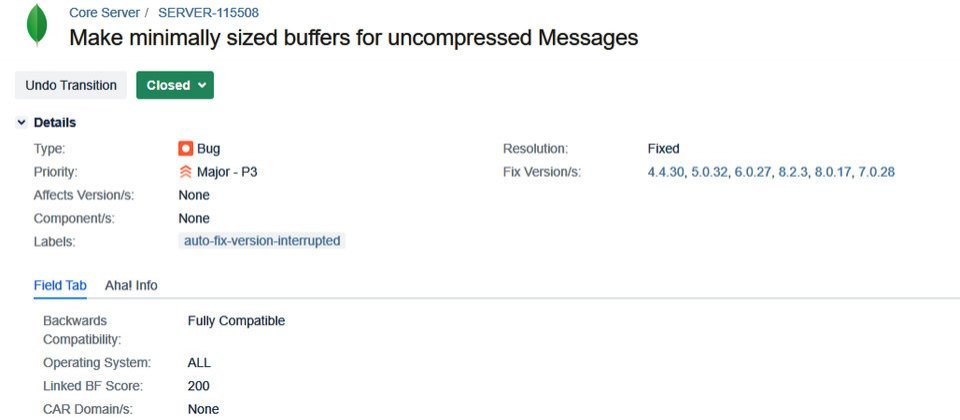

该漏洞的成因在于zlib压缩协议的头部字段长度不一致,未通过身份验证的攻击者可借此读取未初始化的内存栈数据。受影响的版本范围广泛,包括8.2.0至8.2.3版、8.0.0至8.0.16版、7.0.0至7.0.26版、6.0.0至6.0.26版、5.0.0至5.0.31版,以及MongoDB 4.4.0至4.4.29版。此外,MongoDB 4.2版、4.0版和3.6版服务器同样存在此风险。

若IT人员无法及时升级,开发团队建议临时禁用MongoDB服务器的zlib压缩功能,可通过设置networkMessageCompressors或net.compression.compressors参数,然后重启mongod或mongos进程来实现。