近年来,针对Fortinet旗下应用系统的安全漏洞攻击事件频发。上个月,该公司先后修补了两个已被利用的网页应用防火墙(WAF)漏洞CVE-2025-64446和CVE-2025-58034,因此每当中高风险漏洞被修复时,都会引发广泛关注。

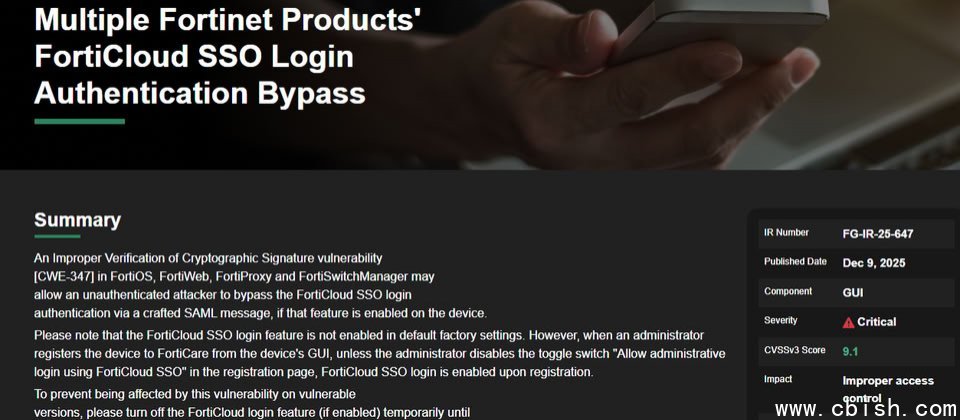

本周二,安全厂商Fortinet发布了针对旗下应用系统的补丁程序,其中一则安全公告引起高度关注:公告中披露了两个严重级别的安全漏洞CVE-2025-59718和CVE-2025-59719,风险极高,影响范围广泛,涵盖防火墙操作系统FortiOS、FortiWeb、网页安全网关FortiProxy,以及网络设备集中管理平台FortiSwitchManager。

针对这两个漏洞,Fortinet指出,其成因均为加密签名验证不当,未经身份验证的攻击者可利用特制的SAML消息,绕过FortiCloud单点登录(SSO)的身份验证机制。凡是启用了该单点登录功能的FortiOS、FortiWeb、FortiProxy或FortiSwitchManager设备,均会受到影响。该公司表示,虽然这些设备默认并未启用相关功能,但只要管理员将设备注册到技术支持平台FortiCare,单点登录功能便会自动开启。这意味着,只要设备注册了FortiCare,就会暴露在上述漏洞的风险之下。

关于漏洞的严重程度,Fortinet在公告中给出的CVSS评分为9.1,但在美国国家漏洞数据库(NVD)中登记为9.8分。

受影响的版本包括:FortiOS 7.0至7.6.3版、FortiProxy 7.0至7.6.3版、FortiWeb 7.4至7.6.4版,以及FortiSwitchManager 7.0至7.2.6版。该公司强调,若无法及时安装补丁,应立即关闭FortiCloud登录功能以降低风险。