Fortinet上周修复了影响其防火墙、网关等产品的两个严重漏洞,目前已遭攻击者利用。

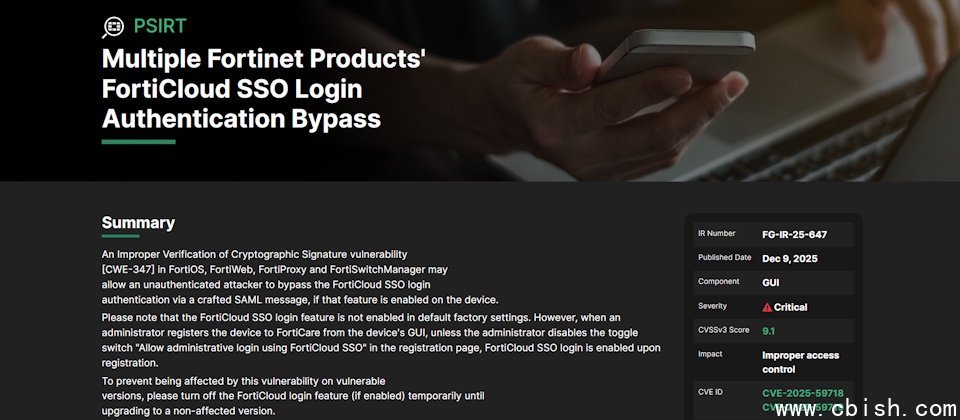

这两项漏洞CVE-2025-59718和CVE-2025-59719均因加密签名验证不当所致,未经身份验证的攻击者可通过发送特制的SAML消息,绕过FortiCloud单点登录(SSO)身份验证机制。启用该单点登录功能的FortiOS、FortiWeb、FortiProxy或FortiSwitchManager均受影响。这两项漏洞的CVSS风险评分均为9.8。

在Fortinet发布补丁后的两天,即12月12日,安全公司Arctic Wolf便开始监测到FortiGate网关设备出现恶意单点登录行为。

分析显示,攻击来源IP地址来自多家托管服务商,包括The Constant Company LLC、BL Networks和Kaopu Cloud HK Limited,表明可能是协同攻击。与常见的恶意登录行为一致,攻击目标主要为管理员账户。攻击者成功登录后,通过图形界面将系统配置信息(如证书和设备设置)传输至源IP地址。

研究人员建议受影响的Fortinet用户重置防火墙证书,切勿因证书通常经过哈希处理而抱有侥幸心理,尤其是若证书使用弱密码,可能极易遭受字典攻击破解。此外,企业应将防火墙、VPN设备的管理界面访问权限限制在少数可信的内部用户范围内。

研究人员还呼吁Fortinet用户尽快升级至最新版本软件。Fortinet建议尚未安装更新的用户,暂时关闭FortiCloud登录功能。