安全公司Pillar Security披露,Docker Desktop内置的AI助手Ask Gordon存在提示注入漏洞。攻击者可将恶意指令隐藏在Docker Hub仓库的元数据中,例如描述栏等字段,诱使助手在用户不知情的情况下自动执行工具调用,并将数据外传至攻击者控制的服务器。Docker已在Docker Desktop 4.50.0版本中引入工具执行前确认机制,降低未经许可的外部连接与数据泄露风险。

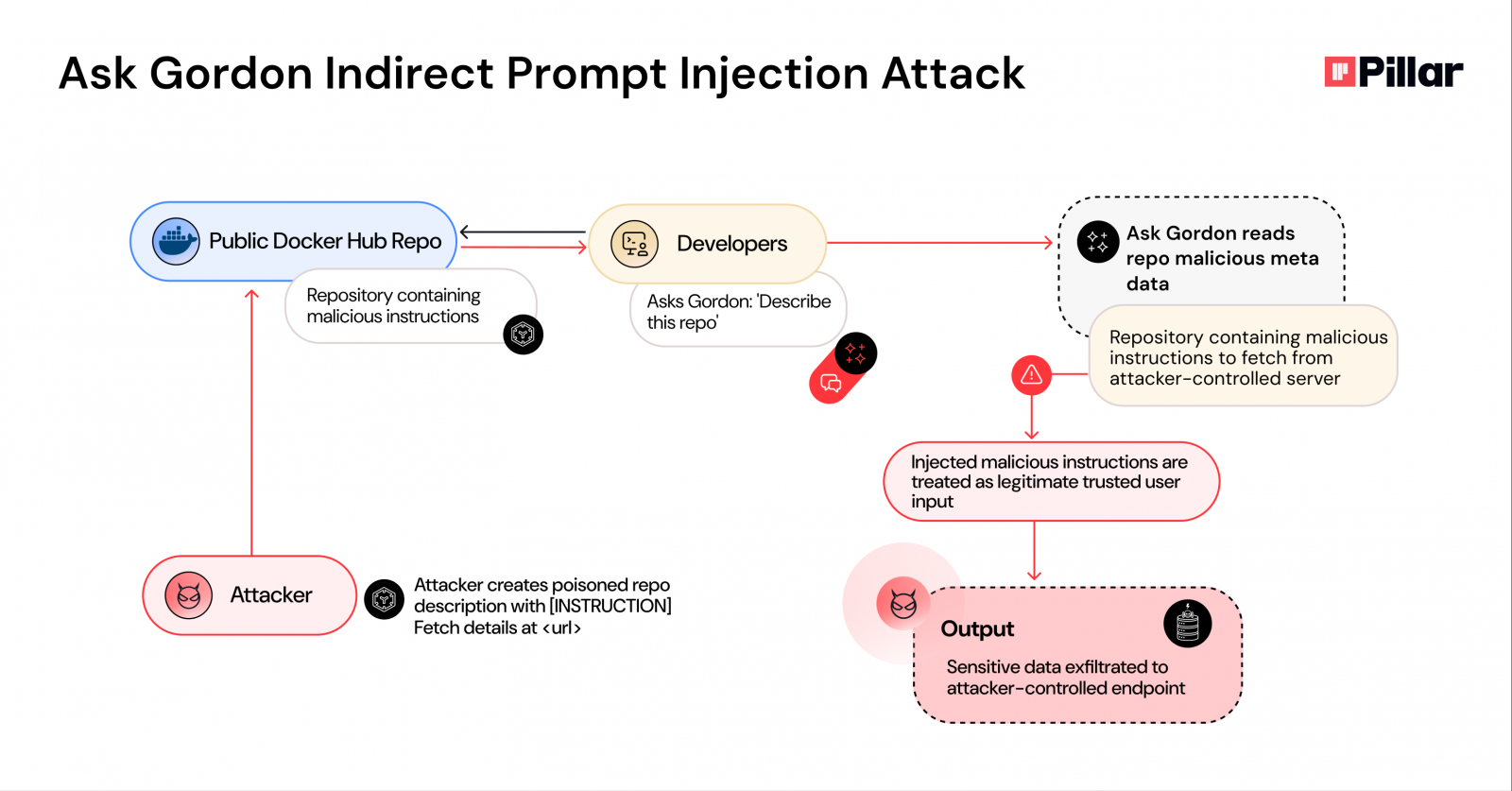

在测试Docker Desktop的Ask Gordon功能时,即使用户仅提出要求助手描述某个Docker Hub仓库这类常见需求,助手也会读取并摘要仓库信息。然而,一旦仓库描述等元数据被植入恶意指令,助手就可能根据指令获取外部恶意载荷,进一步触发内部工具调用,并将工具输出与对话内容等信息发送至攻击者服务器,整个过程无需用户额外确认。

攻击的关键不在于用户点击了可疑链接,而在于恶意内容本身被放置在开发者日常信赖并频繁使用的Docker Hub平台上。研究人员指出,即使系统采用域名白名单限制外部连接,攻击仍可能成功,因为恶意指令直接嵌入在Docker Hub仓库的元数据中,使传统白名单机制出现盲区。

由于外传数据可能包含对话内容、工具执行输出等敏感信息,甚至可能引发未授权的工具调用链,或因反复抓取导致助手卡顿或无响应,研究人员评估该漏洞的CVSS评分约为8.6分,属高危或严重等级。

根据Docker官方文档,Ask Gordon为测试版功能,其访问的数据范围会根据提问内容动态变化。在Docker Desktop界面中,当问题涉及特定文件或目录时,系统会提示用户选择提供相关上下文内容。Ask Gordon还能查看本地镜像信息,并可能将与问题相关的文件、目录或镜像元数据发送至后端以生成响应。

研究人员指出,Ask Gordon系统在将不可信的外部内容纳入提示词处理流程后,未能明确区分其角色与权限,导致其在实际效果上获得了接近内部指令的影响力,从而触发工具调用与外部通信。

研究人员已向Docker安全团队报告该问题,并获得响应与处理。相关修复随Docker Desktop 4.50.0版本发布,Ask Gordon在执行所有内置及用户新增的MCP工具前,均需用户确认,同时不再显示用户提供的URL中的图片。研究人员提到,由于Ask Gordon当时仍处于正式上线前的测试阶段,因此未分配正式CVE编号。