恶意软件针对智能电视或电视盒设备的情况并不常见,但最近有安全公司发现,与Aisuru相关的僵尸网络竟出现大规模绑架联网电视及电视盒的情况。

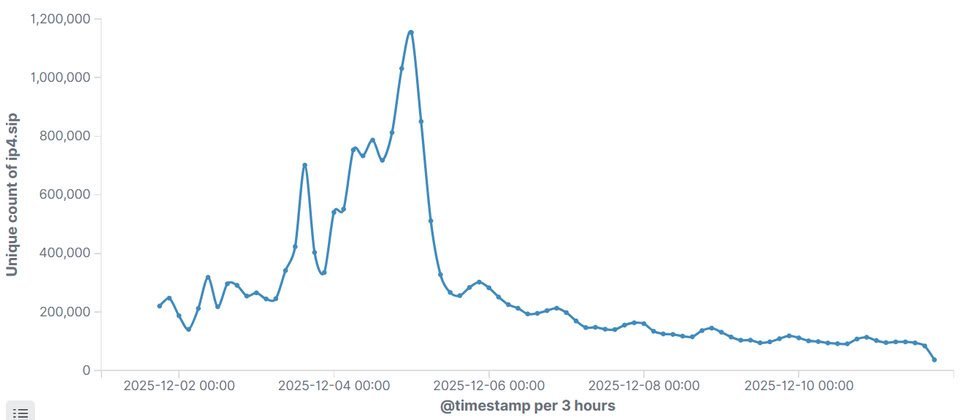

中国安全公司奇安信揭露了一个感染超过180万台设备的大型僵尸网络Kimwolf,主要目标是运行安卓操作系统的电视盒。仅在12月3日至5日三天内,奇安信就观察到约270万个来源IP地址(3日136万个、4日183万个、5日150万个),保守估计感染设备数量突破180万台。由于这些设备分布在全球222个国家和地区、多个时区,且电视盒和智能电视通常部署在家庭环境中,不使用固定IP地址,并受用户使用习惯影响,因此所有受感染设备不会同时在线,实际感染规模难以精确估算。

奇安信在调查不同版本的Kimwolf时,意外发现其与多次发动大规模DDoS攻击的僵尸网络Aisuru存在关联。Kimwolf初期疑似直接使用Aisuru的代码进行活动,但因多数安全系统已能拦截Aisuru,其背后的黑客决定重新开发专属的僵尸网络病毒。根据APK文件使用的签名,以及部分核心文件组件和基础设施共用等现象,奇安信推断Kimwolf是Aisuru打造的新一代僵尸网络。

针对Kimwolf这一恶意程序,主要针对搭载安卓操作系统的联网设备,包括智能电视、电视盒及平板电脑。感染设备数量最多的国家和地区为巴西、印度、美国、阿根廷和南非,分别占14.63%、12.71%、9.58%、7.19%和3.85%。该网络主要用途是提供代理服务器流量,部分用于发动DDoS攻击。但也有例外情况:11月19日至22日期间,攻击者共下发了高达17亿次DDoS攻击指令,覆盖全球大量IP地址,奇安信推测,攻击者的目的更多是为了展示存在感,而非对目标造成实质性破坏。

奇安信特别指出,Kimwolf所使用的C2域名已遭未知机构清理至少三次,迫使黑客不断升级手法,例如:引入DNS over TLS加密DNS请求、C2服务器采用数字签名验证身份机制,后期更采用区块链域名技术EtherHiding以应对。

奇安信之所以发现Kimwolf,是因为他们在10月下旬获取了全新的僵尸网络病毒样本,其独特之处在于,所使用的C2域名一度位居Cloudflare百大域名排行榜第二位,随后甚至超越原本排名第一的Google。该僵尸网络病毒采用安卓原生开发工具包(Android Native Development Kit,NDK)编写,具备DDoS攻击、代理流量转发、反向Shell及文件管理等功能。奇安信比对近期多起Aisuru大规模DDoS攻击事件,确认Kimwolf深度参与其中,研判其发起攻击的流量峰值已接近30 Tbps。

锁定联网电视及电视盒的恶意程序已有先例。2024年9月,杀毒厂商Doctor Web披露了一款名为Vo1d的安卓恶意程序,确认全球超过130万台电视盒遭到感染。