一般情况下,电脑在开机时会由UEFI(统一可扩展固件接口)固件与IOMMU(输入输出内存管理单元)先行建立基本防护,避免支持直接内存存取(Direct Memory Access,DMA)的外围设备在操作系统尚未启动前,就能擅自读取或篡改系统内存。

不过,研究人员近日揭露,一项影响多家主板厂商的UEFI安全漏洞,可能使上述防护机制失效,导致系统在早期开机阶段暴露于DMA攻击风险之下。受影响的品牌包括华擎科技(ASRock)、华硕(Asus)、技嘉(Gigabyte)与微星(MSI),涵盖多款采用Intel与AMD芯片组的主板。

该漏洞出现在部分UEFI与IOMMU的实现中。理论上,UEFI与IOMMU应在操作系统加载前就建立基础防护,防止外围设备未经授权访问系统内存。然而研究人员发现,固件虽然显示已启用DMA防护,实际上却未在关键开机阶段正确设置与启用IOMMU,导致防护机制形同虚设。

根据美国计算机应急响应协调中心(CERT/CC)说明,在这种情况下,若攻击者具备物理访问条件,便可能利用支持DMA的PCIe设备,在操作系统内核及其安全机制尚未启动前,读取或篡改系统内存内容。

CERT/CC警告,攻击者不仅可能访问内存中的敏感数据,还可能影响系统初始状态,进而破坏整个开机流程的完整性。若成功利用该漏洞,甚至可在开机前阶段注入恶意代码,对未修补的系统构成高风险。

目前已披露的漏洞包括以下项目,CVSS风险评分均为7.0,属中高风险等级:

● CVE-2025-14304:影响华擎科技及其子公司采用Intel 500、600、700、800系列芯片组的ASRock、ASRock Rack与ASRock Industrial主板

● CVE-2025-11901:影响多款采用Intel Z490至W790系列芯片组的华硕主板

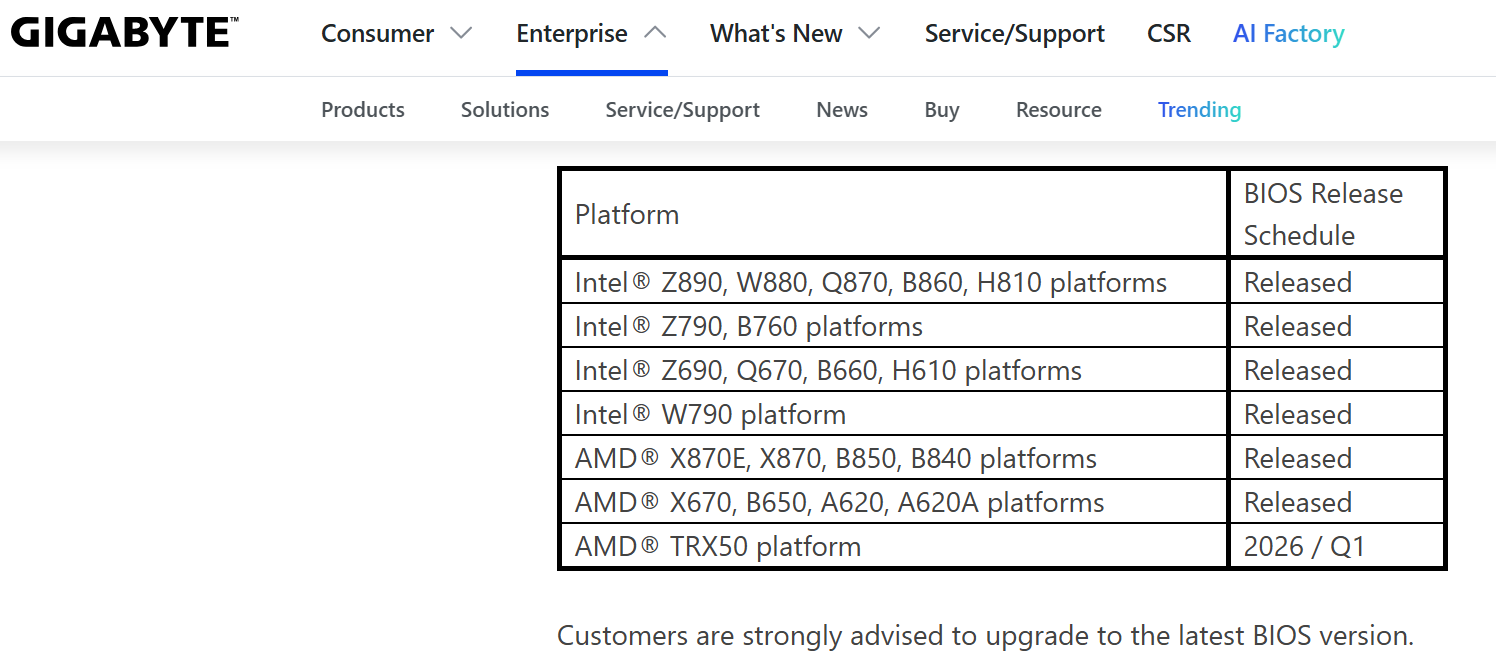

● CVE-2025-14302:影响多款采用Intel与AMD芯片组的技嘉主板,除TRX50平台预计于2026年第一季度提供补丁外,其他受影响主板已发布固件更新

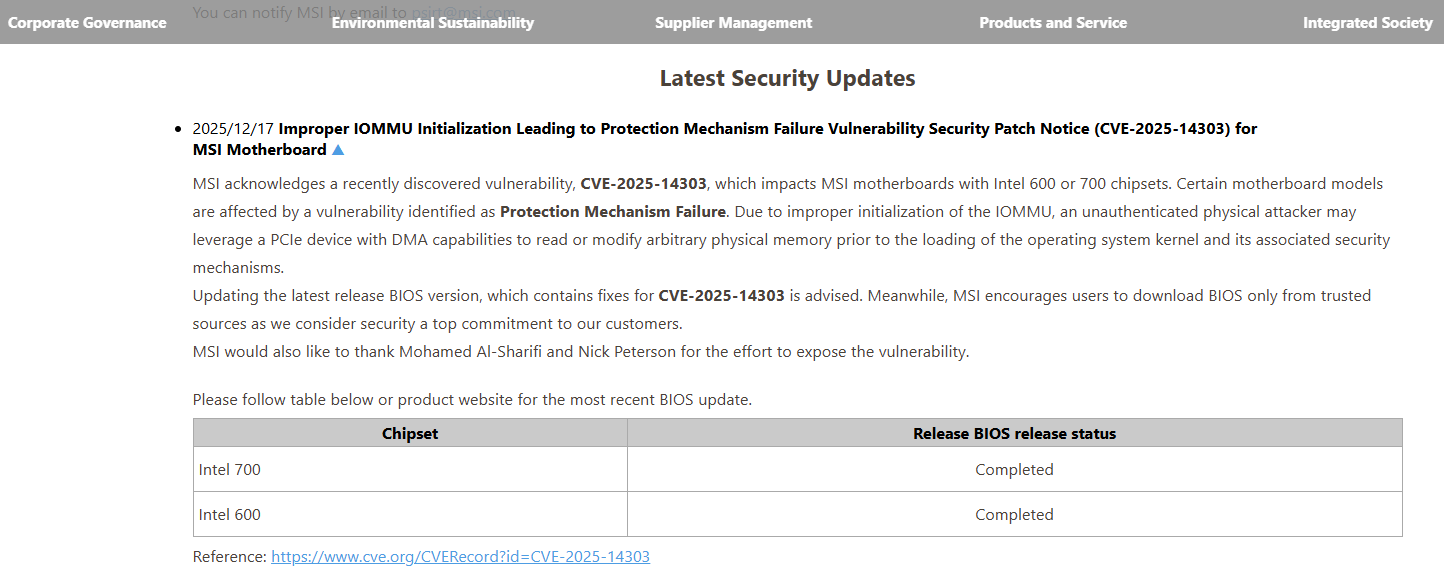

● CVE-2025-14303:影响采用Intel 600与700系列芯片组的微星主板

随着相关厂商陆续发布新版固件,修正IOMMU初始化流程并强化整个开机期间的DMA防护,CERT/CC呼吁终端用户与系统管理员尽快安装更新。CERT/CC也强调,对于无法完全控制物理访问的环境,更应重视及时修补与硬件安全最佳实践。

该问题由Riot Games的Nick Peterson与Mohamed Al-Sharifi发现。Riot Games指出,即使主机上的安全设置看似已启用,这类安全漏洞仍可能让硬件外挂作弊工具在不被察觉的情况下进行代码注入,凸显固件层设置正确性对整体安全的重要性。