11月18日,网络安全公司Fortinet发布通告,指出其Web应用防火墙(WAF)系统FortiWeb存在命令注入漏洞,且已被实际利用。由于该公司不到一周前刚刚披露了重大漏洞CVE-2025-64446(CVSS风险评分为9.1),且当时多家安全机构指出该漏洞早在一个月前就已出现攻击行为,因此此次新漏洞的披露备受关注。

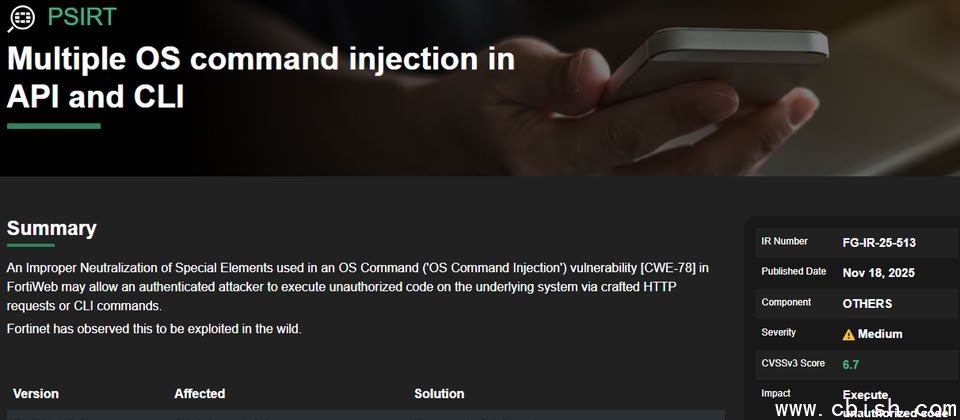

此次披露的FortiWeb漏洞编号为CVE-2025-58034,属于操作系统层的命令注入漏洞,源于特定组件对输入数据的不当处理。经过身份验证的攻击者可通过构造特制的HTTP请求或执行CLI命令,在操作系统底层执行未经授权的代码,CVSS风险评分为6.7分(但美国国家漏洞数据库登记为7.2分)。Fortinet已发布8.0.2、7.6.6、7.4.11、7.2.12及7.0.12版本进行修复。美国网络安全与基础设施安全局(CISA)在Fortinet发布通告的同日,将该漏洞列入“已遭利用的漏洞”清单(KEV),要求联邦机构在一周内完成修复。

关于该漏洞的具体利用方式,Fortinet未在公告中详细说明。但通报该事件的安全公司趋势科技向安全媒体Bleeping Computer透露,已监测到约2000次针对该漏洞的攻击活动。

攻击者针对FortiWeb的攻击并非仅限于近期的两次披露。早在今年7月9日,Fortinet就修复了一个严重级别的SQL注入漏洞CVE-2025-25257(CVSS评分9.6),两天后,Shadowserver基金会即监测到攻击者尝试利用该漏洞在FortiWeb设备上植入Web Shell。