今年8月,苹果与Meta修补了零日漏洞CVE-2025-43300与CVE-2025-55177,Meta指出攻击者将这两项漏洞串联使用进行攻击。随后,三星也修补了由Meta与WhatsApp联合通报的零日漏洞,引发广泛关注,人们也好奇攻击者是如何针对三星用户下手的。近日,安全公司公布了调查结果。

安全公司Palo Alto Networks披露了安卓间谍软件LandFall的攻击行动,相关恶意活动最早可追溯至去年7月,主要针对伊拉克、伊朗、土耳其以及摩洛哥等国家。攻击者利用了三星今年4月修复的手机零日漏洞CVE-2025-21042(三星评估CVSS风险评分为8.8,美国国家漏洞数据库评定为9.8)。该间谍软件具备全面监控能力,包括麦克风录音、地理位置追踪,以及收集图片、通讯录和通话记录。

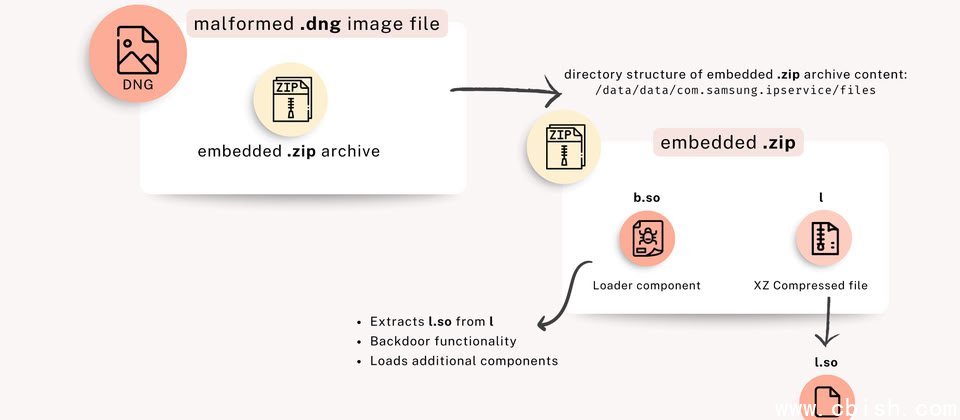

在漏洞利用流程中,攻击者通过格式异常的数字负片文件(DNG文件)触发漏洞,并在受害设备上植入间谍软件。Palo Alto Networks推测,该威胁可能与专门开发和销售商业间谍软件的公司(私营部门攻击者,PSOA)有关,原因是其活动与其他中东地区的商业间谍软件共享部分基础设施,但无法确认LandFall的具体开发者身份。

此次LandFall攻击行动的发现,源于Palo Alto Networks对前述iOS与WhatsApp漏洞利用链的调查。在调查iOS恶意程序的过程中,研究人员发现了专门针对三星移动设备的间谍软件,其共同点在于都利用了CVE-2025-21042漏洞。攻击者使用的DNG图片文件在末尾嵌入了ZIP压缩包,一旦三星手机的图片库libimagecodec.quram.so存在漏洞,系统便会从ZIP包中解压并执行间谍软件。

该间谍软件包含两个组件:恶意程序加载器b.so和篡改SELinux策略的工具l.so。前者是ARM64架构的ELF共享对象文件,主要功能是作为后门;后者的作用是确保间谍软件能够在受害设备上持续运行。

值得注意的是,尽管此次攻击利用的是CVE-2025-21042漏洞,但Palo Alto Networks指出,该漏洞与三星今年9月修补的零日漏洞CVE-2025-21043高度相似。两者均出现在libimagecodec.quram.so中,攻击者同样通过DNG文件触发,且两个漏洞公开披露的时间非常接近。