为了绕过EDR和杀毒软件的检测,黑客通常采取瘫痪这类终端防护机制的策略,其中最普遍的做法是滥用存在已知漏洞的驱动程序,通过自带驱动程序(BYOVD)实现目的。但现在,有人开始利用Linux恶意程序来攻击Windows电脑。

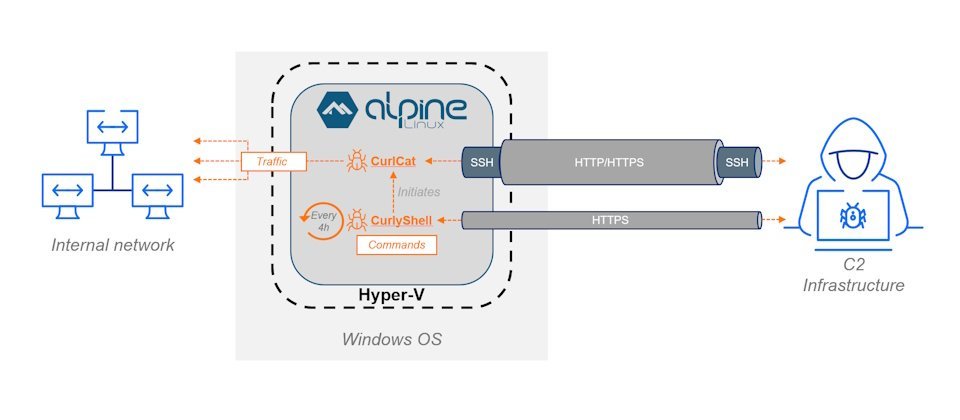

安全公司Bitdefender与格鲁吉亚计算机应急响应中心(CERT-GE)联合调查了俄罗斯黑客组织Curly COMrades最新一波攻击行动。这些黑客在运行Windows 10操作系统的计算机上,滥用虚拟化平台Hyper-V,建立隐蔽的长期访问通道。具体做法是部署以轻量化著称的Alpine Linux虚拟机(VM),用于部署恶意程序,其中包括名为CurlyShell的反向Shell,以及反向代理服务器CurlCat。

由于Alpine Linux所需资源极少,上述虚拟机仅占用120 MB磁盘空间,且只需256 MB内存(RAM)即可运行,因此受害者难以察觉异常。攻击者通过虚拟机隔离恶意程序,成功绕过了许多EDR系统的检测。对此,Bitdefender认为,EDR必须实现基于主机的网络检测机制,才有可能发现从虚拟机逃逸的C2流量,并通过强化机制应对原生系统组件被滥用的情况。

此外,为了持续通过反向代理服务器进行访问,黑客多次引入新工具,包括Resocks、Rsockstun、Ligolo-ng、CCProxy、Stunnel,以及基于SSH的手段。

Bitdefender在7月初观察到相关活动,当时黑客通过远程命令,利用部署映像服务与管理工具(DISM)在两台Windows计算机上启用Hyper-V功能,但同时禁用了其管理界面。

数天后,Curly COMrades试图部署虚拟机,并将其名称设置为WSL,企图误导用户以为这是Windows子系统for Linux(WSL)功能的配置。该虚拟机采用默认的网卡,并通过Hyper-V内部的NAT服务,使相关流量看起来均来自宿主机。

这些非法部署的虚拟机内并未安装大型多功能框架或渗透测试工具,仅部署了CurlyShell和CurlCat两款恶意程序,二者均基于libcurl库开发。其中,CurlyShell为反向Shell,功能是通过HTTPS连接与C2基础设施通信;CurlCat用于管理流量隧道,攻击者借此远程访问受感染计算机并执行命令。

通过Linux恶意程序攻击Windows系统以规避EDR检测的情况已有先例。趋势科技近日披露了勒索软件Qilin的最新攻击行动,黑客通过远程管理工具Splashtop执行Linux版本的勒索软件,以此加密Windows计算机的文件。