10月例行更新(Patch Tuesday)中,微软一次性修复了175个安全漏洞,其中3个已被用于实际攻击,3个在微软公开前被披露,最受关注。但随后,另一个风险值接近满分的安全漏洞也引起广泛关注和讨论。

该安全漏洞编号为CVE-2025-55315,存在于ASP.NET Core中,CVSS风险评分为9.9(满分10分)。攻击者可通过发送恶意HTTP请求触发该漏洞。一旦成功利用,攻击者可能窃取敏感信息,例如访问其他用户的认证数据、篡改目标服务器文件,或导致服务器宕机,影响机密性、完整性和可用性。微软已为ASP.NET 2.3、8.0、9.0以及Visual Studio 2022发布补丁。

该漏洞具体绕过了哪些安全机制?微软并未直接说明,但指出该漏洞可用于HTTP请求走私(HTTP Request Smuggling)攻击,可能影响应用程序强制执行的身份验证、授权及其他关键安全检查流程。攻击者只需发送特制请求,并在其中隐藏另一个请求,即可冒充其他用户提升权限,或发起服务器端请求伪造(SSRF)攻击。此外,攻击者还能绕过跨站请求伪造(CSRF)防护机制,或绕过输入验证实施注入攻击。

微软.NET安全技术经理Barry Dorrans(blowdart)表示,这是有史以来评分最高的ASP.NET漏洞。他指出,仅凭能用于HTTP请求走私本身风险并不算极高,但考虑到该漏洞可绕过关键安全功能并扩大攻击面,因此最终评估为9.9分。

本周,ASP.NET开发者Andrew Lock发布博客文章,进一步揭示该漏洞为何被认定为极高危。他指出,一旦攻击者利用此漏洞发起HTTP请求走私,即可实施多种恶意行为。

Andrew Lock举例称,攻击者可在存在跨站请求伪造漏洞的系统上,向用户展示恶意内容,或向缓存植入异常数据,导致缓存投毒;此外,攻击者还可针对受代理服务器限制、禁止外部访问的端点发起注销操作,或篡改代理服务器处理的认证控制。值得一提的是,攻击者还可结合网站的开放重定向漏洞,将用户重定向至恶意网站。

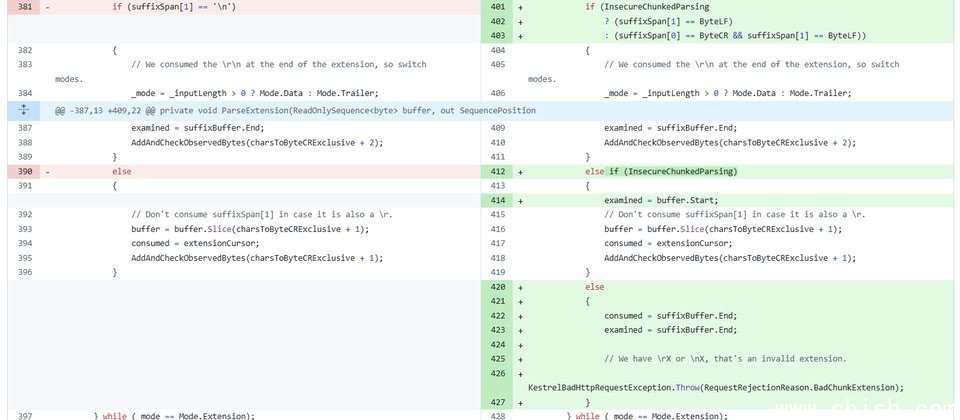

他还解释了该漏洞的成因:与HTTP协议中Chunk Extensions和分块传输编码(chunked transfer encoding)功能处理过于宽松有关,在特定情况下,请求可能被错误解析,从而引发HTTP请求走私。