乔治亚理工与普渡大学研究团队公布TEE.fail研究,证实通过低成本DDR5内存总线拦截即可破坏现代可信执行环境(Trusted Execution Environment,TEE)的保护机制。团队在实验中,成功从Intel TDX与AMD SEV-SNP系统提取关键密钥与证明信息,并伪造可通过官方验证的证明报告(Quote),动摇了云端机密计算的信任基础。研究同时指出,NVIDIA机密计算的信任链依赖CPU端TEE,存在被间接绕过的风险。

TEE.fail研究的核心在于利用DDR5总线拦截装置被动监听DRAM读写流量。尽管机密虚拟机(CVM)的内存内容经过加密,但Intel与AMD的实现采用与物理地址相关的确定性加密方式,导致相同明文在相同物理地址下生成相同的密文。攻击者无需解密,即可通过比对密文特征,精准定位加密运算的关键步骤。

团队利用该方法,从Intel系统的配置认证安全区(Provisioning Certification Enclave)中获取PCK(Provisioning Certification Key)ECDSA密钥,并生成的TDX证明报告可顺利通过Intel DCAP Quote Verification Library的最高信任等级UpToDate验证。在AMD方面,研究人员在启用密文隐藏的SEV-SNP环境中,成功从受保护虚拟机中OpenSSL的椭圆曲线数字签名算法(ECDSA)流程中截获应用层私钥,表明常见的时序旁通道防护与密文隐藏机制仍无法抵御总线监听攻击。

TEE.fail不仅影响CPU,NVIDIA的机密计算通过与CVM建立加密通道及远程证明来保护GPU工作负载。但研究指出,GPU证明未绑定特定CVM身份,攻击者可借用其他地方获取的合法证明报告,误导系统认为其工作负载运行在安全环境中,而实际可能在非机密环境中执行。

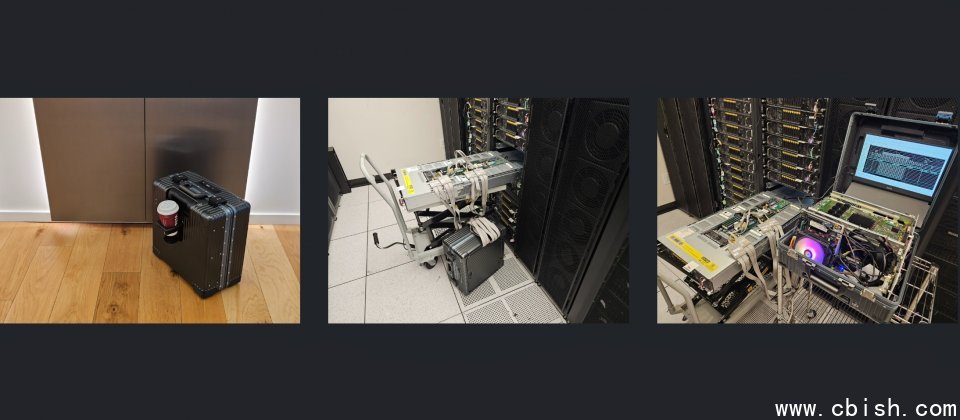

研究人员指出,这是一种硬件物理层攻击手法,难以通过操作系统或服务端软件行为检测。对Intel而言,使用伪造密钥签发的SGX与TDX证明在密码学层面与合法报告无任何差异,几乎无法通过验证流程区分。团队还展示了可携带式总线拦截装置与完整验证流程,证明攻击门槛较低,整体搭建成本估算低于1000美元。

Intel与AMD均已发布安全声明,将此事件归类为超出威胁模型的物理攻击。Intel于2025年10月28日发布安全公告,AMD在SB-3040文件中说明了影响范围与立场。两家公司均建议系统管理员加强服务器的物理安全与场地管控,谨慎管理可信节点,并密切关注服务器所在地及人员访问情况。研究团队表示,部分风险可通过软件重构或运营策略缓解,但整体成本与实际可行性仍需进一步评估。