从年初至今,勒索软件Qilin的攻击事件不断传出,这一威胁态势引起安全厂商关注,并公布相关调查结果供企业组织防范。在趋势科技指出这些黑客利用Linux版本加密程序规避检测后,其他安全团队也披露了新的发现。

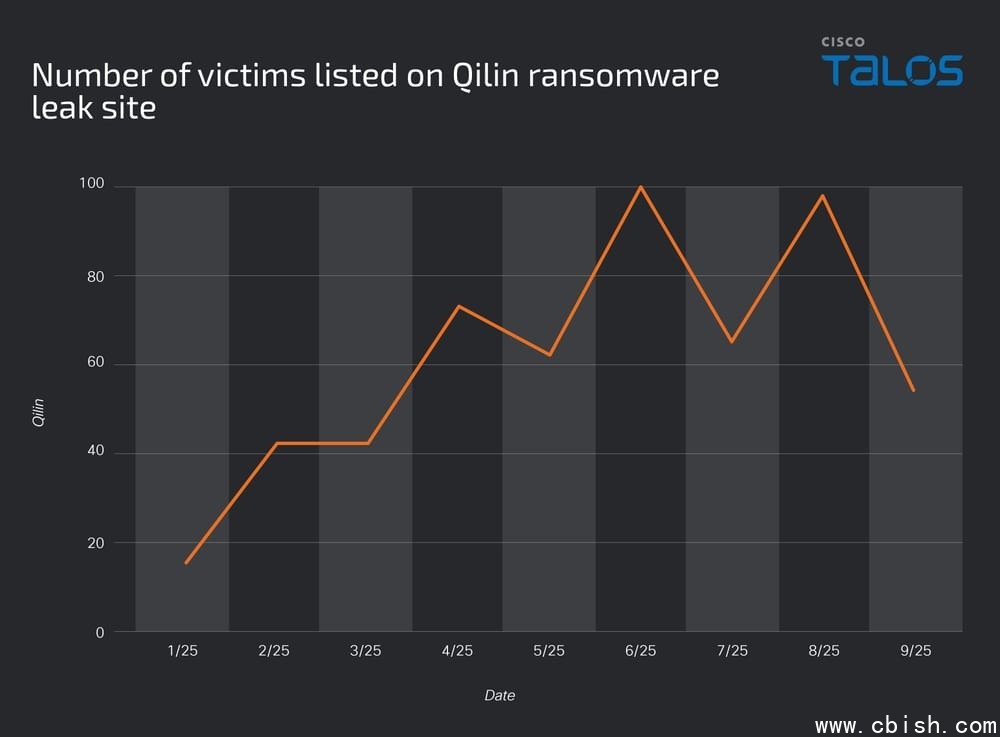

思科威胁情报团队Talos指出,Qilin在今年6月与8月公布的受害企业组织数量达到高峰,这两个月攻击者均声称有近100家机构遭入侵。即便在其他月份,每月受害组织也几乎都超过40家,使其成为全球最具威胁的勒索软件之一。从受害组织的行业类型来看,制造业占比最高,接近四分之一(23%),其次是专业与技术服务,以及批发贸易,分别占18%和10%。

针对这些黑客手法的特点,Talos特别提到,在窃取数据的过程中,他们广泛滥用名为Cyberduck的开源工具。而对于数据内容的重要性判断,Qilin会通过操作系统自带的记事本(notepad.exe)、画图(mspaint.exe)以及IE浏览器(iexplore.exe)打开文件进行确认,试图在大量文件中找出有价值的敏感信息。

在加密工具的使用方面,Talos发现存在两种形态:一种是通过远程执行工具PsExec在多台主机间传播加密程序;另一种则能够对网络共享文件夹进行加密。在部分攻击行动中,Qilin会同时使用这两种工具对文件实施加密。

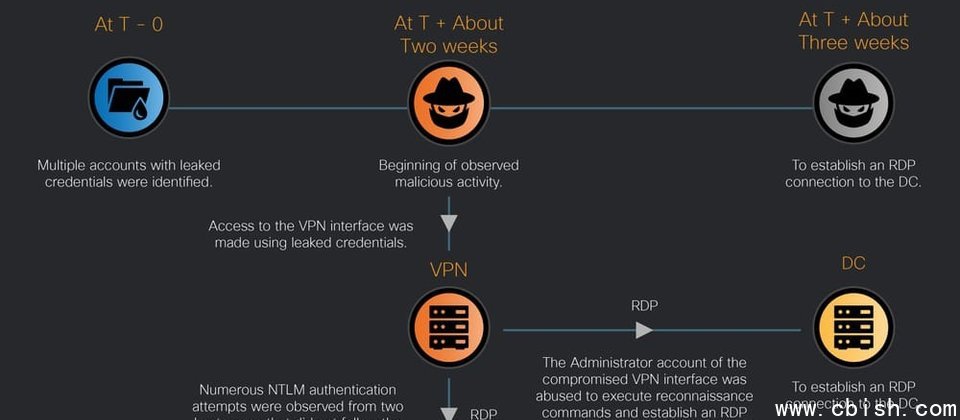

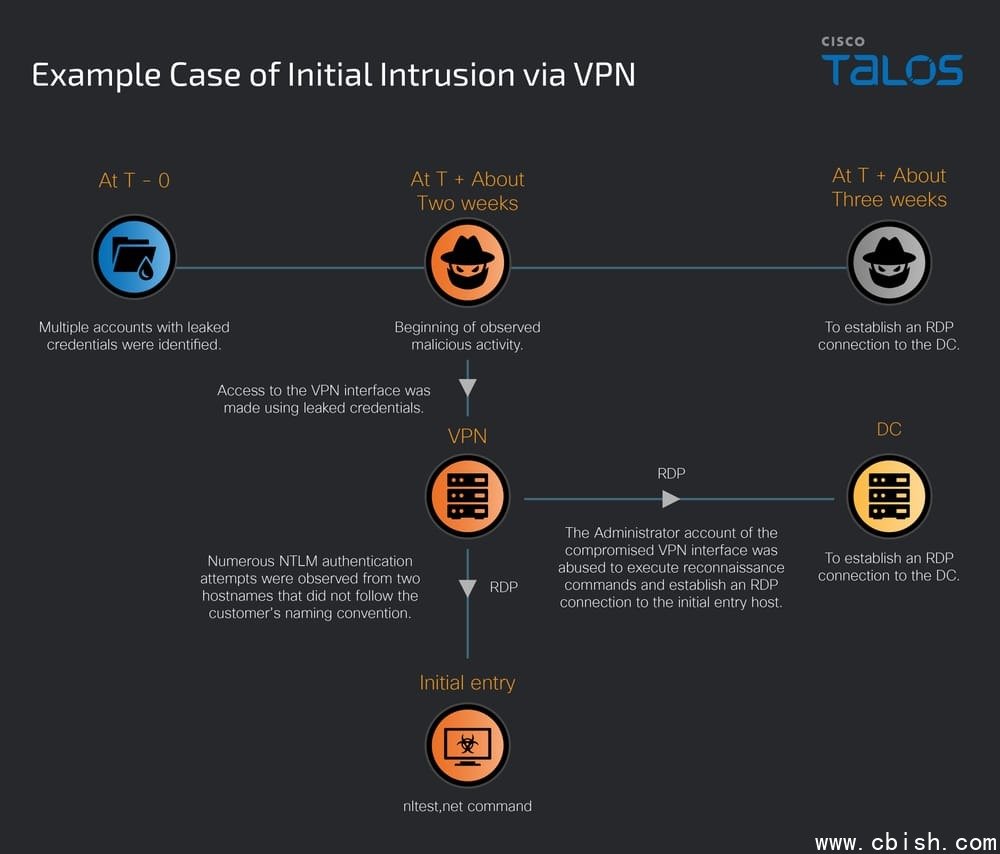

黑客通过哪些途径入侵受害组织?Talos表示,可能是通过暗网获取泄露的管理员账号密码,进而访问受害组织的VPN,并尝试篡改AD中的组策略对象(GPO),从而利用远程桌面连接(RDP)进入内部网络环境。在其中一起事件中,受害组织的VPN未启用多因素认证(MFA),导致攻击者只需获取账号密码即可自由访问内部网络。

随后,Qilin使用nltest.exe和net.exe定位域控制器并收集用户信息,通过tasklist命令列出所有运行进程,并利用netscan进一步侦察网络环境。这些攻击者还使用mimikatz以及NirSoft开发的工具提取系统密码,并借助SharpDecryptPwd等工具从浏览器和应用程序中窃取账号密码,最后用WinRAR打包,通过Cyberduck传输至外部SMTP服务器。值得注意的是,这些黑客会频繁使用操作系统内置工具如记事本和画图程序来打开并检查文件内容,以识别敏感信息。

这些攻击者还会篡改防火墙和RDP配置,新增管理员账户及网络共享文件夹,实现权限提升和横向移动。为规避检测,他们常使用混淆后的PowerShell脚本,关闭防恶意软件扫描接口(AMSI),并禁用TLS连接所需的签名验证机制。此外,Qilin还会启用受限管理模式(Restricted Admin),以便在无需输入密码的情况下访问RDP服务。

在终止EDR运行方面,Talos观察到最常见的做法是直接尝试卸载EDR软件,或通过Windows系统的sc(服务控制器)命令停止相关服务进程。但有时Qilin也会使用开源攻击工具,例如可终止EDR进程的dark-kill,以及用于禁用终端防护系统的HRSword来达成目的。最终,Qilin执行勒索程序,对所有AD管理的计算机及VMware ESXi主机上的文件进行加密,并删除卷影复制服务(VSS)中的备份文件,留下勒索信息。值得一提的是,为了扩大勒索影响范围,Qilin还会执行fsutil命令操作符号链接(Symbolic Link)。