9月25日,思科发布警告,该公司旗下的防火墙产品线Adaptive Security Appliance(ASA)、Firewall Threat Defense(FTD)存在零日漏洞CVE-2025-20333、CVE-2025-20362(CVSS风险评分分别为9.9分和6.5分)。这些漏洞均出现在VPN Web Server组件中。思科在安全公告中提到,已有尝试利用该漏洞的迹象,参与调查的安全机构也披露了相关攻击活动的细节。

英国国家网络安全中心(NCSC)发出警示,黑客正针对ASA 5500-X系列防火墙设备,利用上述漏洞,在未启用安全启动(Secure Boot)的设备中植入多阶段GRUB Bootkit恶意程序RayInitiator,最终部署另一个恶意程序Line Viper。该程序是一种用户模式下的Shellcode恶意软件加载工具。攻击者通过VPN客户端的身份验证请求,借助RayInitiator将Line Viper载入内存并执行。

Line Viper运作方式与能力

Line Viper的运行主要分为两个阶段:一种是通过HTTPS连接访问VPN客户端的身份验证会话(Session),另一种则是使用TCP连接,并通过ICMP通信接收响应。

该恶意程序具备多种功能,包括执行命令行(CLI)指令、抓取网络数据包、使攻击者的设备绕过AAA认证机制、屏蔽Syslog告警信息、收集用户输入的命令内容,以及强制延迟设备重启等。

此次攻击所使用的两款恶意软件具有一项共同特征:它们都会滥用受害企业的身份凭证Token。NCSC指出,此前出现的Line Dancer和Line Runner等恶意程序也曾采用类似手法。

思科罕见公开事件响应过程

值得注意的是,思科此次还发布了独立的安全公告,详细说明本次事件的应对过程。今年5月,思科已与多个政府机构合作展开调查。调查发现,被攻击的防火墙设备有一个共同点——均启用了VPN服务。攻击者利用多个零日漏洞,通过关闭事件日志记录、拦截CLI命令、故意触发防火墙崩溃等方式逃避检测。

关于攻击者的身份,思科并未透露具体信息,但指出这些黑客曾在去年年初传播恶意程序ArcaneDoor。

老旧设备成突破口,全球仍有数万台暴露

此次遭入侵的ASA 5500-X系列防火墙设备运行的ASA软件版本为9.12或9.14,均不支持安全启动及信任根(Trust Anchor)防护机制。此外,这些型号的设备自2022年起已陆续停止技术支持。NCSC特别提醒企业组织应尽快考虑更换或升级设备。

巧合的是,9月初,安全公司GreyNoise曾披露一场针对ASA防火墙的大规模扫描行动。后续更新显示,该公司在9月24日再次监测到针对思科SSL VPN系统的暴力破解攻击,攻击者试图利用的正是思科后来公布的CVE-2025-20333与CVE-2025-20362漏洞。

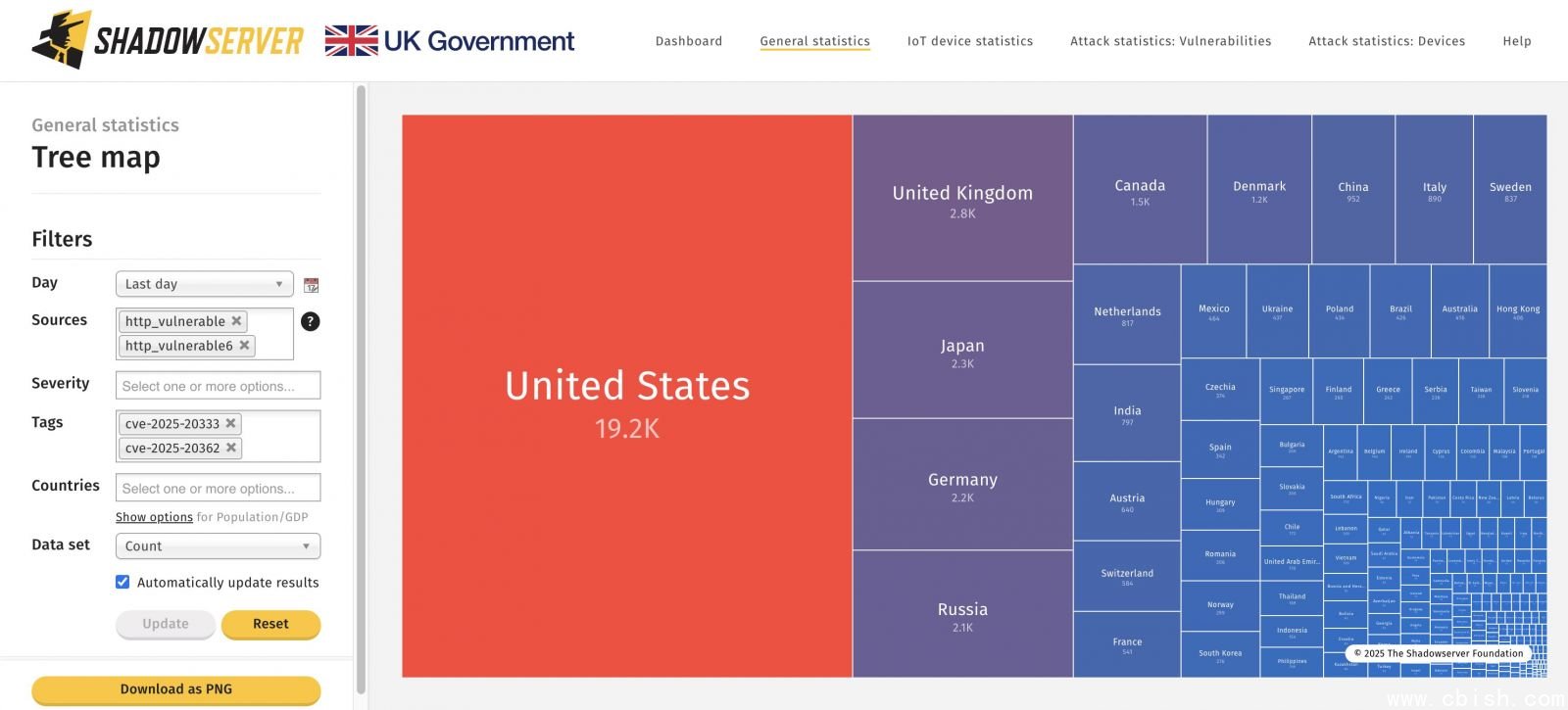

全球范围内有多少设备受此影响?根据Shadowserver基金会9月29日的扫描数据,全球仍有约48,800台防火墙处于暴露状态。其中美国最多,超过三分之一,达19,200台;英国、日本、俄罗斯、德国紧随其后,均超过2000台。值得注意的是,中国大陆地区也有超过220台设备暴露在外网。